Aanvallers scan het internet voor Docker installaties met open API's en gebruik ze om kwaadaardige Docker beelden besmet door mijnbouw Monero cryptogeld en scripts die Shodan gebruiken voor het zoeken van nieuwe slachtoffers te verspreiden.

Een nieuwe campagne werd opgemerkt door trend Micro onderzoekers na een kwaadwillende beeld met een crypto miner werd geladen op een van hun val installaties.

“Door het analyseren van de logboeken en het verkeer gegevens die van en naar de honeypot, we geleerd dat de container kwam uit een openbare (en dus toegankelijk) Docker Hub repository genoemd zoolu2. Bij het inchecken en het downloaden van de inhoud van de repository, we vonden dat het bevatte negen beelden bestaat uit op maat gemaakte schelpen, Python-scripts, configuratiebestanden, evenals Shodan en cryptogeld-mining software binaries”, - zei INTREND Micro.

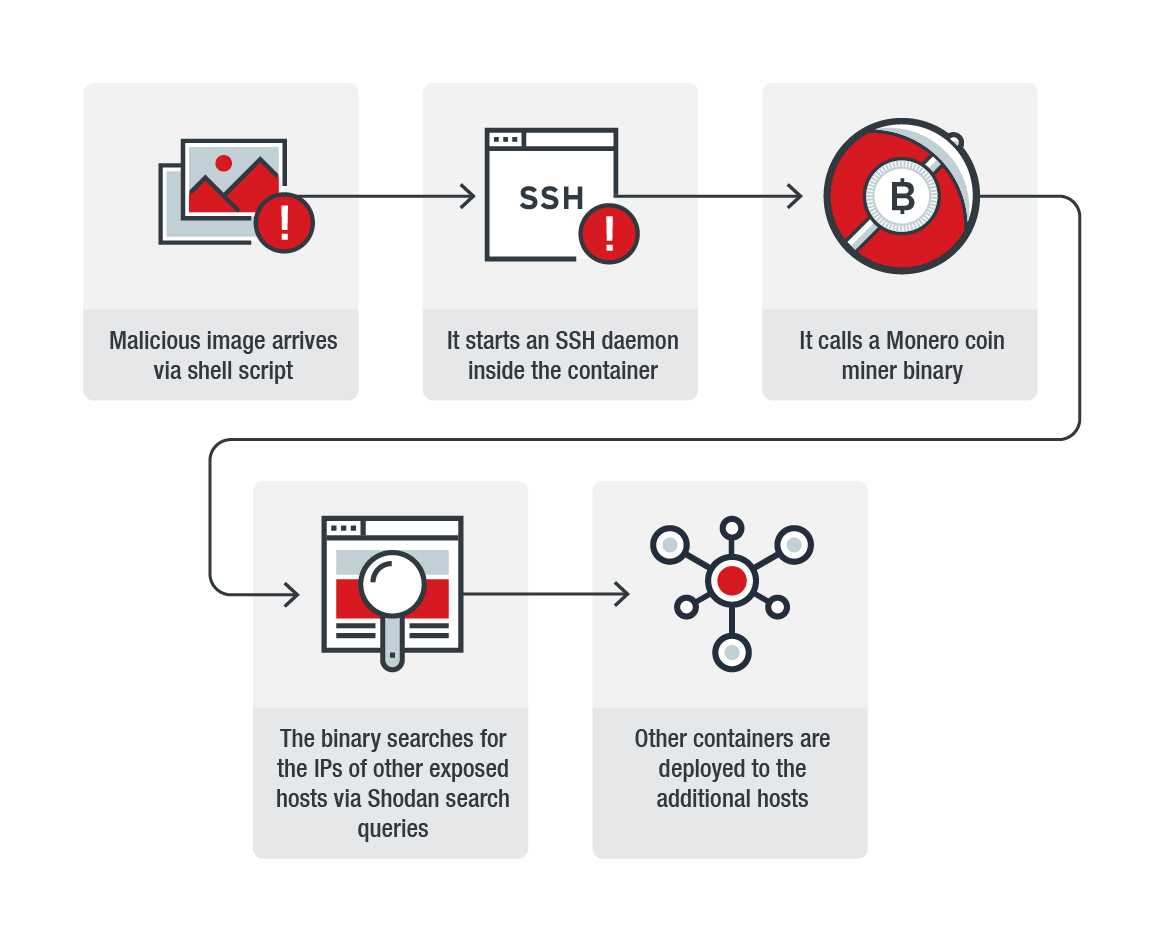

Volgens experts, de aanvallers gebruik maken van een script om kwetsbare hosts te vinden met een open poort van 2375, hacken ze met behulp van brute kracht, en installeer vervolgens kwaadaardige containers.

Zoals uiteengezet deskundigen van de Alibaba Cloud security team, die ook opgenomen de aanvallen, het niet goed geconfigureerd Docker externe API kan worden gebruikt voor ongeoorloofde toegang tot Docker data, diefstal of wijziging van informatie of het onderscheppen van controle over de server.

Aanvallers gebruik van open API's gebruiken om opdrachten uit te voeren op het Docker gastheer, waardoor ze containers beheren of nieuwe te creëren met behulp van beelden van de repository gestuurd door hen op de Docker Hub.

Trend Micro specialisten in geslaagd om een van deze repositories te volgen. Gebruikers met een pseudoniem zoolu2 bezat het, en de repository zelf bevatte negen beelden, inclusief aangepaste shell shells, Python-scripts, configuratiebestanden, evenals Shodan scripts en cryptogeld mining software.

“Schadelijke Docker beelden worden automatisch verdeeld over het gebruik van een script dat controleert” gastheren voor het publiek beschikbaar API's “en gebruikt Docker commando's (Post / containers / creëren) om een kwaadaardig container op afstand te creëren. Hetzelfde script start de SSH daemon voor externe communicatie met de aanvallers”, - de hoogte Trend Micro specialisten.

volgende, crypto liner en het scanproces gelijktijdig gelanceerd om te zoeken naar nieuwe kwetsbare hosts. Iplist.txt lijst met bestanden van de slachtoffers bevat’ IP-adressen bevat die gecontroleerd op duplicaten en vervolgens op C om de aanvallers verzonden&C server.

Hoewel het Docker team al heeft gewist de “kwaadaardige” repository, experts zeggen dat er andere soortgelijke accounts op de Docker Hub, en als ze worden verwijderd, de aanvallers zijn overstap naar de nieuwe.

bronnen: https://blog.trendmicro.com, https://www.alibabacloud.com/blog