Een recent vaste kwetsbaarheid in Oracle WebLogic actief uitgebuit door cybercriminelen voor montage op kwetsbare servers cryptogeld mijnwerkers.

Thij is een deserialisatie kwetsbaarheid (CVE-2019-2725) die het mogelijk maakt een onbevoegde aanvaller op afstand commando's uit te voeren.probleem was ontdekt in april van dit jaar, wanneer cybercriminelen reeds interesse getoond in deze. Orakel vaste kwetsbaarheid aan het einde van dezelfde maand, Echter, Volgens trend Micro, het momenteel actief gebruikt bij aanslagen.

“Rapporten ontstaan over de SANS ISC InfoSec forums dat de kwetsbaarheid werd al actief benut om cryptogeld mijnwerkers installeren. We zijn erin geslaagd om deze rapporten na feedback van de Trend Micro ™ Smart Protection Network ™ security architectuur onthulde een soortgelijke cryptogeld-mining activiteit met betrekking tot de kwetsbaarheid”bevestigen, - verslag van Trend Micro specialisten.

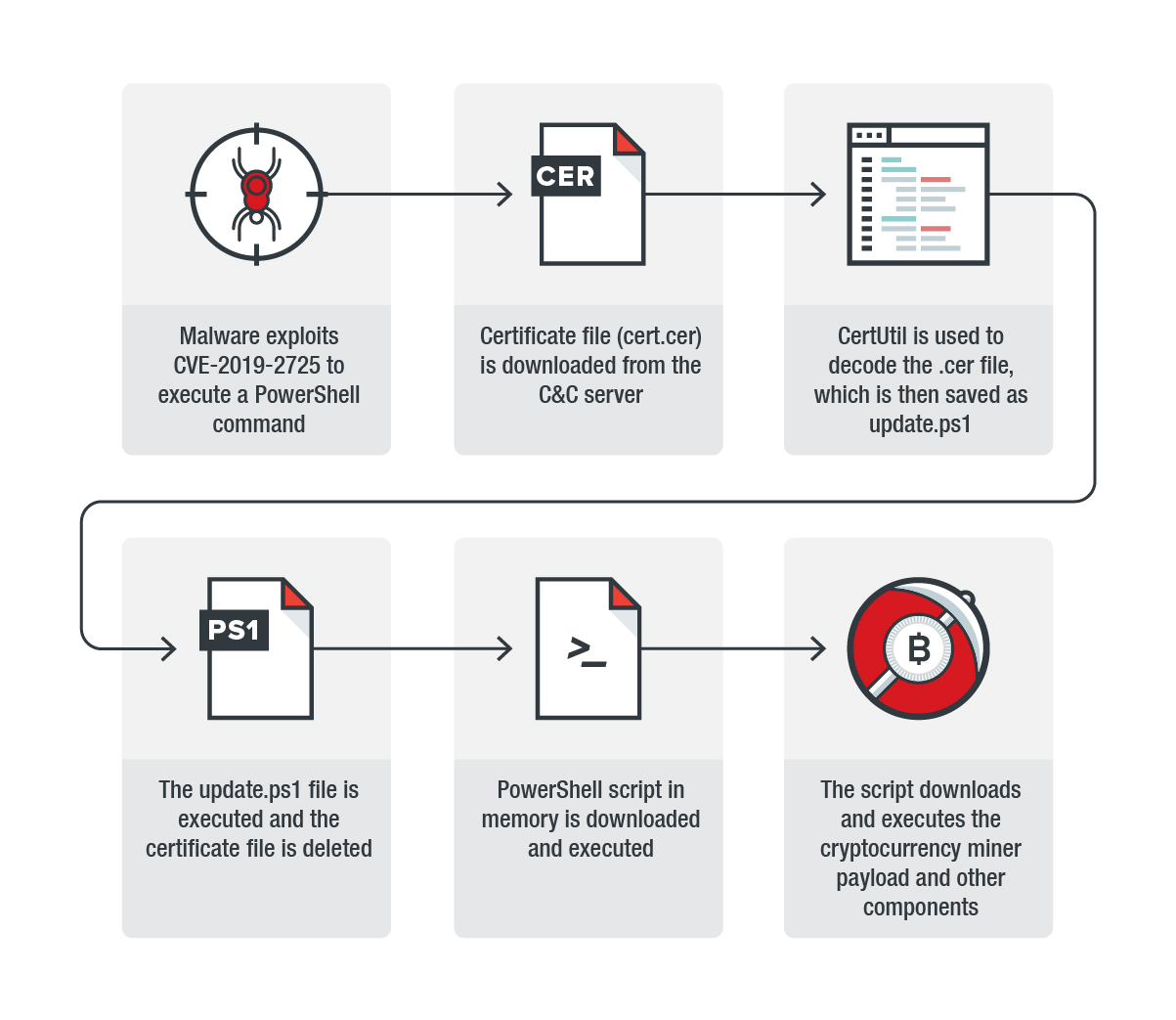

Volgens de onderzoekers, met de hulp van de kwetsbaarheid, aanvallers installeren cryptogeld mijnbouw machines op geïnfecteerde computers. Om detectie te omzeilen, zij verbergen kwaadaardige code in digitaal certificaat bestanden.

Eenmaal uitgevoerd in het systeem, malware maakt gebruik van de kwetsbaarheid voor opdrachten uit te voeren en een aantal taken. Eerste, met behulp van PowerShell, certificaatbestand wordt geladen vanaf&C server, En CertUtil, een legitiem middel, wordt gebruikt om het te ontcijferen. Dan, met behulp van PowerShell, Dit bestand wordt uitgevoerd op het doelsysteem en verwijderd met behulp van cmd.

Het certificaat ziet eruit als een gewone certificaat in de -Privacy Enhanced Mail (PEM) formaat, maar het duurt vorm van een PowerShell-commando in plaats van de gebruikelijke X.509 TLS-formaat. Voor het ontvangen van een opdracht, het bestand moet twee keer worden gedecodeerd, dat is vrij ongebruikelijk, omdat de exploit team maakt gebruik van CertUtil slechts één keer.

Het idee van het gebruik certificaatbestanden om kwaadaardige code verduisteren is niet nieuw. Echter, echte aanvallen met behulp van deze methode, die niet eerder ontdekt, en als ze opgetreden, ze zijn zeer zeldzaam.

Het is de moeite waard eraan te herinneren dat, Oracle heeft al een update die CVE-2019-2725 adressen vrijgegeven. Dus, is het sterk aanbevolen voor organisaties die WebLogic Server gebruiken om hun software om de laatste versie te actualiseren om eventuele aanvallen die de kwetsbaarheid van invloed zijn op hun bedrijven te misbruiken.