돌아 가기 올해 2 월에, 16-자신의 체코 세의 버그 사냥꾼, 토마스 넌트 사의 올리 타, 구글 백엔드 애플리케이션에 위험한 취약점을 발견.

디iscovered 버그는 회사의 내부 응용 프로그램과 사용자의 쿠키 쿠키를 훔쳐 허용, 그들의 도움으로 구글 내부 네트워크의 공격 및 액세스 다른 부분 피싱 조직.문제 4 월에 수정되었습니다, 과, 약간의 시간을 대기 한 후, 넌트 사의 올리 타 공개적으로 발견 된 취약점의 세부 사항을 공개하기로 결정.

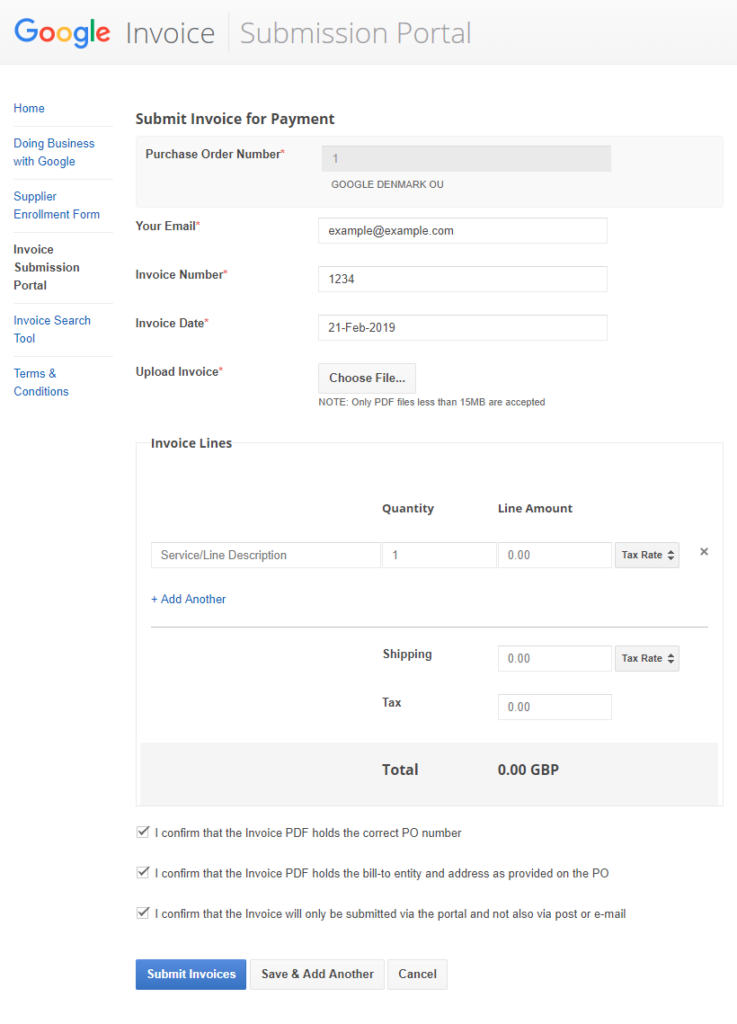

이 취약점은 XSS했다 (크로스 사이트 스크립팅) 에 구글 청구서 제출 포털 (gist-uploadmyinvoice.appspot.com), 이를 통해 회사의 비즈니스 파트너는 이미 배열 된 계약에 지불 청구서 제출.

연구원은 공격자가를 사용하여 특별히 수정 된 파일을 업로드 할 수 있다는 것을 발견 송장 필드를 업로드.

프록시를 사용하여, 공격자는 즉시 양식을 추가 한 후 다운로드 한 파일을 가로 챌 수, 하지만 검증이 일어났다 전에.

“외에도 텍스트 입력에서, PDF 파일을 선택하는 입력도있다. 그것은 단지 PDF 파일 업로드를 선택할 수있는 방식으로 비록. 이것은 단지 프런트 엔드 유효성 검사이기 때문에, 업로드 POST 요청을 보내는 동안 파일 유형을 변경에서 우리를 멈추지 않는다. 우리는 어떤 PDF 파일을 선택하면, 업로드 요구가 시작됩니다. 우리는 웹 프록시 디버거를 사용하여 요청을 가로 채고 파일 이름을 변경하고 .PDF에서 내용이 .html 파일을 수”, – 사이드 토마스 넌트 사의 올리 타.

문서를 수정 한 후 PDF에서 HTML로, 데이터는 구글 백엔드에 빠진다, 어디 직원이 그들을 볼려고 할 때 자동으로 실행 된.

«XSS 버그는 googleplex.com 하위 도메인에 트리거 된, 말하다, xxx.googleplex.com, 직원이 시스템에 로그인 할 때. 임의의 JavaScript이 서브 도메인에서 수행 될 수 있기 때문에, 이 하위 도메인의 제어판에 공격자가 액세스 할, 가능한 곳 확인하고 계정을 관리 할 수. 쿠키 설정에 googleplex.com에 따라, "이 도메인에서 호스팅되는 다른 내부 응용 프로그램에 액세스하는 것이 가능했다, – 넌트 사의 올리 타 설명.

구글은 버그를 수정.

XSS는 XSS는 사용자에 대한 위험이없는 샌드 박스 도메인에 지금.