파이어 폭스 부가 기능의 카탈로그 (사랑) 뒤에 잘 알려진 프로젝트를 숨기는 악성 추가 기능의 대규모 발행을 언급.

연구원 마틴 Brinkmann은 발견이 예에서 테스트.

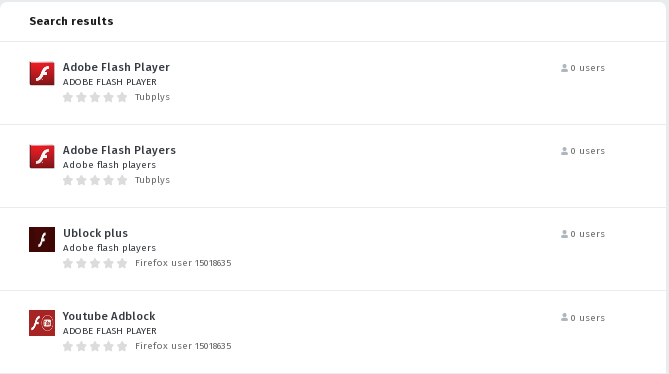

에프또는 인스턴스, 카탈로그 게시 된 악성 코드에 기능을 추가 “어도비 플래시 플레이어“, “ublock 기원 프로“, “에이dblock 플래시 플레이어” 기타.이러한 추가 기능은 카탈로그에서 제거되기 때문에, 공격자는 즉시 새 계정을 만들고 새로운 악성 추가 기능으로 그들을 대체.

예를 들면, 몇 시간 전, 파이어 폭스 사용자 계정 15018635 생성 된, 이는 아래의 추가 기능 “유튜브 광고 차단“, “Ublock 더“, “애드 블록 플러스 2019” 위치. 분명히, 형성된 추가의 설명은이 같은 검색 질의의 상단에 표시되도록하여 “어도비 플래시 플레이어” 과 “어도비 플래시“.

당신은 추가 기능을 설치하는 경우, 당신은 당신이 탐색중인 사이트에있는 모든 데이터에 액세스 할 수있는 권한을 요청하고 있습니다. 작업 과정에서, 키로거이 시작됩니다, 이는 theridgeatdanbury.com 호스트 형태 중 충전 및 설치된 쿠키에 대한 정보를 전송.

"당신은 확장을 다운로드 할 때, 당신은 확장의 이름은 반드시 다운로드 한 파일 이름과 일치하지 않는 것을 알 수 있습니다. ublock 기원 프로 경우 다운로드는 adpbe_flash_player-1.1-fx.xpi 파일을 "반환, - 기록 마틴 Brinkmann은 ghacks.net 포털.

스크립트 코드는 내부의 추가 기능이 약간 다릅니다, 그러나 그들이 수행하는 악의적 인 행동은 분명하고 숨겨지지 않습니다.

아마, 악의적 인 활동과 매우 간단한 코드를 숨기는 기술의 응용 프로그램의 부재는 가능한 추가 기능의 예비 심사의 자동화 된 시스템을 우회 할 수 있도록. 동시에, 그것은 명확하지 않다 방법의 사실을 명시 적 및 비 숨겨진 자동화 된 검사 중 무시 될 수있는 외부 호스트에 부가 데이터의 전송.

불러 오기, 모질라는 디지털 서명 검사의 도입이 악성 스파이웨어 추가 기능의 분포를 차단한다고 주장.

일부 애드온 개발자는이 위치에 동의하고 필수 전자 서명 검증 메커니즘은 개발자를위한 어려움을 생성하고 보안에 영향을주지 않고 사용자에게 시정 출시 소통의 시간 증가에 이르게 믿을 수 없어.

추가 기능의 자동 검증의 시스템을 우회의 많은 사소한와 확실한 기술은 비밀리에 악성 코드를 삽입 허용. 예를 들면, 여러 줄의 연결 및 평가를 호출함으로써 얻어진 문자열을 실행하여 즉시 동작을 형성함으로써.

또한 읽기: [Makeseparatebestappclicks.top] 가짜 어도비 플래시 플레이어 업데이트 알림 제거

모질라의 위치는 악의적 인 추가 기능의 대부분의 저자들이 매우 게으른 및 악의적 인 활동을 숨기기 위해 유사한 기술에 의존하지 않을 것이라는 사실을 좁힌 다.

이 매뉴얼 검사에서 완전히 폐지되지 않는다, 선택적 이미 접수 부가 행하여. 수동 검증을위한 보충 교재를 선택 계산 된 위험 요인을 기반으로.