처음 클릭 재킹의 경우보다 10 년 전 정보 보안 전문가의 주목을 받고, 그 이후로는 사이버 범죄자들에게 인기가 계속. 이제 클릭 재킹을위한 스크립트는 많은 사이트에서 발견.

디브라우저 개발자들이 이러한 위협에 대해 보호 메커니즘의 지속적인 개선을 espite, 그것을 파괴 할 수 없습니다.연구팀, 중국에서 마이크로 소프트 전문가 및 과학자들로 구성된, 한국과 미국의 대학, 분석 250 천 개 사이트 알렉사 목록에서.

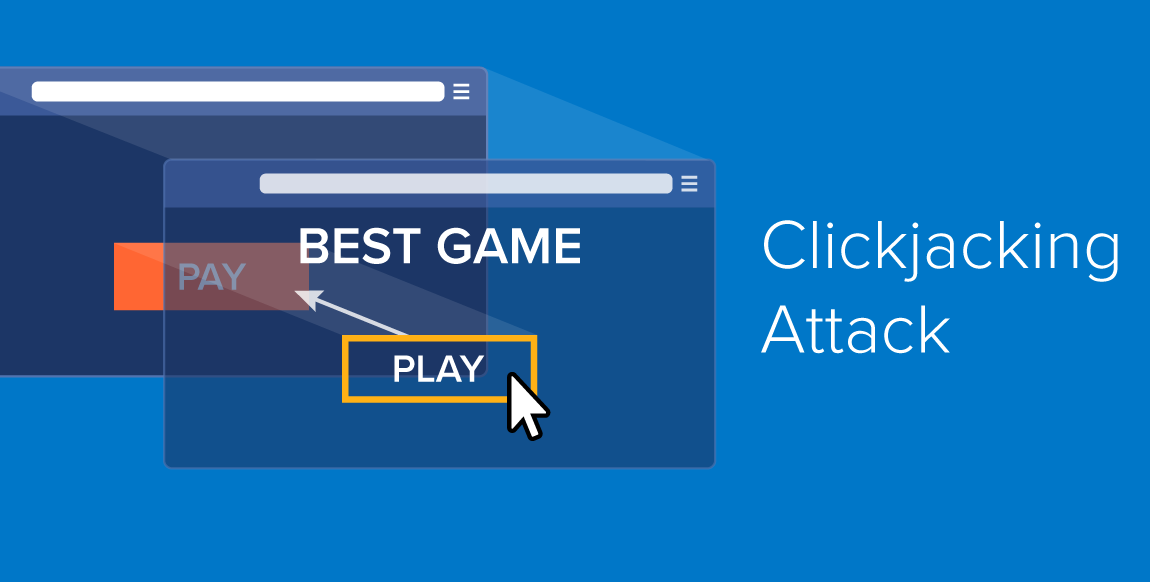

"때문에 웹 생태계 클릭의 중요한 역할의, 공격자는 "에 정품 사용자가 클릭을 차단하거나 사용자를 대신하여 다른 응용 프로그램으로 악의적 인 명령을 보내거나 실제 광고 클릭 트래픽을 제작하는 것을 목표로, - 보고서 전문.

연구원은 현재 클릭을 차단하기 위해 사이버 범죄자에 의해 사용되는 세 가지 기술을 확인했다.

클릭 재킹 기술의 목록 하이퍼 링크를 포함 인터셉트 (원래의 URL과 상호 작용하는 타사 스크립트를 사용하여, 또는 큰 링크는 페이지의 대부분을 포함), 페이지 요소에 탐색 이벤트를 추가, 뿐만 아니라 다양한 영상 기법으로서 (예를 들면, 원본 요소 또는 투명층 사용 복사).

또한 읽기: 안드로이드 은행 서버러스는 탐지를 피하기 위해 만보계를 사용

안에 연구 "라고귀하의 모든 클릭은 나에게 속한: 웹에서 클릭 차단을 조사“, 전문가들은 모니터링을 클릭 차단에 대한 관찰자의 프레임 워크를 생성. 때문에 동적으로, 웹 응용 프로그램의 다사 다난 한 성격, 그냥 응용 프로그램 코드를보고 클릭 재킹을위한 스크립트를 평가하는 것은 불가능합니다, 따라서 관찰자 도구 개발.

에 613 의 250 천 개 사이트 연구 된, 연구진 발견 437 타사 스크립트 클릭을 차단하기. 이 사이트의 총 관객은 43 하루 만 사용자.

원본 콘텐츠처럼 보이게 또는 보이지 않는 및 원본 콘텐츠의 상단에 배치하거나 해당 사이트 요소 클릭으로 타사 스크립트 트릭 피해자. 클릭 절편 일부 스크립트 수익을 창출하기 위해, 연구진은 지적.

그래서, 36% 의 3251 클릭을 차단하기위한 고유 URL은 광고와 관련된 – 웹에서 수익을 창출 할 수있는 주요 방법. 수익 창출뿐만 아니라, 사이버 범죄자들은 악성 코드와 사용자 시스템을 감염 클릭 재킹을 사용하여.

"수익 창출 게다가, 우리는 클릭 차단 악성 컨텐츠를 방문하는 사용자를 이끌 수 있다는 것을 발견. 특히, 우리는 가짜 안티 바이러스로 이동했다 (의) 소프트웨어 및 드라이브 바이 다운로드 페이지 우리가 수동으로 "클릭 차단 된 URL의 일부를 검토 할 때, - 말했다 연구원.

연구원의 팀은 자신의 작품이 신흥 클라이언트 측 위협에 빛을 비춰 것을 고려, 타사 자바 스크립트 코드의 권한을 제한 할 필요성을 강조.