RIG는 팩은 베가 랜섬의 이전에 알려지지 않은 버전을 배포하기 시작했다 악용.

비데이터 복구에 대한 이메일을 통해 연락처 사이버 범죄자에 천왕성 인코더를 암호화 사용자 파일 및 초대 피해자. 보안 전문가들은 아직 새로운 악성 코드에 대한 디코더를 만들 수 있었고 추천하지 않은 피해자는 몸값 문서를 복사, 레지스트리 항목은 악성 코드에 의해 생성뿐만 아니라,.리그 악성 코드 키트의 새로운 페이로드 연구팀에 의해 발견됐다 nao_sec, 추적에있는 전문 팩을 악용. 인터넷 보안 전문가가 발견 한 것처럼, RIG는 대상 장치에 암호 해독 제공하기 위해 Internet Explorer 브라우저의 취약점을 악용. 기계에 한 번, 폴더와에 부란 자신을 복사 %APPDATA % 마이크로 소프트 WINDOWS Ctfmon.exe는, 다음 인코딩 피해자의 정보로 진행.

분석에 따르면, 새로운 악성 코드는 볼륨의 섀도 복사본을 삭제하지 않습니다, 하지 비활성화 윈도우 자동 복구 메커니즘을한다, 이벤트 로그를 청소하지 않습니다.

랜섬은 디스크에있는 모든 파일을 인코딩, 그 정지 목록에 포함 된 객체의 제외. 암호화는 COM을 확장자를 가진 파일에 영향을주지 않습니다, EXE, DLL, SYS, 뿐만 아니라 일부 다른 형식으로. 게다가, 마흔의 폴더에 대한 랜섬 미스, 컨텐츠는 장치의 작동을 방해 할 수있다.

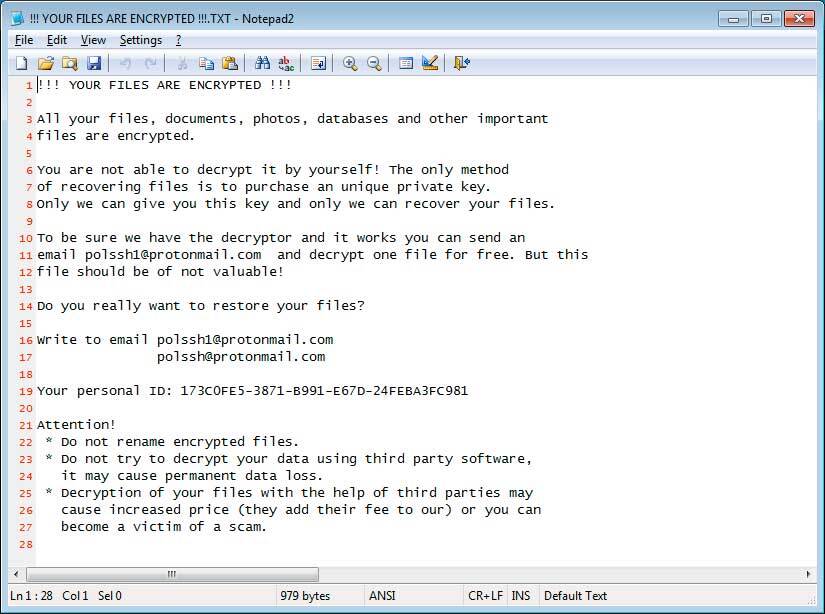

감염된 컴퓨터의 경우, 고유 식별자는 컴퓨터 생성, 이는 부란도 수정 된 파일의 확장자로 사용. 피해자에 대한 메시지는 이름의 텍스트 문서에 포함되어 있습니다 !!! 파일이 암호화됩니다. !!!. TXT. 공격자는 키를 얻기 위해 전자 우편으로 연락을 피해자에게 제공, 그 자신의 데이터를 복구하는 시도에 대해 경고.

연구자들은 악성 코드는 레지스트리에 생성 있습니다 HKEY_CURRENT_USER SOFTWARE 부란 공공 및 개인 암호화 키 유사한 항목, 그러나 그들를 사용하여 코딩 정보를 복구 할 수 있는지 여부를 알 수 없습니다.

RIG 현재 가장 활발한 중 하나입니다 팩을 악용. 그는 대체 낚시꾼, 핵무기 과 중성 미자 에 세트 2016. RIG 사업자들은 계약은 랜섬웨어를 배포하고에서 여러 번 전달 매트릭스, Locky, CryptoShield 과 GandCrab 암호화 소프트웨어의 도움으로 그것을.

기성품 키트의 비율의 일반 감소에도 불구하고, RIG 정기적으로 정보 보안 전문가의 시야에 나타납니다. 그래서, 지난 여름, 그는에서 발견되었다 CEIDPageLock 루트킷 캠페인.

- 지원, 지원, 지원!

- 당신이 그들을 보낸 사람을 모르겠어요 첨부 파일이 열리지 않는 경우.

- 당신이 사람이 실제로 당신을 보내 확인 될 때까지 열지 첨부 파일을 수행.

- VirusTotal 같은 도구를 스캔 첨부 파일.

- 그들이 나올으로 확인 모든 Windows 업데이트는 즉시 설치되어 있는지 확인! 또한 반드시 모든 프로그램을 업데이트 만든다, 특히 자바, 플래시, 및 Adobe Reader. 이전 프로그램은 일반적으로 악성 코드 유통 업체에 의해 악용되어 보안 취약점을 포함. 따라서 그들 업데이트 유지하는 것이 중요합니다.

- 설치된 보안 소프트웨어의 어떤 종류를 사용하는지 확인.

- 하드 암호를 사용 결코 여러 사이트에서 동일한 비밀번호를 다시 사용하지.

- 당신은 원격 데스크톱 서비스를 사용하는 경우, 인터넷에 직접 연결하지 마십시오. 대신이 접근 가능 단지 VPN을 통해 확인.