미국 연구팀, 호주와 오스트리아 Rowhammer 공격의 새로운 버전을 개발.

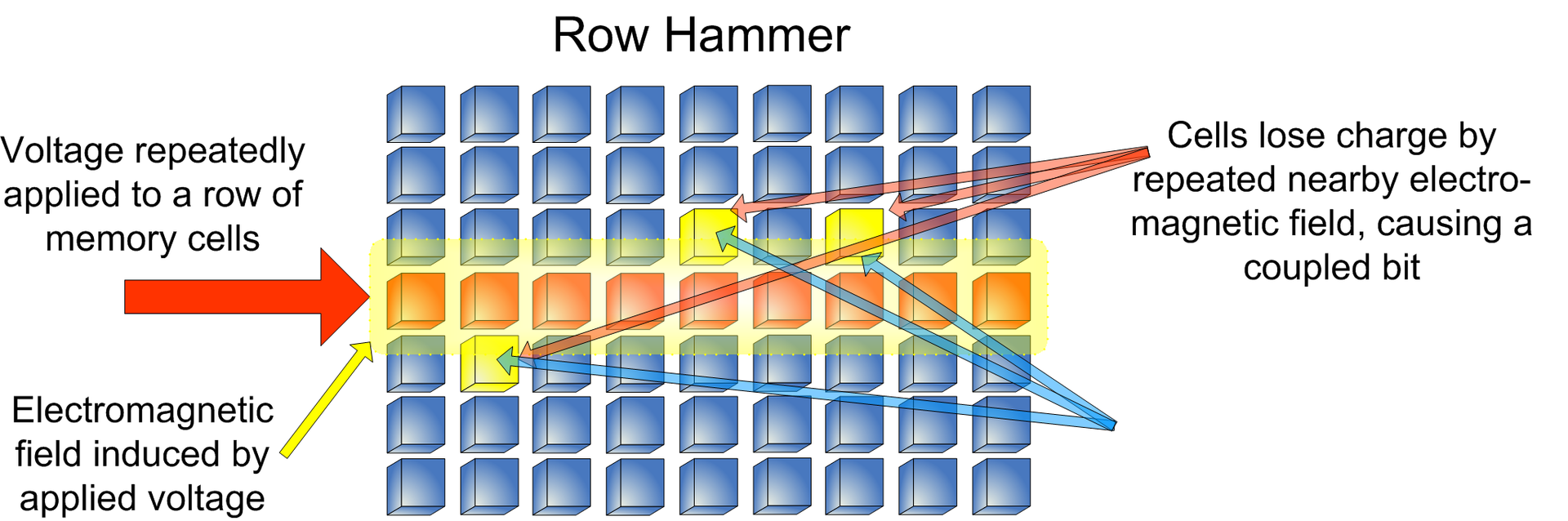

U이전 버전을 nlike, 라는 새로운 공격 RAMBleed 데이터 증가 권한을 modifing에뿐만 아니라 수 있습니다, 뿐만 아니라, 장치에 저장된 데이터를 훔쳐.Rowhammer는 하드웨어 취약점에 대한 클래스를 활용한다 (CVE-2019-0174) 현대 메모리 카드에서. 기본적으로, 메모리 카드에 데이터 그리드를 형성하는 행의 실리콘 칩에있는 셀에 저장된.

에서 2014, 과학자들은 인접한 행의 데이터에 영향을 미칠 수있는 전하의 동일한 행 결과에 저장된 데이터의 복수의 판독을 발견. 공격을 불렀다 Rowhammer, 그 도움으로, 과학자 중 손상 데이터 또는 악의적 인 목적으로 사용할 수.

이후 2014, 연구진은 크게 원래 공격 능력을 확장, 하나, 그것은 단지 지금 가능한 메모리에서 데이터를 제거하고 훔치는했다.

"그것은 널리 그러나 가정, 비트가 상대의 전용 메모리에 뒤집한다는 보안 관련 사항이 없습니다, 공격자는 이미 일반 쓰기 작업을 통해 자사의 개인 메모리를 수정할 수. 우리는이 가정이 areadside 채널로 Rowhammer을 이용하여 잘못된 함을 입증. 더 구체적으로, 우리는 권한이없는 공격자가이 비트를 추론하는 행 근처 데이터 Rowhammer 유도 비트 사이의 의존 화나게하고 bitsin을 악용하는 방법을 보여줍니다, 다른 공정에 속하는 값 커널 "포함, - 보고서 연구원.

RAMBleed 공격을 가능하게하기 위해,, 과학자들은 리눅스 메모리 할당을 강제로 관리 (친구 할당) 그들이 공격을 조율 할 수 있음을 연속 물리 주소의 큰 블록을 사용하려면.

연구자들은 새로운 메커니즘을 만들어, “풍수 프레임“, 물리적 메모리에 적절한 장소에서 장소 피해자의 프로그램 페이지로. 게다가, 그들은 메모리에 데이터를 관리하고 자신의 독서를 반복하는 새로운 방법을 개발 (소위 행 망치) 어떤 데이터를 결정하는 것은 메모리 셀을 이웃에.

"그러므로, 이 작품의 주요 기여 Rowhammer뿐만 아니라 무결성에 대한 위협임을 보여주는 것입니다, 뿐만 아니라 비밀을 ", - 말의 과학자.