Sucuri 회사에서 애널리스트들은 WP 라이브 채팅 지원 - 플러그인 위험 버그 발견.

V인증되지 않은 공격자가 수행에 ulnerability 허용 XSS 공격 이 확장자를 사용하는 웹 사이트의 모든 페이지에 악성 코드를 구현.“스크립팅 (XSS) 결함은 그 자체로 매우 심각하다. 그것은 해커가 웹 사이트 또는 웹 응용 프로그램과 타협 방문자에 악성 코드를 삽입 할 수 있습니다’ 계정 또는 수정 된 페이지의 콘텐츠에 노출”, - Sucuri 전문가를 말한다.

이 단점에 대한 정보를받은 후, 개발자는 제품의 다음 릴리스와 함께 고정.

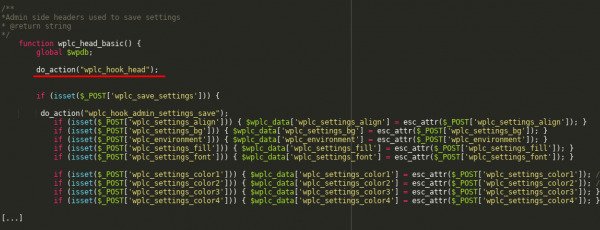

문제는 admin_init 요청 잘못된 응용 프로그램과 연결. 발견 연구자로, WP 라이브 채팅 지원 제작자는 호출이 후크를 사용 wplc_head_basic 플러그인 파라미터 업데이트에 대한 책임이 기능. 사용자의 권한이 메커니즘은 행동의 수행을 검사하여 프로그램의 코드에서 결석.

Sucuri 전문가는 주장이 admin_init 시스템 유틸리티를 통해 작동하기 때문에 관리자-post.php 또는 관리자 - ajax.php, 매개 변수를 업데이트해야합니다 공격자 wplc_custom_js 거기에 자신의 코드를 수용.

이와, 사이버 범죄는 WP 라이브 채팅 지원을 설치 취약한 웹 사이트의 모든 페이지에 악성 스크립트를 추가 할 수 있습니다. 공격, 해커는 웹 자원에 대한 추가 특권과도 인증이 필요하지 않습니다. 공격자는 간단한 로봇의 사용으로 작용할 수, 자동 통해 페이지 제목에 자신의 코드를 넣어 wplc_head_basic 매개 변수.

연구원은 4 월 버그에 대한 개발자 정보 30, 2019, 월에 15 확장의 제작자 출시 WP 라이브 채팅 지원 버전 8.0.27 취약성은 고정 된 위치. 모든 플러그인 사용자들은 최대한 빨리 패치를 설치하는 것이 좋습니다.

워드 프레스 저장소에 따르면,, 문제 확장보다 더에 설치 60 천 개 웹 사이트. 쇼 경험으로, 사이버 범죄자들은 확장의 버그에 대한 정보를 추적하고 패치되지 않은 자원을 찾으려고, 개발자들은 이미 패치를 발표 한 경우에도.