브랜드 새로운, 매우 위험한 암호 화폐 광부 감염은 안전과 보안 연구자들에 의해 발견되었다. 악성 코드, 라고 Logs.exe 다양한 수단을 이용하여 대상 환자를 오염시킬. Logs.exe 광부의 기본 아이디어는 피해자의 비용으로 Monero 토큰을 얻기 위해 피해자의 컴퓨터 시스템에서 암호 화폐 광부 활동을 활용하는 것입니다.. The outcome of this miner is the elevated electrical energy expenses as well as if you leave it for longer time periods Logs.exe might even harm your computers components.

Logs.exe: 배포 방법

그만큼 Logs.exe 맬웨어는 컴퓨터 시스템 대상을 감염시키는 데 사용되는 두 가지 눈에 띄는 방법을 사용합니다.:

- 이전 감염을 통해 페이로드 배달. If an older Logs.exe malware is deployed on the victim systems it can automatically update itself or download and install a newer variation. 릴리스를 획득하는 내장 업데이트 명령을 통해 가능합니다.. 이것은 악성 코드를 제공하는 미리 정의 된 특정 해커가 제어 웹 서버에 연결하면됩니다. 다운로드 한 바이러스는 Windows 서비스의 이름을 획득하고 “%시스템 % 온도” 지역. 무자비하고 조용한 감염을 허용하기 위해 중요한 속성 및 운영 체제 설정 문서가 변경됩니다..

- 소프트웨어 취약점 악용. The latest variation of the Logs.exe malware have been found to be caused by the some ventures, 일반적으로 랜섬웨어 공격에 사용되는 것으로 인식됨. 감염은 TCP 포트를 통해 공개 서비스를 대상으로 수행됩니다. 폭행은 포트가 열려 있는지 검색하는 해커의 제어 프레임 워크에 의해 자동화. 이 문제가 해결되면 솔루션을 스캔하고 관련 정보도 얻습니다., 모든 버전 및 설정 정보로 구성. 벤처뿐만 아니라 저명한 이름도 암호 조합을 수행 할 수 있습니다. 사용하기 쉬운 코드에 대한 사용이 발생하면 광부는 확실히 백도어와 함께 배포됩니다. 이것은 이중 감염을 제공 할 것입니다.

이러한 기술 외에도 다양한 다른 기술을 사용할 수 있습니다.. 채굴자는 스팸과 같은 방식으로 도매로 발송되는 피싱 이메일을 통해 분산 될 수있을뿐만 아니라 피해자가 평판이 좋은 서비스 나 회사에서 실제로 메시지를 받았다고 믿도록 혼동하기 위해 소셜 디자인 트릭에 의존 할 수 있습니다.. 감염 파일은 직접 연결되거나 멀티미디어 콘텐츠 또는 텍스트 링크의 본문 콘텐츠에 배치 될 수 있습니다..

범죄자는 공급 업체 다운로드 웹 페이지를 가장 할 수있는 악성 터치 다운 웹 페이지를 추가로 생성 할 수 있습니다., 소프트웨어 응용 프로그램 다운로드 포털 및 기타 자주 액세스하는 다양한 장소. 그들이 진짜 주소 및 보안 인증서와 유사한 것처럼 보이는 도메인을 사용하면 개인이 그들과 연결하도록 설득 될 수 있습니다.. 어떤 경우에는 단지 광부 감염을 활성화 할 수 있습니다를 여는.

또 다른 기술은 위에서 언급 한 방법을 사용하거나 파일 공유 네트워크를 통해 확산 될 수있는 운반 서비스 공급자를 사용하는 것입니다., 비트 토런트는 가장 인기있는 것들 중 하나 하나에 불과. 합법적 인 소프트웨어 프로그램과 문서 및 해적 웹 콘텐츠를 배포하는 데 정기적으로 사용됩니다.. 2 가장 눈에 띄는 운반 업체의 다음과 같다:

범죄자가 고려할 수있는 다른 접근 방식은 인터넷 브라우저 하이재커 (가장 인기있는 인터넷 브라우저 중 하나에 적합하게 만들어진 위험한 플러그인)를 사용하는 것입니다.. 가짜 사용자 추천 및 디자이너 자격과 함께 적절한 데이터베이스에 게시됩니다.. 많은 경우에서 요약 스크린 샷으로 구성 될 수있다, 비디오 클립 및 훌륭한 속성 개선 및 효율성 최적화를 호소하는 정교한 요약. 그럼에도 불구하고 설치시 영향을받는 브라우저의 동작이 변경됩니다.- 개인은 해커가 제어하는 터치 다운 페이지로 리디렉션되고 설정이 변경 될 수 있음을 알게됩니다. – 기본 홈 페이지, 인터넷 검색 엔진과도 아주 새로운 탭 웹 페이지.

Logs.exe: 분석

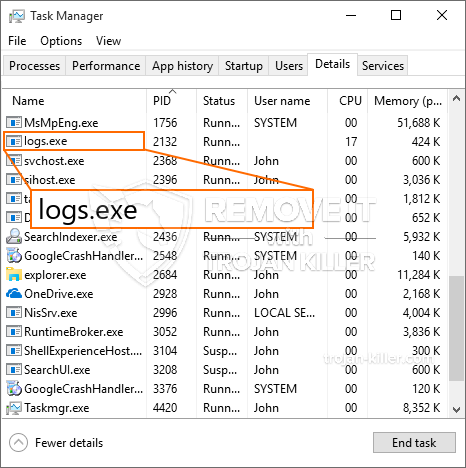

The Logs.exe malware is a classic situation of a cryptocurrency miner which depending on its arrangement can trigger a wide range of harmful actions. 주요 목표는 사용 가능한 시스템 소스의 이점을 확실히 얻을 수 있는 복잡한 수학적 작업을 수행하는 것입니다.: CPU, GPU, 메모리와 하드 디스크 영역. 그들이 작동하는 방법은 필요한 코드가 다운로드되고 설치되는 고유한 마이닝 풀이라는 서버에 연결하는 것입니다.. 즉시 작업들로 확실히 동시에 시작됩니다 다운로드, 여러 인스턴스는 때 실행할 수 있습니다. 제공된 작업이 완료되면 해당 영역에 하나 더 다운로드되고 허점은 컴퓨터 시스템의 전원이 꺼질 때까지 계속됩니다., 감염이 분리되었거나 또 하나 개의 유사한 이벤트가 발생. 암호 화폐는 확실히 범죄 컨트롤러에 수여됩니다 (해킹 팀 또는 하나의 해커) 바로 자신의 예산에.

이 맬웨어 그룹의 위험한 특성은 이와 유사한 샘플이 모든 시스템 리소스를 차지하고 위험이 완전히 제거될 때까지 대상 컴퓨터 시스템을 거의 무의미하게 만들 수 있다는 것입니다.. 그들 중 대다수는 실제로 제거하기 어렵게 만드는 끊임없는 분할을 포함합니다.. 이 명령은 확실히 옵션을 부팅 할 수정을 할 것입니다, setup files and also Windows Registry values that will certainly make the Logs.exe malware begin immediately as soon as the computer is powered on. 복구 메뉴 및 선택 항목에 대한 액세스가 차단되어 많은 수동 제거 개요를 사실상 쓸모 없게 만들 수 있습니다..

이 특정 감염의 의지 설정 자체에 대한 Windows 서비스, 수행 된 보호 분석 후 다음 조치가 관찰되었습니다.:

. 광부 작업 중에 관련 맬웨어는 이미 실행 중인 Windows 서비스 및 타사 설치 응용 프로그램에 연결할 수 있습니다.. 그렇게함으로써 시스템 관리자는 소스 로트가 별도의 프로세스에서 나온다는 것을 발견하지 못할 수 있습니다..

| 이름 | Logs.exe |

|---|---|

| 범주 | 트로이 사람 |

| 하위 카테고리 | 암호 화폐 광부 |

| 위험 | 높은 CPU 사용, 인터넷 속도 감소, PC 충돌 및 정지 등. |

| 주목적 | 사이버 범죄자 돈을 만들려면 |

| 분포 | 급류, 무료 게임, 금이 앱, 이메일, 의심스러운 웹 사이트, 악용 |

| 제거 | 설치 GridinSoft 안티 멀웨어 to detect and remove Logs.exe |

These type of malware infections are particularly reliable at carrying out sophisticated commands if configured so. 그들은 위험한 행동의 모든 종류를 관리 할 범죄 컨트롤러를 허용하는 모듈 형 구조를 기반으로. 선호하는 인스턴스 중 Windows 레지스트리의 변경입니다 – modifications strings related by the operating system can create severe efficiency disruptions and the failure to accessibility Windows solutions. Depending on the scope of changes it can additionally make the computer entirely pointless. On the various other hand control of Registry worths coming from any type of third-party installed applications can undermine them. 일부 응용 프로그램은 다른 사람이 갑자기 작동을 멈출 수있는 동안 완전히 도입되지 않을 수 있습니다.

This particular miner in its existing variation is concentrated on extracting the Monero cryptocurrency containing a changed variation of XMRig CPU mining engine. If the projects confirm effective then future versions of the Logs.exe can be released in the future. 악성 코드가 대상 호스트를 오염 소프트웨어 응용 프로그램 susceptabilities의 사용을 만들면서, 이 트로이 목마뿐만 아니라 랜섬와 위험한 공동 감염의 일부가 될 수 있습니다.

Removal of Logs.exe is strongly suggested, considering that you run the risk of not just a big electrical energy bill if it is running on your COMPUTER, but the miner might likewise do other undesirable tasks on it and also even damage your COMPUTER completely.

Logs.exe removal process

단계 1. 가장 먼저, 당신은 GridinSoft 안티 악성 코드를 다운로드하고 설치해야.

단계 2. 그럼 당신은 선택해야 “빠른 검사” 또는 “전체 검사”.

단계 3. 컴퓨터를 스캔 실행

단계 4. 스캔이 완료되면, 당신은 클릭해야 “대다” button to remove Logs.exe

단계 5. Logs.exe Removed!

비디오 가이드: How to use GridinSoft Anti-Malware for remove Logs.exe

방법으로 재감염되는 PC를 방지하기 위해 “Logs.exe” 앞으로.

탐지하고 차단 fileless 악성 코드 수있는 강력한 안티 바이러스 솔루션은 당신이 필요하다! 기존의 솔루션은 바이러스 정의를 기반으로 악성 코드를 탐지, 따라서 그들은 종종 감지 할 수 없습니다 “Logs.exe”. GridinSoft 안티 - 악성 코드는 다음과 같은 fileless 악성 코드를 포함한 모든 유형의 맬웨어에 대한 보호를 제공 “Logs.exe”. GridinSoft 안티 - 악성 코드는 제로 데이 악성 코드를 포함한 모든 알 수없는 파일을 차단하는 클라우드 기반의 행동 분석을 제공합니다. 이러한 기술은 감지하고 완전히 제거 할 수 있습니다 “Logs.exe”.