첫 분기 올해에, 팔로 알토 네트웍스 전문가들은 지적 6536 그들의 클라이언트의베이스 암호 해독 공유를 다운로드하려고 시도. 위험 요청의 약 3 분의 1은 미국의 컴퓨터에서 나온.

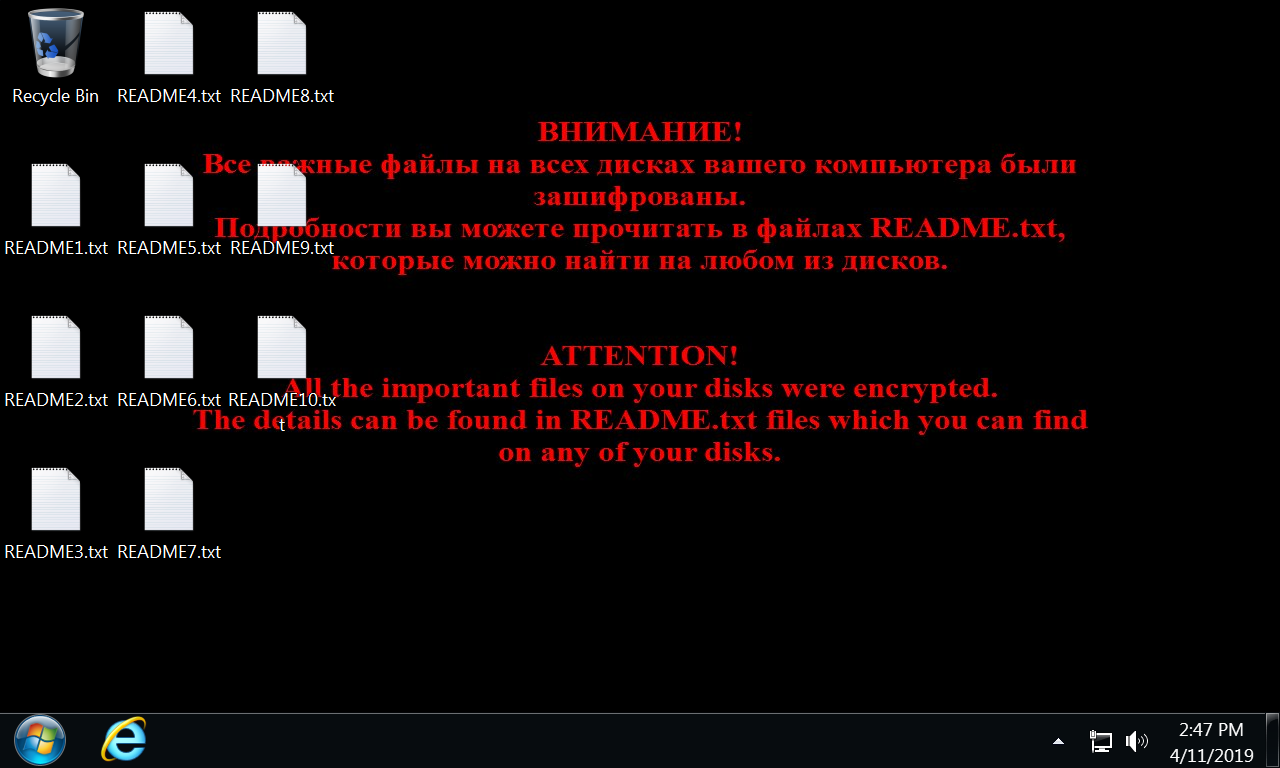

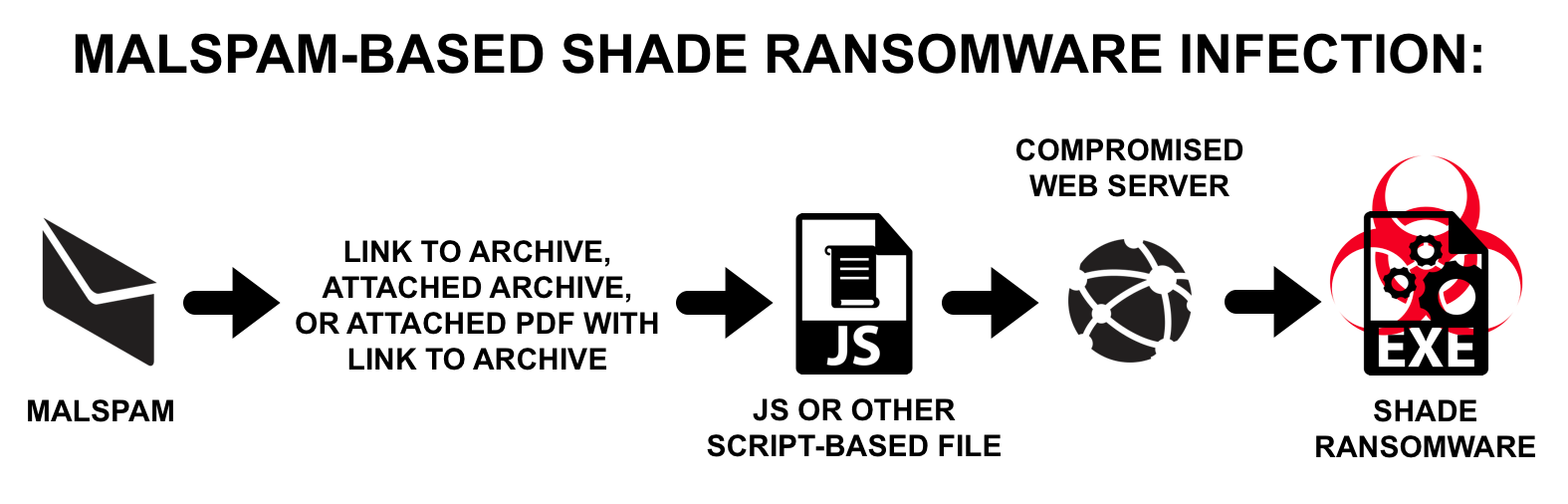

Windows-랜섬 그늘, 또한 ~으로 알려진 Troldesh, 말에 인터넷에 도착 2014 -의 시작 2015. 그것은 스팸으로부터 majorly 전염됩니다, 그리고 때때로 – 이용 - 팩의 사용과.데이터의 조정을 위해, 악성 코드는 256 바이트를 생성 AES 키, 과, 최종 파일에 저장, 로 암호화 RSA-3072 키. 암호화 된 파일로 바탕 화면에있는 모든 폴더에서까지 배치 10 영어와 러시아어 지침과 동일 README.txt 파일 문서. 작업이 완료되면, 그늘은 모든 디스크의 모든 그림자 파일 '복사본을 삭제합니다.

그 존재의 기간 동안, 암호 해독은 또한 다른 기술을 시연, 광고 배너를 클릭 부정 행위 및 추가 악성 코드를 다운로드하는 등의 (조랑말, Teamspy, 은행 트로이 목마).

그늘 무료 디코더는 오래 전에 생성없이 사용 가능한 더 이상 랜섬 없습니다 프로젝트의 웹 사이트, 하나, 실제로는 악성 코드 운영자는 여전히 도움으로 부주의 한 사용자들로부터 찬사를 수집하는 희망을 말한다.

아직 파종을 위해 전파되는 스팸 메시지, 대부분 러시아어를 구사하는 대중을 대상으로, 와 사이 피해자는 러시아 나열되어 있습니다, 일본, 독일, 프랑스와 우크라이나 시민. 끝에 2016 호주에서 메일 링을 대상으로 고정.

팔로 알토 (Palo Alto)에 따르면,, 월과 월 사이 2019 악성 코드 투어의 지형이 크게 변화:

- 미국 - 2010 항소;

- 일본- 1677;

- 인도 - 989;

- 태국 - 723;

- 캐나다 - 712;

- 스페인- 505;

- 러시아 - 86;

- 프랑스 - 71;

- 영국- 67;

- 카자흐스탄 - 21.

가장 자주 그늘이 대표 업로드하려고 IT를 산업, 상업 및 교육 기관.

- IT 기술 - 5009 항소;

- 무역 - 722;

- 교육 - 720;

- 통신 - 311;

- 재정 - 51;

- 운송 및 물류 - 24;

- 산업 기업 - 32;

- 전문적인 서비스 (법적 도움) 8;

- 유틸리티 및 에너지 - 4;

- 현지 관리 - 1.

전문가들은 데이터는 회사의 고객 기반에 수집 된 것에 중점을두고, 그래서 목록은 현재 공격의 전체 청각을 충당하기 위해 주장 할 수 없습니다.

총 연구원에서 차지 307 새 캠페인의 프레임에 확산 그늘 샘플. 그 강탈자의 식별 부호는 동일하게 유지 입증 분석.

그래서, 여전히 암호화 된 파일에 추가 .crypted000007 신장, 그는 먼저 월에 관찰되었다 2017 (에서 2015-2016 그늘 저자들은이 첨부 파일을 변경, 하지만 나중에 실험이 중지). 인수의 수요 메시지는 악성 코드의 전체 존재 동안 화면 변경에 표시됩니다, 수신 지급 양파 도메인은 이후 변경되지 않았습니다 2016.

출처: HTTPS://gbhackers.com