올해 거의 10월 말에 상당히 비정상적인 암호화 기술을 사용하는 새로운 랜섬웨어 그룹이 나타났습니다.. 파일 자체를 암호화하는 대신 "Memento Team"은 합법적인 파일 유틸리티 WinRAR의 프리웨어 버전을 사용하여 암호로 보호된 아카이브로 파일을 복사합니다.. 그런 다음 갱단은 아카이브를 암호로 잠그고 원본 파일을 삭제합니다.. 랜섬웨어 노트에서 범죄자들은 피해자에게 텔레그램 계정을 통해 연락하도록 지시합니다.. 사이버 보안 분석가 팀은 새로운 랜섬웨어에 대한 고객의 경험에 대한 설명을 제공했습니다..

WinRaR은 새로운 랜섬웨어 도구가 되었습니다.

"랜섬웨어에 대한 수정은 암호화 활동의 탐지를 피하기 위해 동작을 변경했습니다.. 파일을 암호화하는 대신, "crypt" 코드는 이제 암호화되지 않은 형식의 파일을 WinRaR 아카이브 파일에 넣습니다., WinRAR 사본 사용, .vaultz 파일 확장자를 사용하여 각 파일을 자체 아카이브에 저장. 아카이브된 각 파일에 대해 암호가 생성되었습니다.. 그런 다음 암호 자체가 암호화되었습니다.," – 소포스뉴스 보도.

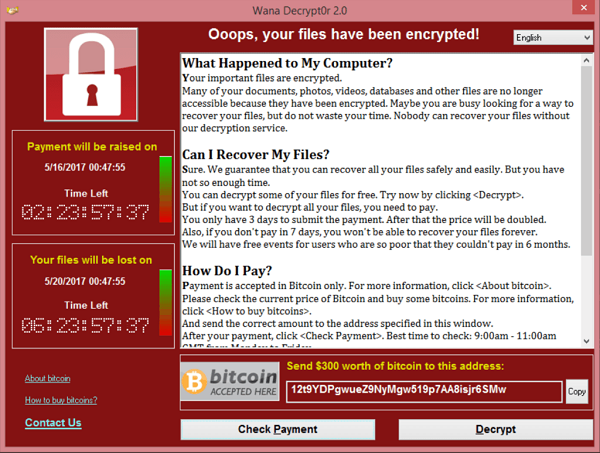

그룹의 랜섬웨어 노트의 문구와 형식은 REvil 랜섬웨어 갱의 문구와 유사합니다.. 게다가, 지불하지 않으면 데이터를 유출하겠다고 위협합니다.. 그러나 REvil과 달리 지불은 비트코인으로 이루어지도록 요청되었습니다.. 갱이 요구했다 15.95 BTC (대충 $1 백만 미국). 이는 모든 파일의 합계이며 다양한 유형의 파일에 대해 다양한 가격을 제공했습니다., 갈라져. 암호가 있는 WinRar 아카이브의 정확한 사용법은 다음의 오래된 농담과 매우 유사합니다. ’00에스. 그럼 그냥 장난이었어, 그러나 이제 이것들은 실제 사이버 공격입니다..

6개월 가까이 피해자들을 비밀리에 조사한 후’ 네트워크 갱단의 공격 시작. 그들에게는 불행하게도, 피해자가 협상 과정을 시작하지 않았습니다.. 표적 조직은 이전에 암호화된 파일을 백업했으며 공격에도 불구하고 오히려 정상적인 작업으로 돌아갈 수 있었습니다.. 대개, 2021 올해 랜섬웨어 공격과 지불 요구가 크게 증가했습니다.. 아래에서는 이 특정 범죄 생태계에서 올해 가장 일반적인 추세를 간략하게 발췌한 것입니다..

랜섬 2021 연도 사실

이것은 짧은 문장이지만 현장의 요점을 알려줄 것입니다.. 랜섬웨어는 맬웨어에 대한 모바일의 일반적인 개방성 덕분에 휴대폰으로 확산되기 시작했습니다.. 대부분은 기기를 사용할 수 없도록 하는 몸값 메모가 있는 브라우저 또는 앱을 덮습니다.. 전염병으로 인해, 대부분의 랜섬웨어 갱단은 시립 시설과 같은 취약 산업에 관심을 기울였습니다., 학교 및 원격 근무 직원. RaaS 또는 Ransomware-as-a-service가 상당히 효과적인 업무 비즈니스로 발전했습니다.. 랜섬웨어 갱단이 이미 개발된 랜섬웨어 도구를 사용할 수 있습니다.. 전체 경제의 분산된 특성으로 인해 법 집행 기관이 이를 성공적으로 표적으로 삼는 것이 어렵습니다..

랜섬웨어는 헤드라인을 장식한 몇 가지 매우 효과적인 새로운 랜섬웨어 변종과 함께 전술과 작업 방법에서 진화합니다.. 그들 중 일부에 대해 분명히 들어본 적이 있을 것입니다.. 콘티, 레빌, 어두운면 Netwalker는 행동을 변경하므로 동일한 수준에서 계속 싸우려면 새로운 탐지 방법을 적용해야 합니다.. 그리고 바로 그 순간에 도움 도구가 없었기 때문에 업그레이드된 랜섬웨어 변종에 대한 성공의 일부를 만듭니다..