Cybereason 전문가들은 피닉스 악성 코드를 공부, 이는이 여름과 선물을 키로거와 infostealer의 하이브리드 도착. 연구진은 피닉스 이상 사용하지 않도록 설정할 수 있습니다 것으로 나타났습니다 80 보안 제품.

티그는에 따라 스프레드 맬웨어 모델 메쉬 ("악성 코드와 같은 서비스") 이미 책임이있다 10,000 감염.피닉스는 가입 제품으로 판매되기 때문에, 가격 범위 $14.99 한 달 $78.99 평생 구독. Cybereason 분석가들은 피닉스가 경험 악성 코드 제작자의 개발이다 쓰기. 분명히, 알파의 Keylogger 악성 코드의 저자, 올해 초 사망 한, 그의 창조 뒤에 원래이었다.

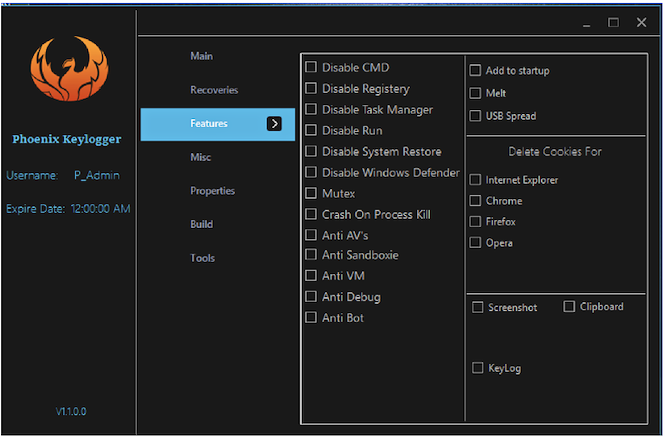

"피닉스 개 단지 키로거보다, 그것은 광범위한 정보 도용 기능과 자기 방어 메커니즘이, 시도를 통해 중지 할 것을 이는 반 AV 모듈을 포함 80 보안 제품, 및 전보를 통해 데이터를 exfiltrate 할 수있는 능력 ", - 쓰다 Cybereason 전문가.

과연, 지난 몇 개월 동안, 피닉스는 정보를 도용하기 위해 설계된 다기능 트로이 목마로 간단한 키로거로부터 진화했다 (infostealer). 첫 번째 버전에 악성 버전은 차단 키 입력하는 기능 만 제공 한 경우, 다음 악성 코드의 최신 버전은 거의 20 다른 브라우저에서 암호를 훔치는, 네 이메일 클라이언트, FTP 클라이언트와 인스턴트 메신저. 게다가, 악성 코드가 클립 보드에서 데이터를 훔칠 수, 스크린 샷을 추가 악성 코드를 다운로드.

피해자에서 도난당한 정보는 SMTP를 통해 악성 코드 운영자로 전송된다, FTP 또는 전보.

또한 읽기: 범죄자들은 웹엑스 초대에 RAT 트로이 목마에 대한 링크를 제공

피닉스는 또한 탐지 및 악성 코드의 분석을 방지하려고 안티 바이러스 및 가상 머신에 대한 적극적인 모듈을 인수. 두 모듈은 동일한 방식으로 작동: 악성 코드가 계속 작동하기 전에 프로세스의 수를 종료하려고, 이것에 대한, 이름의 미리 정의 된 목록을 참조. 이 목록은 이상의 이름이 포함 80 보안 제품 및 가상 머신 잘 알려진, 종종 리버스 엔지니어링 및 악성 코드의 분석을 위해 사용되는.

분석가들은 피닉스가 시스템에서 영구적 인 존재를 달성하기 위해 그 기능을 사용할 수 있다고, 하지만 그 운영은 거의 관심이. 연구자들에 따르면,, 더 자주 악성 코드 데이터 도난에 대한 일회성 솔루션으로 사용되며, 장기적으로는 피해자의 모니터링에 사용되지. 감염 후 몇 초, 피닉스는 필요한 모든 기밀 데이터를 훔치는, 이 그 기능 완료에. 범죄자는 가장 많이 판매 정보는 다크에이 방법으로 도난.