월 "화요일 업데이트"의 일환으로, Microsoft는 중요한 취약점 CVE-2019-0708을 고정 (또한 BlueKeep로 알려진) 원격 데스크톱 서비스의 운영과 관련된 (RDS) 및 RDP.

에이lthough 문제의 기술적 인 세부 사항으로 인해 위협을 높은 수준으로 공개되지 않았다, 이 버그의 도움으로 공격자가 허가없이 임의의 코드를 실행할 수 있으며, 벌레처럼 자신의 악성 코드를 배포하는 것으로 알려져있다, 같이, 예를 들면, 그것은 유명했다 WannaCry 과 NotPetya 악성 코드.문제는 윈도우 서버에 대한 위험 2008, 윈도우 7, 윈도우 2003 및 Windows XP, 이 버전 릴리스 된 보안 업데이트.

마이크로 소프트 전문가들은 이미 두 번이 문제에 대해 경고했다, 여러 정보 보안 기업 및 전문가 (...을 포함하여 Zerodium, 맥아피, 체크 포인트 과 카스퍼 스키 랩) 독립적 인 연구자들은 BlueKeep에 대한 공격 '개념의 증거를 만들었습니다.

이러한 공격의 코드로 인해 위험이 높은 공개적으로 제공되지 않았습니다. 게다가, 취약점 이미 모듈을 만들었습니다 메타 스플로 잇 (공공 영역에서도 사용할 수 없습니다).

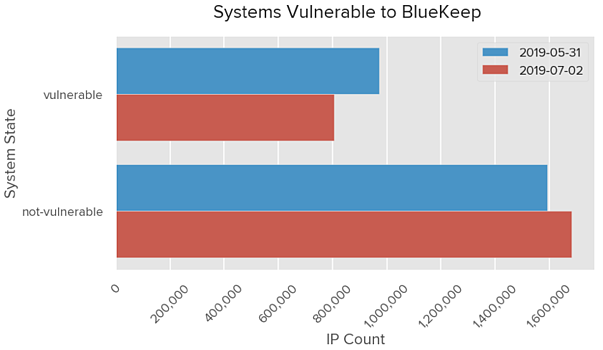

지난주, BitSight 전문가 출판 또 다른 우울한 통계: 이들 데이터에 따라, 약 800,000 장치는 여전히 BlueKeep에 취약. 분명히, 이러한 장치의 사용자는 가능한 한 빨리 패치를 설치에 대해 생각해야, GitHub의에 어제 이후 프리젠 테이션을 게시 의 취약점의 사용 및 생성을 선발하는 익스플로잇.

이 프레젠테이션의 슬라이드는 거의 중국어로 작성. 그들에 언급 2019 보안 개발 회의와 유명한 중국 회사의 이름 텐센트 KeenLab. 두 슬라이드는 또한 단어가 포함 된 “데모”.

ArsTechnica 기자 질문 프리젠 테이션에 대한 정보 보안 전문가, 독립적 인 전문가 인터뷰 마커스 허친스 및 렌 디션 인포섹의 공동 창업자와 NSA에 대한 공격의 전 개발자, 제이크 윌리엄스.

"실제 공격의 방법으로 서있는 유일한 것 중 하나는 컴퓨터를 처음 충돌없이 원격으로 코드를 실행 공격을 작성하는 데 필요한 전문 지식", - 마커스 허친스는 말했다.

대개, 두 전문가는 상황이 매우 심각 동의, 상세한 표현을 발행 한 이후 상당히 BlueKeep RCE위한 익스플로잇을 만드는 가능성을 낮춘다. 사실은 슬라이드 힙 스프레이를 구현하는 방법을 자세히 보여 있다는 것입니다, 그건, 프리젠 테이션에있어서, 악용의 작성시 가장 어려운 작업 중 하나입니다.

“그것은 "우리가 지금까지 본 것 중 가장 상세한 공개 된 기술 문서입니다, - 제이크 윌리엄스는 설명.

그는 또한 텐센트 KeenLab 전문가가 분명히 BlueKeep에 대한 RCE가-악용 회의에서 생성 및 시연 제안, POC는 있지만 그 자체가 게시되지 않았습니다.

또한 읽기: 메타 스플 로이트 프로젝트 참가자는 BlueKeep 취약점을 악용하기위한 작업 모듈을 생성

이전, 보안 전문가들은 BlueKeep의 공격 8 월 중순 주위에 광범위하게 사용할 수있을 것이라고 믿었다, 종료 후 검은 모자 과 데프콘 라스 베이거스에서 회의. 하나, 지금이 이전에 일어날 것이라고 가정하는 경향된다.