NextCloud 사용자는 심각한 문제에 직면. 새로운 NextCry 공격 NextCloud 클라우드 스토리지를 랜섬과 파괴한다 백업을 저장. 보안 전문가에 따르면,, PHP를 - FPM 엔진에서 최근에 발견 된 취약점을 통해 악성 코드 침투 시스템.

에이위협의 한판 승부 보고 수있는 방법을 찾고 있던 BleepingComputer 포럼의 방문자는 데이터를 다시 액세스하기.별명 xact64에서 사용자가 말했듯, 그는 클라우드 스토리지와 노트북의 동기화 중에 문제를 발견.

나는 즉시 깨달았 내 서버 해킹있어 것을 해당 파일이 암호화있어. 내가 한 첫 번째 일은 수행되고 있던 피해를 최소화하기 위해 서버를 아래로 끌어했다 (만 50% 내 파일의 암호화있어)", - xact64 말했다.

그의 눈 뒤에, 올바른 파일이 암호화 된 사본에 변화를 시작했다. 사용자는 급하게 끊어, 하지만 내용의 절반이 차단되었습니다.

악성 코드를 공부 연구원은 그것을라는 NextCry – 이 확장 기능은 암호화 된 파일을 수신. 이 프로그램은 ELF 실행 파일로 컴파일 파이썬 스크립트입니다 (이 형식은 UNIX 시스템에서 사용된다).

또한 읽기: 랜섬은 두 스페인어 회사를 공격: 로컬 인터넷은 WannaCry 일 동안 공황에

피해자의 컴퓨터에 한 번, NextCry는 NextCloud 스토리지와 동기화 폴더를 찾습니다, 기계에서 소스 데이터 폴더를 삭제하고 클라우드 사본을 암호화. 결과, 영향을받는 파일 대신 원래 사람의 다운로드, xact64의 경우와 같이.

랜섬웨어 전문 마이클 길레스피 사이드 NextCry는 AES 알고리즘을 사용하여 피해자 파일을 처리.

"암호화가 완료되면, 프로그램은 또한 Base64로 표준을 사용하여 콘텐츠 인코딩, 이는 "등의 악성 코드에 대한 일반적이지 않습니다, – 또한 마이클 길레스피 주목.

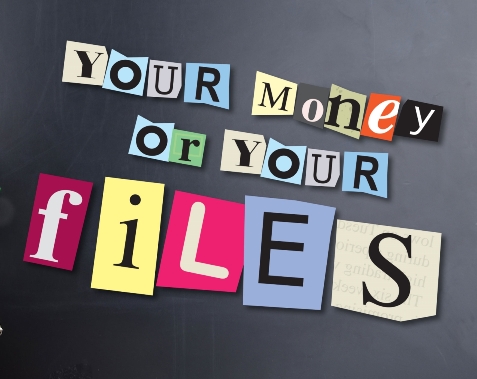

잠금 해제 파일의 경우, 범죄자 요청 0.025 BTC. 공격자에 의해 지정된 지갑이 여전히 비어 있음을 알 수있다.

영향을받는 사용자의 메시지를 검토 한 후, BleepingComputer 전문가들은 NextCry이 NextCloud 자신의 취약점을 이용하여 제안. 이는 악성 코드가 감염이 소프트웨어의 최신 버전 저장소를 보호한다는 사실에 의해 입증된다.

추가 조사는 PHP-FPM 엔진의 취약점에 감염의 원인을 추적하기 위해 개발자를 허용, 있는 일부의 nginx 서버가 실행. 기자에 따르면,, 10 월 말에, NextCloud 대표는 제품의 기본 구성에 존재하는 RCE 버그의 경고. 이 솔루션은 PHP-FPM의 취약한 버전을 기반으로.

완화

개발자들은 위협이 서버의 작은 부분에 영향을 말했다. 그들은 PHP 어셈블리에 v.7.3.11 / 7.2.24를 업데이트 할 필요에 대해 관리자에게 알림을 전송, 순간 NextCry에 대한 디코더가 없음을 주어, 만 업그레이드 사용자 데이터를 보호 할 수 있습니다.