MegaCortex의 랜섬웨어의 새로운 버전뿐만 아니라 파일을 암호화, 또한 Windows의 암호 변경, 그것은 몸값을 지불하지 않을 경우 피해자의 정보를 공개 위협.

아르 자형이 랜섬웨어는 잠시 동안 전문가로 유명했다고 ECALL. 그것은 또 다른 악성 코드를 사용하여 배포, 같은 Emotet로, 및 암호화 운영자는 시스템의 최대 수에 위협을 확산하기 위해 가능한 한 빨리 도메인 컨트롤러에 도착하려고.삑삑이 컴퓨터의 간행물의 전문가를보고 악성 코드 헌터 팀 과 비탈리 Kremez MegaCortex의 새 버전을 발견. 이제 랜섬은에 영향을받는 파일의 확장자를 변경 .m3g4c0rtx, 새로운 트릭의 몇 가지를 사용합니다.

또한 읽기: 랜섬은 두 스페인어 회사를 공격: 로컬 인터넷은 WannaCry 일 동안 공황에

따라서, 지금 MegaCortex 실행기는 두 개의 DLL 파일과 세 CMD 스크립트를 추출 기음:\윈도우 온도 폴더. 동시에, 런처는 호주 기업 MURSA PTY LTD 발행 Sectigo 인증서에 의해 서명. CMD 파일은 명령의 수를 실행하는 데 사용됩니다, 섀도 복사본을 삭제하고 모든 여유 공간을 덮어 포함 기음:\드라이브.

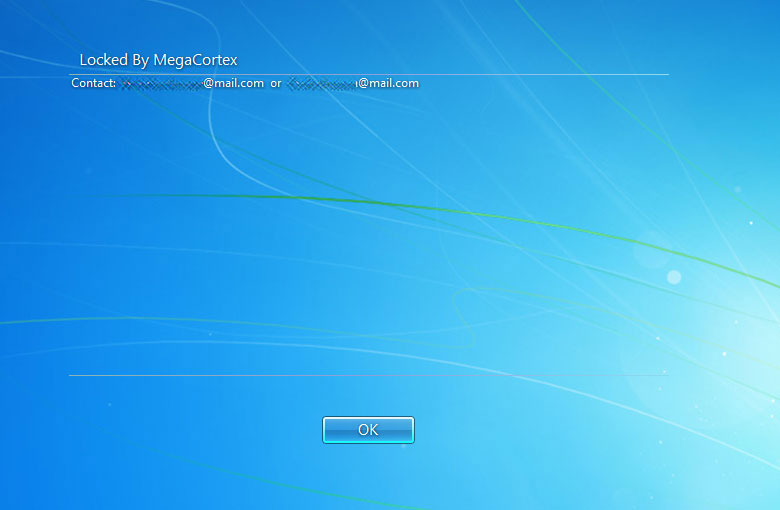

"게다가, 이 기본을 표시하도록 MegaCortex 이제 암호화 시스템에서 법적 통지를 구성합니다 “MegaCortex에 의해 잠김” 이메일 주소록에 몸값 메시지는 사용자는 심지어 "에 기록하기 전에, - 쓰다 삑삑이 컴퓨터 기자.

이제 MegaCortex는 또한 피해자를 협박, 그들을 강제로 지불.

사실은 새로운 몸값라는 문구로 시작이다 “모든 자격 증명이 변경된 모든 파일은 암호화됩니다.” 전문가들은 발견으로, 이 빈 위협이되지 않습니다: 악성 코드는 정말 Windows 계정에 피해자의 암호를 변경.

게다가, 이제 공격자는 만 암호화되지 주장, 뿐만 아니라 피해자의 모든 데이터를 복사, 그들은 몸값을받지 않은 경우 공개 도메인에 게시 위협.

“우리는 또한 안전한 장소에 데이터를 다운로드 한. 우리의 불행한 사건이 계약에 오지 않을에서 우리는 선택의 여지가 없다하지만이 데이터를 공개하기. 트랜잭션이 모두 우리가 다운로드 한 데이터의 카피 완료되면 삭제됩니다”, - 사이버 범죄자 '메시지를 말한다.

연구진은 지금까지 공격자가 정말 피해자의 정보를 복사 있다는 증거가없는 점에 유의. 하나, 이 위협은 무시되어서는 안된다. MegaCortex 배우가 실제로 데이터를 복사하는 경우, 그래도, 피해자는 현재 데이터 침해 대신 단지 랜섬웨어 감염의 향후 이러한 공격을 치료해야합니다.