Guardicore 연구소에서 전문가들은 악성 코드 Nansh0u의 발견에 대해보고, 그리고 일부 중국 해킹 그룹은 책임이있다.

티그는 타협을 공격자 MS-SQL 과 phpMyAdmin을 전 세계 서버, 암호 화폐 광부로 감염, 삭제로부터 광부를 보호 루트킷을 설치."위반 기계 이상 포함 50,000 의료 회사에 속한 서버, 통신, 미디어 및 IT 분야 ", - 보고서 Guardicore 연구소 연구원.

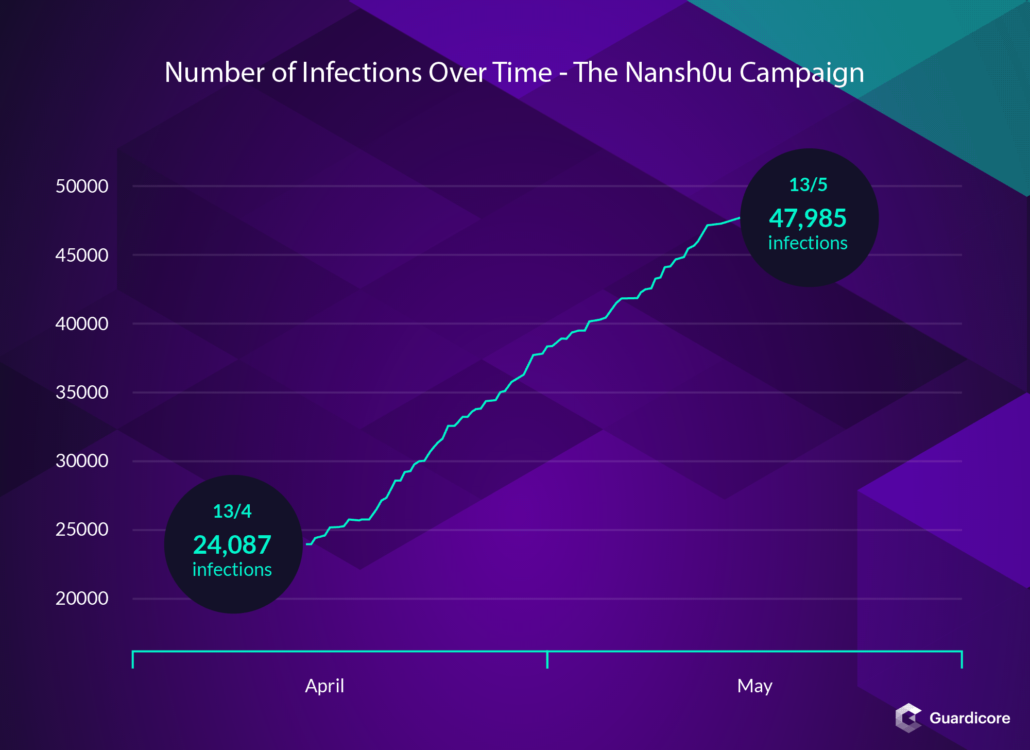

전문가에 따르면, 캠페인은 2 월 출범 26, 2019, 하지만 월에 만 발견되었다, 전문가들은 범죄자들이 확산 것을 발견 할 때 20 다양한 공급자에 의해 호스팅되는 다른 페이로드.

는 "Nansh0u 캠페인은 일반적인 암호화-광부 공격하지 않습니다. 그것은 "종종 가짜 인증서 및 권한 상승 공격과 같은 APTS에서 본 기술을 사용하여, - Guardicore 연구소에서 주석 공격.

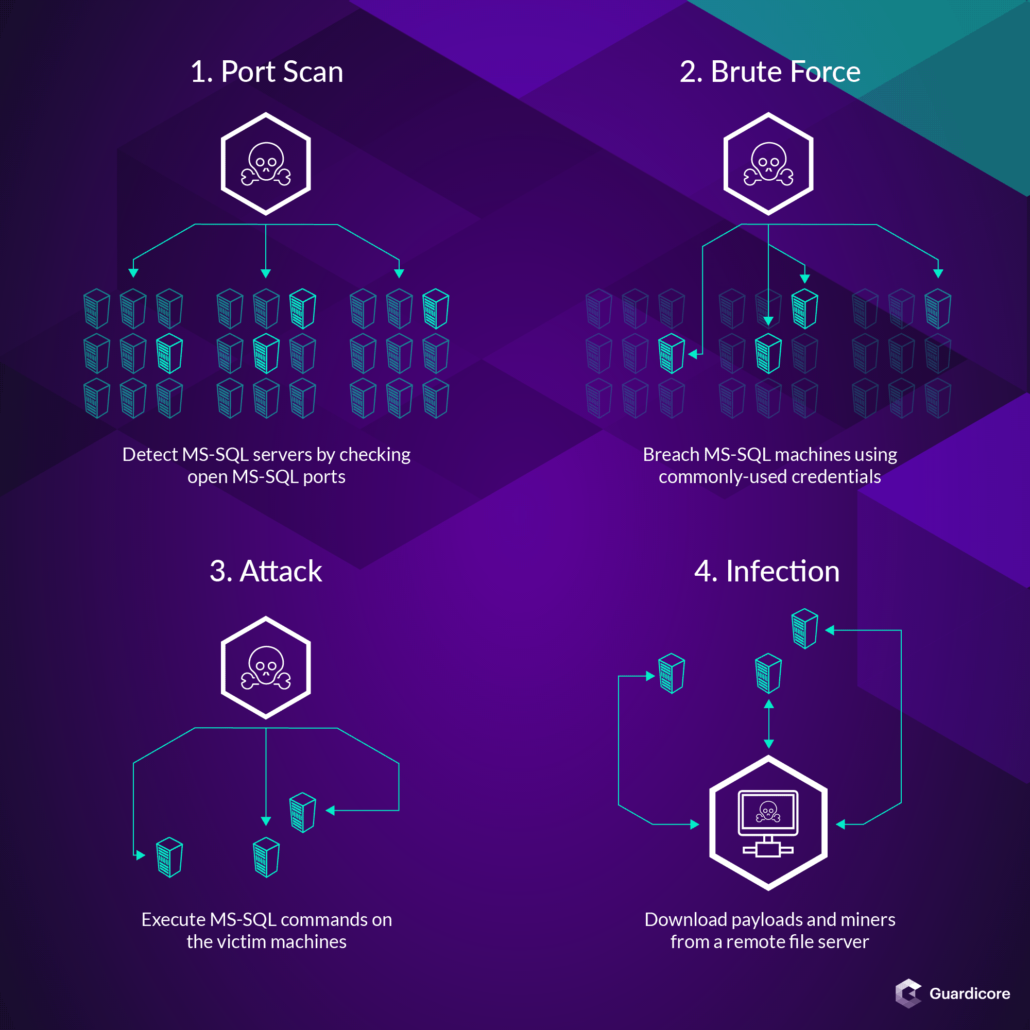

공격의 초기 단계는 매우 간단합니다: 공격자는 가난 네트워크 구성 및 취약 윈도우 MS-SQL 및 phpMyAdmin에 서버를 찾을, 시스템 침투 정상 무차별 포트 스캔을 이용하여, 대체적으로, 높은 권한을 가진.

다음 것, MS-SQL 원격 서버에서 악성 페이로드를 다운로드하는 명령의 공격자는 일련의 실행. 그 후, 악성 코드 (그것은이다 TurtleCoin 암호 화폐 광부) 은 SYSTEM 권한으로 실행 – 이것에 대한, 해커는 알려진 취약점을 적용 CVE-2014-4113, 있는 권한을 상승 할 수 있습니다.

게다가, 제거에서 자신의 악성 코드를 보호하고 감염의 안정성을 보장하기 위해, 공격자는 커널 모드 루트킷을 사용, 로부터 인증서로 서명 베리사인 인증 센터. 현재, 인증서가 이미 만료, 게다가, 그것은 원래 가짜 중국어 회사에서 발급 한 항주 Hootian 네트워크 기술.

“이 캠페인은 명확하게 피해자 컴퓨터의 감염까지 스캔하여 암호화-동전을 채굴 된 IP의 단계에서 설계되었다. 하나, 다양한 오타 실수는이 철저하게 테스트 작업 아니라는 것을 의미”, - Guardicore 연구소에서 주장.

연구원은 또한 공격자 '출처를 조사.

우리는 자신있게 중국어 공격자가이 캠페인을 운영하고 있다고 말할 수있다. 우리는 다음과 같은 관찰이 가설을 기반으로:

1. 공격자는 EPL과의 도구를 쓰기로 결정했습니다, 중국 기반의 프로그래밍 언어.

2. 이 캠페인 배치 파일 서버의 일부는 중국어로 HFSS입니다.

처음에 윈도우 MS-SQL 서버에 대한 공격을 할 수 있습니다 무엇, 인증 약한 사용자 이름과 비밀번호를 가지고있다. 이 들릴 수만큼 사소한, 감염된 깨끗한 시스템의 차이점은 강한 인증 정보를 갖는.

Guardicore 연구소 전문가들은 이미 타협 지표의 목록을 게시 한, 및 Nansh0u 감염 또는 그 흔적을 감지 도움이 될 것입니다 특별한 PowerShell 스크립트를 작성.