취약성의 숫자는 리눅스에서 확인되었다와 FreeBSD TCP는 특별히 제작 된 TCP 패킷을 처리하는 동안 잠재적 인 서비스 거부를 유발 원격 허용하거나 과도한 자원 소비를 야기한다는 스택.

피먹는데는 최대 데이터 블록 사이즈의 처리기 오류로 인해 존재 TCP 패킷 (MSS, 최대 세그먼트 크기) 그리고 선택적 응답을위한 메커니즘 TCP SACK. 이러한 취약점은 장치의 상당수를 위협 할 수 있습니다, 서버를 포함하여, 안드로이드 기기, 및 장치를 포함.CVE-2019-11477 (SACK 패닉) – 이 문제는 리눅스 커널에 영향을 미치는, 버전으로 시작 2.6.29, 자루의 일련의 패킷을 전송하여 커널 충돌을 야기 할 수 있습니다, 이는 핸들러의 정수 오버 플로우가 발생합니다. 취약점의 악용을 방지하기 위해, 사용자는 SACK의 처리를 사용하지 않도록하는 것이 좋습니다 (쓰다 0 에 /PROC / SYS / 그물 /의 IPv4 / tcp_sack이) 작은 MSS 또는 연결 블록 (측정은 사용자가 설정 한 경우에만 유효합니다 sysctl을 net.ipv4.tcp_mtu_probing 에 0 및 중단을 둘러 MSS 일부 통상 화합물을 초래할 수).

CVE-2019-11478 (SACK 느림) – 아래의 리눅스 커널에 영향을 미치는 4.15 그리고 자루 메커니즘의 고장이나 자원의 과도한 소비로 연결. 이것은 특수하게 조작 된 SACK의 일련의 패킷을 전송하여 악용 할 수있다.

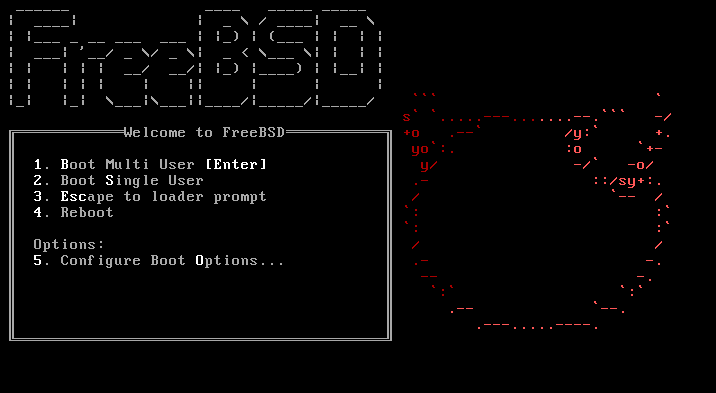

CVE-2019-5599 (SACK 느림) – FreeBSD의 각성 12 랙 패킷 손실 검출 메커니즘. 단일 TCP 연결 내에 특수하게 조작 SACK 시퀀스를 처리 할 때,이 문제는 전송 된 패킷의 맵의 단편화를 허용. 취약점의 악용을 방지하기 위해, RACK 모듈을 비활성화하는 것이 좋습니다.

CVE-2019-11479 – 리눅스 커널의 모든 버전에 영향을 미칩니다. 반응을 일으킬 수있는 리눅스 커널에서 공격자는 여러 TCP 세그먼트로 분할한다, 이들 각각은 포함 8 데이터의 바이트. 이 트래픽과 추가 자원의 소비의 상당한 증가로 연결.

취약점은 리눅스 커널 버전에서 해결 4.4.182, 4.9.182, 4.14.127, 4.19.52 과 5.1.11. FreeBSD를위한 패치도 가능. 커널 팩 업데이트는 데비안 출시, RHEL, SUSE / 오픈 수세, ALT, 우분투, 페도라, 및 아치 리눅스.

좋은 시스템 및 응용 프로그램 코딩 및 구성 사례 (필요한 수준의 기록 버퍼를 한정, SO_MEMINFO 통해 모니터링 접속 메모리 소비, 적극적으로 오작동 연결을 닫는) 취약점의 이러한 종류에 대한 공격의 영향을 제한하는 데 도움이 될 수 있습니다.