X-포스 연구원, 사이버 보안에 대한 IBM 부서 – 악성 코드 스팸 campigns에 대한보고, 프레임에있는 범죄자는 전 세계적으로 공업 기업 이메일의 직원에 키로거 호크 아이를 보내.

에프두 달 공격자는 물류에서 일하는 회사의 직원들 사이에서 소프트웨어를 확산, 건강 관리, 마케팅과 농업."사이버 범죄 분야에서, 즉 그들은 개별 사용자에 대한 공격보다 더 큰 수익을 만들 수있는 곳이기 때문에 가장 경제적 동기를 위협 배우 기업에 초점을 맞추고있다. 기업은 더 많은 데이터를 가지고, 범죄자가 먹이 동일한 네트워크에 많은 사용자와 더 큰 은행 계좌. X-강제 호크 아이 사업자가 사이버 범죄 규범 "의 어느 정도가 될 것 추세에 따라보고 놀라지하지 않습니다, - 보고서 X-강제 전문가.

나중에 기업 이메일에 계정 및 공격을 훔치는에 사용되는 기밀 데이터 및 자격 증명에 관심이있는 범죄자.

게다가, 호크 아이는 감염된 기기에 악성 프로그램을 업로드 할 수 있습니다.

4 월 월 스팸 캠페인 공격자 확산 중 호크 아이 다시 태어난 버전 8.0 과 9.0 주장 은행과 기타 합법적 인 단체 문자에, 그러나, 연구자에 따라, 낮은 품질의 첨부 된 사진과 가난 형식의 텍스트. 첨부 파일에서 문자 악성 코드 파일 아카이브를 포함, 이전에 PNG로 PDF 변환, 나중에 LNK에서. 를 풀고있는 동안 비밀리에 키로거를 시작합니다, 과, 산만 한 관심, 반영 가짜 조리법.

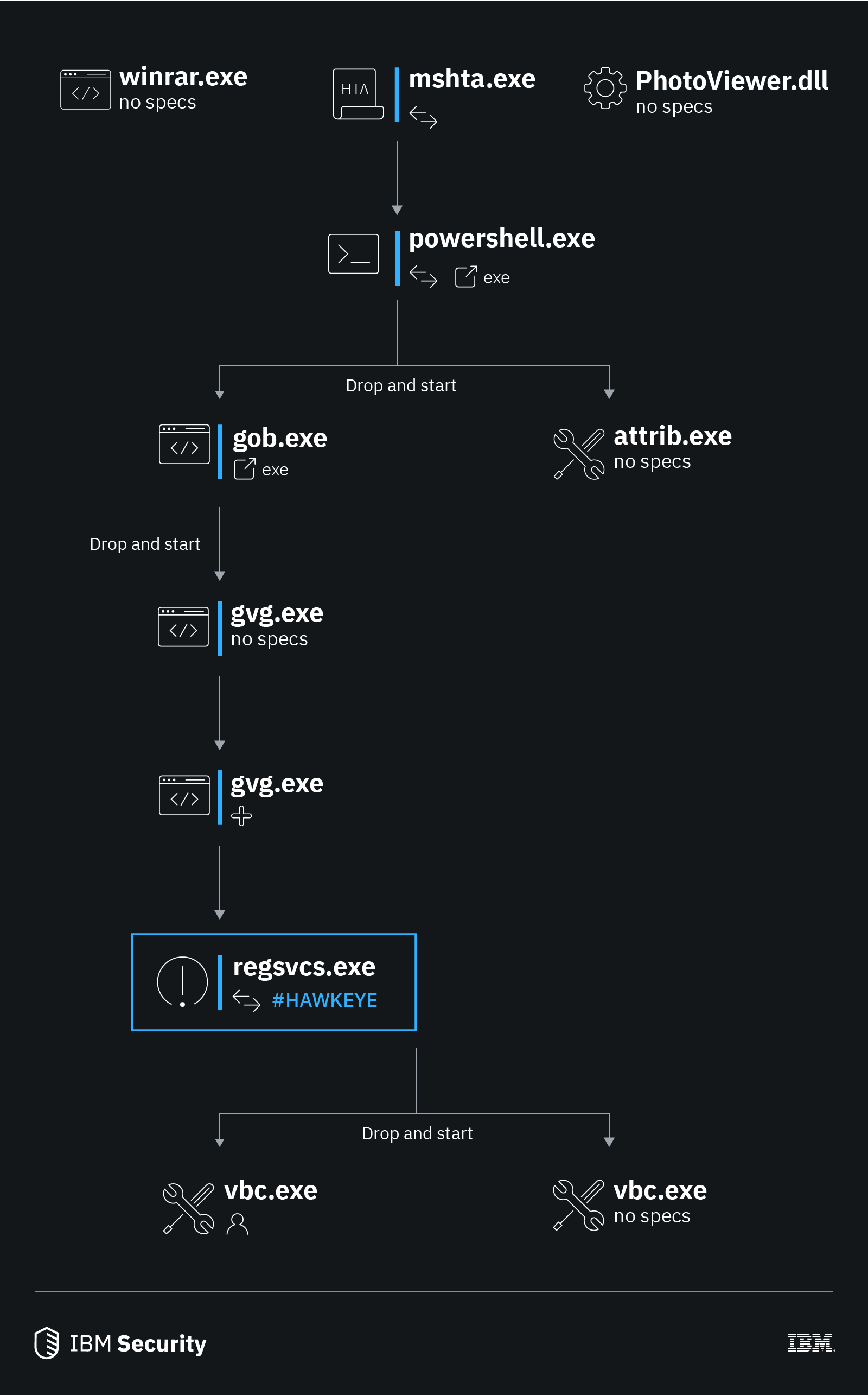

장치를 감염에 대한 몇 가지 실행 파일을 사용 하였다. 첫째로, '이 공격자에있는 연결을위한 PowerShell을 스크립트를 포함 Mshta.exe의 AWS C&C 서버 및 프로그램의 추가 부분을 업로드. 둘째로, 였다 gvg.exe 이 포함 된 Autolt - 시나리오, 시스템의 재시작 후 키로거의 자동 시작을 보장하는.

지난 6 년에서, 악성 코드 감시 및 정보를 훔치는 기회를 확장 다중 모듈을 추가로 얻었다. 다음 키로거의 버전, 호크 아이 재 탄생 9, 다른 응용 프로그램에서 정보를 수집하고 사업자에게 보낼 수 있습니다, FTP를 사용하여, HTTP와 SMTP 프로토콜.

전문가들은 12 월에 그런 말을 2018 이 프로그램은 다른 소유자에 와서 지금 중개인을 통해 다크 포럼에 전염됩니다.

"최근 소유자의 변화와 호크 아이 재 탄생 개발의 갱신 과정이 위협이 미래에 개발할 것을 증명", - 시스코 탈로스의 연구자들에 주목.

- 자신의 사용자와 상호 작용하는 악성 의심스러운 IP를 차단.

- 기대 및 공격 동향에 대해 경고하고 새로운 형식과 책략에 대한 관리 및 사용자 모두를 교육.

- 새로운 공격 전술의 인식되기, 기술 및 절차 (TTPs) 사이버 범죄자들이 핵무기를 발전으로 더 나은 조직과 관련된 비즈니스 위험을 평가하기 위해.