젠킨스의 소프트웨어에 의해 중단 통합의 개방 악기 플러그인의 큰 숫자는 다른 버그와 취약점을 포함.

V주로 암호화되지 않은 형태의 비밀번호 저장과 관련된 취약점. 또한, 젠킨스 '소프트에서 발견 CSRF-공격을 자격 증명을 steaking 및 투입을 허용 CSRF-버그.빅토르 리치, 의 전문가 NCC그룹 수많은 Jenkins 플러그인을 테스트했습니다., 이러한 문제를 밝혀.

“이 테스트 결과 100 플러그인이 취약하고 여러 조정되고 책임 있는 공개 공개”, — 보고서 연구원.

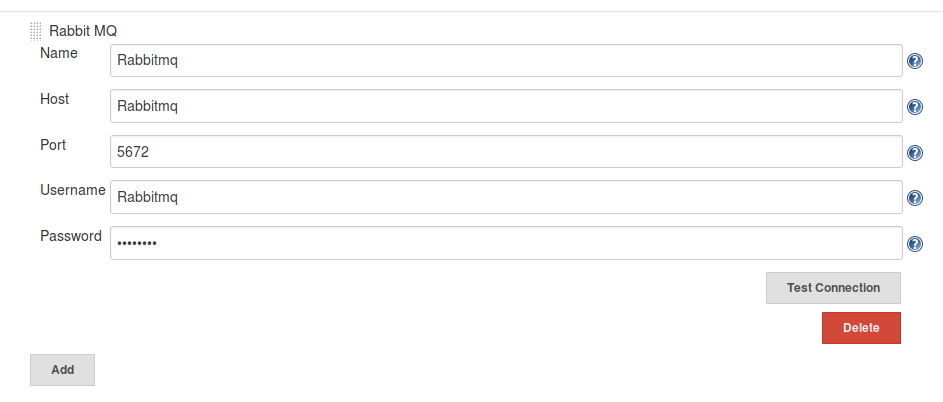

전문가가 설명했듯이, Jenkins는 credentials.xml 파일의 암호를 암호화하지만, 일부 개발자는 다른 데이터 저장 방법을 사용합니다.. 대부분의 경우 이러한 결정은 암호화를 제안하지 않습니다.. 그 위에, 일부 웹 양식, 사용자가 자격 증명을 입력하는 위치, 암호 또는 비밀 토큰의 유출을 가능하게 합니다..

CSRF 취약점은 플러그인의 기능과 연결됩니다., 사용자가 자격 증명을 확인하고 서버에 연결할 수 있는 사용. 그들은 대부분 존재합니다, 개발자가 CSRF 토큰을 사용하여 공격을 방지하는 POST 요청을 적용하지 않기 때문에.

지난 2년 동안, Jenkins 개발자는 다양한 플러그인의 취약점을 설명하는 몇 가지 알림을 발표했습니다., 일련의 버그를 포함하여, Gazdag에 의해 발견.

취약한 플러그인은 광범위한 서비스와 상호 작용합니다., ...을 포함하여 지저귀다, AWS, VMware 과 하늘빛. 대부분의 경우 소프트웨어는 공급업체와 연결되지 않은 사이드 개발자가 만들었습니다., 누구의 소프트웨어가 플러그인을 악용하는지.

언급 한 바와 같이, 여러 플러그인의 작성자는 이미 소프트웨어의 버그를 수정했습니다., 많은 사람들이 여전히 취약하지만. 차례대로, Jenkins 개발자는 아직 수정되지 않은 방대한 플러그인 목록을 게시했습니다..