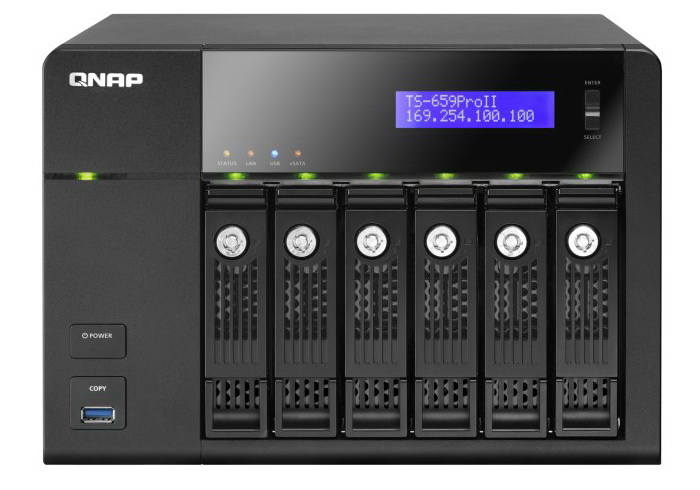

Anomali 위협 연구에서 연구팀은이 발견 이동로 작성된 새로운 eCh0raix 암호 화기. 악성 코드는 QNAP NAS 장치를 공격하고 피해자 파일을 암호화.

Unfortunately, 지금 공격자에 몸값을 지불하지 않고 데이터를 해독 할 수있는 방법이 없습니다.전문가들은 장치의 손상은 주로 무력 약한 자격 증명 및 알려진 취약점의 사용에 의해 수행되는 것을보고. 그래서, 게시의 포럼 BleepingComputer, 사용자는 QNAP NAS 해킹에 대해 불평: QNAP TS-251, QNAP TS-451, QNAP TS-459 프로 II와 QNAP TS 253B.

암호 해독을위한 제어 서버는 토르에 위치하고 있지만, eCh0raix은 토르 클라이언트가 포함되어 있지 않습니다. 대신, 악성 코드 운영자가 만든 SOCKS5 대리, 이를 통해 랜섬은 관리 서버와 통신.

게다가, 악성 코드의 저자는 다양한 정보를 조회하는 데 사용할 수있는 특별한 API를 개발하는 것. 예를 들면, 전문가들은 랜섬은 URL에 연결 것으로 나타났습니다 HTTP://sg3dwqfpnr4sl5hh[.]양파 / API / GetAvailKeysByCampId / 10 캠페인 식별자에 따라 공개 암호화 키를 얻을 수 있습니다 (이 경우, 캠페인 번호 10). 이들 식별자는 바이러스 제작자 또는 파트너의 개인 캠페인과 관련 여부를 완전히 명확하지 않다.

취약한 장치를 관통 한, 장치가 특정 국가에 속하는 경우 eCh0raix 먼저 결정하기 위해 언어 검사를 수행 (벨라루스, 우크라이나 나 러시아). 이들 국가에서 장치의 경우, 랜섬웨어는 파일을 암호화하지 않습니다. 공격이 계속되면, 악성 코드를 검색하고를 사용하여 다음과 같은 프로세스를 제거

서비스 정지 % s의

또는

%의 중지 systemctl

명령. 어디에 “%에스” 될 수 있습니다:

- 아파치

- 아파치

- nginx를

- mysqld를

- mysqd

- PHP-FPM

랜섬웨어는 마이크로 소프트 오피스와 오픈 오피스 문서를 암호화, PDF 파일, 텍스트 파일, 기록 보관소, 데이터베이스, 사진, 음악, 비디오, 이미지 파일. 그 후, 공격자는의 양으로 피해자로부터 몸값을 요구 0.05-0.06 BTC 이상.

연구진은 대부분의 QNAP NAS 장치가 활성 맬웨어 방지 솔루션이없는 것을 지적, 암호화 된 데이터 eCh0raix 자유롭게 허용. 보다 나쁜, 안티 바이러스 제품은 장치에 존재하는 경우에도, 악성 코드가 감지 될 가능성이: VirusTotal에 따르면, 지금까지의 세 55 보안 제품은 코더를 알 수 있습니다.

재미있게, Anomali과 동시에, 같은 악성 코드였다 발견 및 연구 으로 Intezer 전문가, 그것을 이름을 지정 QNAPCrypt. 이기는 하지만, 사무용 겉옷, Intezer 분석가들은 자신의 동료와 같은 결론에왔다, 그들은 또한 암호 해독의 각 피해자가 몸값을 보내기 위해 비트 코인 지갑의 고유 한 주소를받은 것으로 나타났습니다. 그 위에, 그것은 QNAPCrypt 관리 서버가 그들에게 지갑 주소와 RSA 공개 키를 할당 한 후에 만 장치를 암호화하는 것으로 밝혀졌다.

곧, Intezer 연구원은 지갑의 목록을 미리 작성하고 정적 인 것을 발견 (그건, 지갑의 수가 제한된다), 그리고 공격자’ 새로운 디바이스가 연결된 때 인프라는 인증을 수행하지 않는다, 자신의 감염에 대한보고.

전문가들은이 뉘앙스를 활용하기로 결정하고 악성 코드 연산자에 대한 DoS 공격을 개최. 대부분의 감염을 모방 1,100 장치, 연구진은 빠르게 독특한 비트 코인의 공급이 침입자 지갑 소진. 결과, 악성 캠페인은 일시적으로 중단되었다, 감염된 장치에 정보 만 감염된 NAS에 지갑을 할당 한 후에 암호화되어 있기 때문에.

운수 나쁘게, 바이러스의 저자는 마지막으로 전문가의 서비스 거부 공격에 대처하고 자신의 악성 코드를 업데이트, 그것을 만들기 Linux.Rex처럼. 전문가의 공격에 대응하기 위해, 해커는 실행 파일 내부의 정적 지갑에 대한 RSA 키와 정보를 배치, 대상 시스템에 전달되는.