Un equipo de investigadores de los Estados Unidos, Australia y Austria han desarrollado una nueva versión de ataque Rowhammer.

laversiones anteriores Nlike, un nuevo ataque llamado RAMBleed No sólo permite modifing privilegios datos y mejorar, sino también de obtener datos almacenados en el dispositivo.Rowhammer es un exploit para la vulnerabilidad clase de hardware (CVE-2019-0174) en tarjetas de memoria modernos. Por defecto, datos en las tarjetas de memoria se almacenan en las células situadas en un chip de silicio en filas formando una cuadrícula.

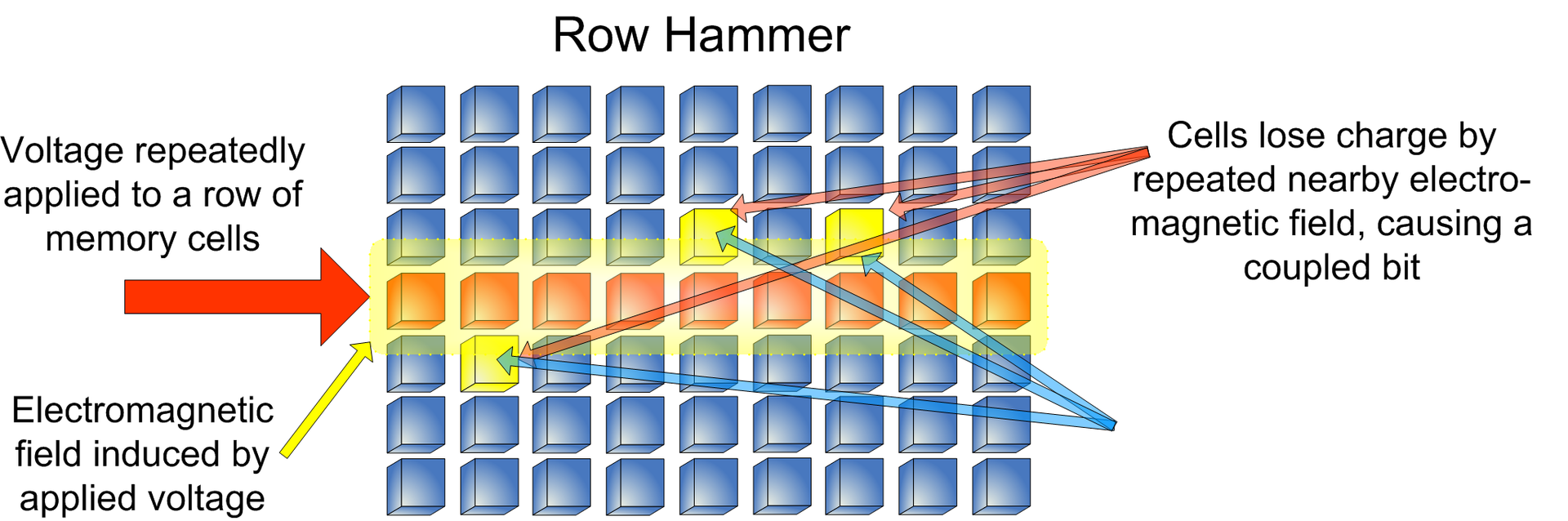

En 2014, científicos encontraron que múltiples lecturas de datos almacenados en el mismo resultado fila en una carga eléctrica que pueden afectar a los datos en filas adyacentes. El ataque fue llamado Rowhammer, y con su ayuda, científicos, o bien podría dañar los datos o utilizarlo con fines maliciosos.

Ya que 2014, investigadores capacidades del ataque original expandieron significativamente, sin embargo, sólo era posible ahora para eliminar los datos de la memoria y robarlo.

“En general se supone sin embargo, que poco voltea dentro de la propia memoria privada del adversario no tiene implicaciones de seguridad, como el atacante ya puede modificar su memoria privada a través de operaciones de escritura regulares. Se demuestra que esta suposición es incorrecta mediante el empleo de Rowhammer como canal de areadside. Más específicamente, mostramos cómo un atacante no privilegiado puede explotar la dependencia de datos entre bits inducida Rowhammer voltea y la bitsin filas cercanas a deducir estos bits, incluidos los valores pertenecientes a otros procesos y el núcleo”, - informe de los investigadores.

Con el fin de hacer posible ataque RAMBleed, científicos lograron forzar asignador de memoria de Linux (asignador de amigos) para permitir un gran bloque de direcciones físicas consecutivas que les permitieron orquestar el ataque.

Los investigadores crearon un nuevo mecanismo, “Enmarcar el Feng Shui“, colocar páginas del programa de la víctima en el lugar correcto en la memoria física. Adicionalmente, desarrollaron un nuevo método de gestión de datos en la memoria y la repetición de la lectura (los llamados fila martilleo) para determinar qué datos se encuentran en las células de memoria vecina.

"Así, La principal contribución de este trabajo es mostrar que Rowhammer es una amenaza no sólo para la integridad, sino también a la confidencialidad”, - dicen los científicos.

Fuente: https://rambleed.com/docs/