Los analistas de la compañía Sucuri encuentran en WP Chat en Vivo Soporte-plugin fallo peligroso.

Vulnerabilidad permite a los atacantes no autorizadas realizan XSS-ataque y ejecutar malware en todas las páginas del sitio web que utilizan esta extensión.“Un defecto de XSS es bastante grave en sí mismo. Que los hackers pueden inyectar código malicioso en sitios web o aplicaciones web y de compromiso visitantes’ cuentas o exponerlos al contenido de la página modificada”, - dicen los especialistas Sucuri.

Después de recibir información sobre esta desventaja, desarrolladores arreglaron con la próxima versión de su producto.

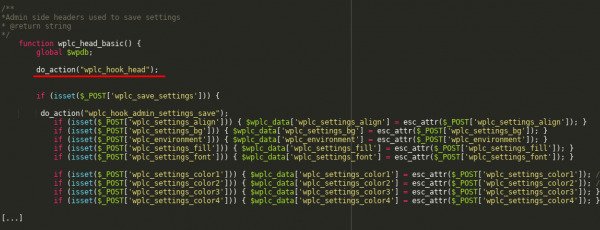

Problema relacionado con la aplicación incorrecta de la solicitud admin_init. A medida que los investigadores descubrieron, WP creadores Chat en vivo utilizan este gancho para llamar wplc_head_basic función que es responsable de la actualización de los parámetros del plugin. Con este mecanismo de derechos de los usuarios comprobar en la realización de estas acciones estaba ausente en el código del programa.

Sucuri especialistas argumentan que como admin_init trabaja a través de las utilidades del sistema admin-post.php o admin-ajax.php, atacante debe actualizar el parámetro wplc_custom_js y dar cabida a su código de allí.

Con este, ciberdelincuente puede añadir escritura de software malicioso en cualquier página del sitio web donde vulnerables instalado WP Live chat. para el ataque, hacker no tendrá ningún privilegio adicional e incluso la autorización en la web de recursos. Los atacantes pueden actuar con el uso de robots simples, poner automáticamente su código en las cabeceras de página a través de la wplc_head_basic parámetro.

Los investigadores informaron a los desarrolladores acerca de un error de abril 30, 2019, y en mayo 15 creadores de la extensión liberados versión WP Asistencia por chat 8.0.27 donde se fijó vulnerabilidad. Todos los usuarios del plugin se recomienda instalar el parche lo antes posible.

De acuerdo con repositorio de WordPress, extensión problemática instalado en más de 60 miles de sitios web. Como muestra la experiencia, cibercriminales rastrear información acerca de los errores en las extensiones y tratar de encontrar recursos sin parches, incluso si los desarrolladores ya han lanzado un parche.

Fuente: https://www.bleepingcomputer.com