Un completamente nuevo, extremadamente peligrosa infección criptomoneda minero en realidad ha sido descubierto por los investigadores de seguridad y protección. el software malicioso, llamado winlogon.exe pueden contaminar las víctimas de destino que utilizan una variedad de medios. La esencia detrás de la minera es Winlogon.exe a las actividades minero empleo criptomoneda en los equipos de los enfermos con el fin de adquirir fichas de Moneo en el gasto enfermos. El resultado de este minero es los costos de electricidad elevadas y también si lo deja para la cantidad de veces que ya Winlogon.exe puede incluso dañar sus piezas de sistemas informáticos.

winlogon.exe: Métodos de distribución de

los winlogon.exe malware se hace uso de 2 técnicas populares que se hacen uso de los objetivos del sistema informático contaminan:

- Entrega de carga útil a través de infecciones previas. Si un software malicioso Winlogon.exe mayores se implementa en los sistemas de las víctimas se puede actualizar inmediatamente en sí o descargar una variación más reciente. Esto es posible a través del comando integrado de actualización que recibe la liberación. Esto se realiza mediante la unión a una predefinida servidor web pirata informático controlado específico que proporciona el código de malware. La infección descargado sin duda adquirir el nombre de una solución de Windows y se coloca en el “%sistema% temp” ubicación. propiedades residenciales o comerciales esenciales y los datos de configuración del sistema operativo se alteran con el fin de permitir que un implacable así como la infección tranquila.

- El aprovechamiento de vulnerabilidades de software. La última variación de la Winlogon.exe el malware se han encontrado para ser activado por el algunos exploits, entendido popularmente para ser utilizado en los ataques ransomware. Las infecciones se llevan a cabo por la orientación soluciones abiertas utilizando el puerto TCP. Los ataques son automatizados por un marco pirata informático controlado que busca determinar si el puerto está abierto. Si se cumple esta condición sin duda va a escanear la solución y recuperar la información sobre ella, que consiste en cualquier variación, así como información de configuración. Empresas, así como nombre de usuario prominentes y también mezclas de contraseñas se pueden hacer. Cuando la manipulación es causada contra el código propenso al minero sin duda se desplegará junto con la puerta trasera. Esto sin duda proporcionará la doble infección.

Aparte de estos métodos otras estrategias pueden utilizarse también. Los mineros pueden distribuirse por correos electrónicos de phishing que se envían a cabo en masa de una manera similar a SPAM y dependen de los métodos de diseño sociales con el fin de confundir a los enfermos de la derecha en la creencia de que han obtenido un mensaje de una solución legítima o negocio. Los documentos de infección pueden ser ya sea directamente unidos o colocados en los componentes de la carrocería en material multimedia o enlaces de mensajes.

Los infractores pueden, además, el desarrollo de páginas de destino destructivas que puede suplantar descarga proveedor e instalar páginas web, sitios web de descarga de software, así como otros lugares que se accede regularmente. Cuando se utilizan los nombres de dominio a direcciones que suena comparables de buena reputación, así como certificaciones de seguridad de los usuarios pueden ser obligados a la derecha en participar con ellos. En muchos casos simplemente abrirlos puede desencadenar la infección minero.

Una estrategia adicional sin duda sería utilizar los portadores de carga útil que puede ser la toma de propagación uso de esos métodos oa través de redes de intercambio de archivos, BitTorrent es uno de los más populares. Se utiliza habitualmente para distribuir tanto verdadero programa de software y los datos así como el contenido pirata. 2 de uno de los proveedores de servicios de carga útil más preferidos son los siguientes:

Otros métodos que pueden ser consideradas por los ladrones consisten en hacer uso de secuestradores de navegador de internet plugins -harmful que se hacen adecuado con una de las mayoría de los navegadores web preferidas. Están sometidos a los repositorios pertinentes con reseñas de usuarios falsos y credenciales también programador. En la mayoría de los casos, las descripciones pueden incluir capturas de pantalla, clips de vídeo y también intrincadas descripciones alentadoras mejoras de función maravillosos y optimizaciones de rendimiento. Sin embargo después de la instalación de los hábitos de los navegadores afectados transformarán- individuos sin duda descubrir que sin duda va a ser redirigido a una página web touchdown pirata informático controlado y sus configuraciones podrían modificarse – la página web por defecto, motor de búsqueda en línea y la página de pestañas nuevo.

winlogon.exe: Análisis

El malware Winlogon.exe es un caso tradicional de un minero criptomoneda que dependiendo de su configuración puede causar una amplia variedad de actividades peligrosas. Su objetivo principal es realizar tareas matemáticas complicadas que sin duda sacar provecho de las fuentes del sistema fácilmente disponibles: UPC, GPU, la memoria y la sala de disco duro. La forma de trabajar es mediante la vinculación a un servidor llamado piscina especial a la minería web desde donde se descarga el código necesario. Tan rápidamente como uno de los puestos de trabajo se descarga sin duda será iniciado a la vez, múltiples circunstancias se pueden ejecutar a la vez. Cuando se completa un trabajo dado una adicional se descargará en su área y también la laguna continuará hasta que el ordenador está apagado, la infección se ha librado de otro evento o similar sucede. Criptomoneda ciertamente será compensado a los controladores criminales (grupo de hackers o un hacker solitario) directamente a sus bolsillos.

Una característica insegura de esta categoría de malware es que ejemplos como éste pueden tomar todos los recursos del sistema y casi inútil hacer que el sistema informático que sufre hasta el peligro de hecho ha sido completamente deshecho de. La mayoría de ellos incluyen una serie implacable que los hace verdaderamente difícil deshacerse de. Estos comandos harán ajustes para arrancar opciones, documentos de configuración y valores del Registro de Windows que sin duda hará que el software malicioso Winlogon.exe comenzando automáticamente tan pronto como el ordenador está encendido. El acceso a las selecciones de alimentos de recuperación y también alternativas podrían ser bloqueados que hace un montón de práctica en vistas generales de eliminación de prácticamente inútiles.

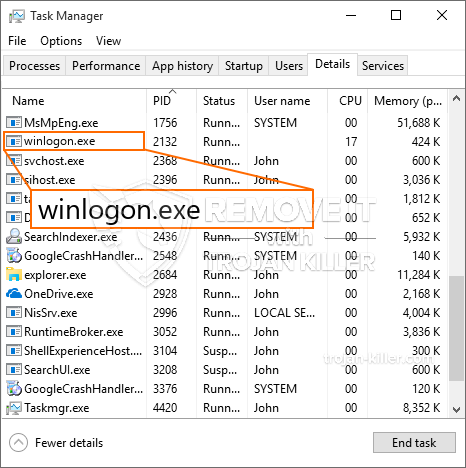

Esta infección específica de configuración será sin duda un servicio de Windows por sí mismo, la adhesión a los análisis de seguridad y seguridad realizado allí se han observado realmente siguientes acciones:

. Durante las operaciones minero el malware conectado puede conectar a ya se está ejecutando soluciones y aplicaciones de Windows también de terceros instaladas. Al hacerlo los administradores del sistema pueden no descubrir que la carga de recursos proviene de un procedimiento diferente.

| Nombre | winlogon.exe |

|---|---|

| Categoría | Trojan |

| Subcategoría | criptomoneda Miner |

| peligros | alto uso de CPU, reducción de la velocidad de Internet, PC se bloquea y se congela y etc.. |

| Propósito principal | Para ganar dinero para los criminales cibernéticos |

| Distribución | torrentes, Juegos gratuitos, Aplicaciones Cracked, Email, los sitios web cuestionables, exploits |

| Eliminación | Instalar GridinSoft Anti-Malware para detectar y eliminar Winlogon.exe |

Este tipo de infecciones de malware son especialmente fiable en la realización de comandos avanzados si está configurado de modo. Se basan en un marco modular que permite a los controladores criminales para orquestar todo tipo de hábitos nocivos. Entre los ejemplos populares es la modificación del registro de Windows – modificaciones cadenas asociadas por el sistema operativo puede provocar interrupciones significativas en el rendimiento, así como la incapacidad de la accesibilidad servicios de Windows. Dependiendo del alcance de los cambios que asimismo puede hacer que el ordenador completamente inutilizable. Por otro lado la manipulación de los valores de las partes del Registro procedentes de cualquier tipo de terceros montada aplicaciones pueden sabotear ellas. Algunas aplicaciones pueden dejar de liberar por completo, mientras que otros pueden, de repente dejó de funcionar.

Este minero específico en su variación presente se concentra en la minería de la criptomoneda Monero incluyendo una variación personalizada de motor minería CPU XMRig. Si los proyectos exitosos verificar las variaciones futuras después de la Winlogon.exe se pueden introducir en el futuro. A medida que el software malicioso hace uso de vulnerabilidades de software del programa de contaminar los hosts de destino, que puede ser parte de un co-infección peligrosa con ransomware así como troyanos.

Se recomienda la eliminación de Winlogon.exe, ya que se corre el riesgo de no sólo una gran factura de energía eléctrica si está funcionando en su ordenador, sin embargo, el minero puede llevar a cabo, además, otras tareas no deseados en ella, así como también dañar el ordenador completamente.

proceso de eliminación Winlogon.exe

PASO 1. Ante todo, es necesario descargar e instalar GridinSoft Anti-Malware.

PASO 2. Entonces usted debe elegir “Análisis rápido” o “Análisis completo”.

PASO 3. Corre a escanear su ordenador

PASO 4. Después de terminar el análisis, es necesario hacer clic en “Aplicar” botón para eliminar Winlogon.exe

PASO 5. winlogon.exe Eliminado!

Guía de vídeo: Cómo utilizar GridinSoft anti-malware para quitar Winlogon.exe

Cómo evitar que su PC de reinfección con “winlogon.exe” en el futuro.

Una potente solución antivirus capaz de detectar el malware y el bloque sin archivo es lo que necesita! Las soluciones tradicionales de detectar malware basado en las definiciones de virus, y por lo tanto a menudo no pueden detectar “winlogon.exe”. GridinSoft Anti-Malware ofrece protección contra todo tipo de malware incluyendo malware sin archivo como “winlogon.exe”. GridinSoft Anti-Malware ofrece analizador de comportamiento basado en la nube para bloquear todos los archivos desconocidos, incluyendo malware de día cero. Dicha tecnología puede detectar y eliminar por completo “winlogon.exe”.