Un nuevo, muy peligrosa infección criptomoneda minero en realidad ha sido detectado por los científicos de seguridad. el software malicioso, llamado perfmon.exe puede infectar a los enfermos de destino haciendo uso de una serie de medios. La idea principal detrás de la minera Perfmon.exe es utilizar las actividades minero criptomoneda en los ordenadores de las víctimas con el fin de adquirir a un costo símbolos Monero enfermos. El resultado de este minero son los gastos elevados de energía eléctrica, así como si la deja durante períodos de tiempo más largos Perfmon.exe también podría dañar los elementos de ordenadores.

perfmon.exe: Métodos de distribución de

los perfmon.exe utiliza de malware 2 técnicas prominentes que se hacen uso de contaminar objetivos de ordenador:

- Carga útil de entrega por medio de infecciones previas. Si un software malicioso Perfmon.exe mayores se libera en los sistemas de víctima puede actualizar automáticamente o descargar una variación más reciente. Esto es factible mediante el comando integrado de actualización que recibe la liberación. Esto se hace mediante la vinculación a un servidor pirata informático controlado particular predefinida que suministra el código de malware. La infección descargado sin duda adquirir el nombre de un servicio de Windows y puede poner en el “%sistema% temp” lugar. edificios vitales y ejecutar los documentos de configuración del sistema se modifican con el fin de permitir que un implacable así como la infección silenciosa.

- El aprovechamiento de vulnerabilidades de software de aplicaciones. El último variación del malware Perfmon.exe se ha descubierto que es causada por el algunas empresas, ampliamente entendido para ser utilizado en los ataques ransomware. Las infecciones se llevan a cabo por la orientación soluciones abiertas a través del puerto TCP. Los ataques son automatizados por una estructura Hacker-controlada que mira hacia arriba si el puerto está abierto. Si se cumple esta condición sin duda va a escanear la solución y también recuperar los detalles con respecto a ella, que consiste en cualquier tipo de variación, así como información de configuración. Ventures y también nombre de usuario preferido y también combinaciones de contraseñas que se podría hacer. Cuando la manipulación es causada en contra del código propensos al minero se desplegará además de la puerta trasera. Esto sin duda presentará la doble infección.

Además de estas técnicas diversas otras estrategias se pueden hacer también uso de. Los mineros pueden distribuirse por correos electrónicos de phishing que se envían al por mayor en una forma de SPAM similares, y también dependen de las técnicas de diseño sociales con el fin de descifrar los enfermos en la creencia de que, efectivamente, han recibido un mensaje de una solución legítima o negocio. Los archivos de la infección puede ser conectado directamente o poner en los materiales del cuerpo de material multimedia o enlaces de mensajes.

Los ladrones pueden crear, además, las páginas web de aterrizaje destructivos que pueden suponer proveedor de descargar e instalar las páginas web, sitios web de descarga de aplicaciones de software, así como varias otras áreas de acceso frecuente. Cuando se utilizan los nombres de dominio a direcciones que aparecen similares reputación, así como la seguridad y certificaciones de seguridad de los usuarios podrían ser persuadidos en comunicación con ellos. A veces simplemente abrirlos puede activar la infección minero.

Una de las técnicas más sin duda sería utilizar los proveedores de acarreo que se pueden propagar a cabo utilizando los métodos antes mencionados o el uso de las redes de intercambio de documentos, BitTorrent es uno de uno de los más destacados. A menudo se utiliza para dispersar tanto de programas y archivos de software de buena reputación y también el contenido pirata. Dos de uno de los portadores de carga útil más destacados son los siguientes:

Varios otros métodos que pueden ser consideradas por los criminales incluyen el uso de navegador de Internet secuestradores plugins -hazardous que se hacen adecuado con uno de los navegadores web de Internet más preferidos. Están sometidos a las bases de datos apropiadas con testimonios de usuarios falsos y también las calificaciones de diseño. En la mayoría de los casos, los resúmenes pueden incluir capturas de pantalla, clips de vídeo y también resúmenes elaborados atractivos excelentes mejoras de funciones y también optimizaciones de eficiencia. Sin embargo a la configuración del comportamiento de los navegadores afectados cambiará- clientes localizarán que sin duda serán desviados a una página web de aterrizaje pirata informático controlado, así como sus configuraciones pueden ser alterados – la página de inicio por defecto, motor de búsqueda en línea, así como la nueva página de pestañas.

perfmon.exe: Análisis

El software malicioso Perfmon.exe es un ejemplo clásico de un minero criptomoneda que, dependiendo de su disposición se puede crear una amplia variedad de acciones peligrosas. Su principal objetivo es llevar a cabo las tareas matemáticas complejas que sin duda aprovechar las fuentes del sistema fácilmente disponibles: UPC, GPU, memoria, así como espacio en disco duro. La forma en que funcionan es mediante la vinculación a un servidor de llamada única piscina minero donde se descarga el código necesario. Tan pronto como uno de los trabajos que se descarga se iniciará al mismo tiempo,, numerosos casos se pueden ejecutar a la vez. Cuando se termina una tarea siempre que uno más uno, sin duda serán descargados e instalar en su lugar y la laguna se procederá hasta que el ordenador está apagado, la infección se ha librado de un evento más o similar sucede. Criptomoneda ciertamente será compensado a los controladores criminales (piratería equipo o una cyberpunk solitario) directamente a sus bolsillos.

Una característica de este grupo peligroso de malware es que las muestras como ésta pueden tomar todos los recursos del sistema y prácticamente hacer que el equipo de destino inutilizable hasta que la amenaza ha sido completamente eliminado. La mayoría de ellas disponen de una instalación consistente que los hace verdaderamente difícil de eliminar. Estos comandos realizar cambios en las opciones de arranque, arreglo de datos y valores del Registro de Windows que harán que el software malicioso Perfmon.exe comienzan instantáneamente cuando el sistema de ordenador está encendido. La accesibilidad a los menús de opciones curativas y también pueden ser bloqueadas que hace numerosas manos a la eliminación de vistas generales prácticamente inútil.

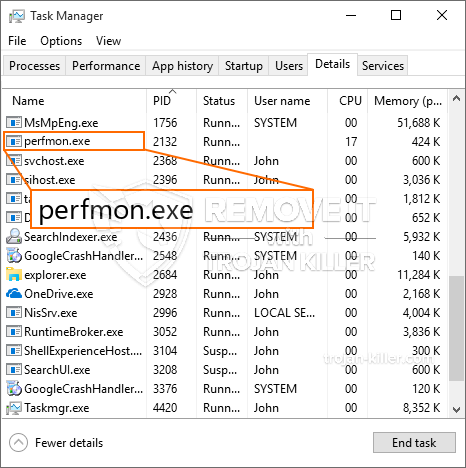

Este será sin duda cierta infección de configuración de un servicio de Windows por sí mismo, tras el análisis de seguridad realizado allí adherirse a las acciones que se han observado:

. Durante los procedimientos mineros el malware relacionado se puede conectar a ya se está ejecutando soluciones de Windows y aplicaciones de terceros creados. Al hacerlo los administradores del sistema pueden no observar que los lotes de recursos origina a partir de un procedimiento diferente.

| Nombre | perfmon.exe |

|---|---|

| Categoría | Trojan |

| Subcategoría | criptomoneda Miner |

| peligros | alto uso de CPU, reducción de la velocidad de Internet, PC se bloquea y se congela y etc.. |

| Propósito principal | Para ganar dinero para los criminales cibernéticos |

| Distribución | torrentes, Juegos gratuitos, Aplicaciones Cracked, Email, los sitios web cuestionables, exploits |

| Eliminación | Instalar GridinSoft Anti-Malware para detectar y eliminar Perfmon.exe |

Este tipo de infecciones de malware son especialmente fiable a llevar a cabo comandos sofisticados caso de estar configurada. Se basan en una estructura modular que permite a los controladores criminales para coordinar todo tipo de hábitos peligrosos. Entre los ejemplos preferidos es la alteración del registro de Windows – modificaciones cadenas conectadas por el sistema operativo pueden crear interrupciones importantes de la eficiencia y la falta de accesibilidad servicios de Windows. Dependiendo de la magnitud de los cambios que asimismo puede hacer que el sistema informático del todo inútil. En los demás valores de las partes de control de la mano de registro procedentes de cualquier tipo de terceros configurar aplicaciones pueden sabotear ellas. Algunas aplicaciones pueden no iniciarse por completo, mientras que otros pueden cerrarse inesperadamente trabajando.

Este minero particular en su variación de corriente se concentra en la extracción de la criptomoneda Monero que tiene una variación personalizada de motor minería CPU XMRig. Si las campañas resultan eficaces variaciones continuación futuras del Perfmon.exe puede ser liberado en el futuro. A medida que el malware utiliza susceptabilities de aplicaciones de software para infectar a los hosts de destino, que puede ser componente de un co-infección inseguro con ransomware y troyanos.

La eliminación de Perfmon.exe se sugiere fuertemente, considerando que se corre el riesgo de no sólo una factura de electricidad grande si se está ejecutando en el PC, pero la minera también puede hacer otras actividades indeseables en él, así como también dañar su PC por completo.

proceso de eliminación Perfmon.exe

PASO 1. Ante todo, es necesario descargar e instalar GridinSoft Anti-Malware.

PASO 2. Entonces usted debe elegir “Análisis rápido” o “Análisis completo”.

PASO 3. Corre a escanear su ordenador

PASO 4. Después de terminar el análisis, es necesario hacer clic en “Aplicar” botón para eliminar Perfmon.exe

PASO 5. Eliminado perfmon.exe!

Guía de vídeo: Cómo utilizar GridinSoft anti-malware para quitar Perfmon.exe

Cómo evitar que su PC de reinfección con “perfmon.exe” en el futuro.

Una potente solución antivirus capaz de detectar el malware y el bloque sin archivo es lo que necesita! Las soluciones tradicionales de detectar malware basado en las definiciones de virus, y por lo tanto a menudo no pueden detectar “perfmon.exe”. GridinSoft Anti-Malware ofrece protección contra todo tipo de malware incluyendo malware sin archivo como “perfmon.exe”. GridinSoft Anti-Malware ofrece analizador de comportamiento basado en la nube para bloquear todos los archivos desconocidos, incluyendo malware de día cero. Dicha tecnología puede detectar y eliminar por completo “perfmon.exe”.