Un nuevo, los investigadores de protección han descubierto realmente el virus minero de criptomonedas extremadamente dañino. el software malicioso, llamado JISUOF.EXE puede infectar a las víctimas de destino haciendo uso de una variedad de medios. El punto principal detrás del minero JISUOF.EXE es emplear tareas de minero de criptomonedas en los sistemas informáticos de los objetivos para obtener tokens de Monero a expensas de los pacientes.. The outcome of this miner is the elevated electrical energy costs and also if you leave it for longer amount of times JISUOF.EXE may even harm your computers elements.

JISUOF.EXE: Métodos de distribución de

los JISUOF.EXE utiliza de malware 2 enfoques prominentes que se hacen uso de contaminar los objetivos de ordenador:

- Entrega de carga útil a través de infecciones previas. If an older JISUOF.EXE malware is deployed on the victim systems it can immediately upgrade itself or download a newer variation. Esto es factible mediante el comando de actualización integrada que adquiere el lanzamiento. Esto se hace mediante la unión a un determinado servidor web predefinido pirata informático controlado que ofrece el código de malware. El virus descargado e instalar sin duda obtener el nombre de una solución de Windows y se coloca en el “%sistema% temp” lugar. casas vitales, así como los datos de funcionamiento del sistema de disposición se alteran con el fin de permitir que una infección persistente y tranquilo.

- El aprovechamiento de vulnerabilidades de software. The most recent version of the JISUOF.EXE malware have actually been located to be triggered by the some exploits, ampliamente entendido para ser utilizado en los ataques ransomware. Las infecciones se llevan a cabo por la orientación soluciones abiertas a través del puerto TCP. Los ataques son automatizados por una estructura pirata informático controlado que busca determinar si el puerto está abierto. Si se cumple esta condición sin duda va a comprobar el servicio, así como recuperar los datos relativos a éste, incluyendo cualquier versión e información de configuración. Exploits y prominentes de usuario y contraseña que se podría hacer mezclas. Cuando el uso de maquillaje se pone en marcha en contra del código de riesgo en el minero sin duda será desplegado además de la puerta trasera. Esto sin duda ofrecer la infección dual.

Además de estas técnicas de otros enfoques pueden hacer uso de demasiado. Los mineros pueden distribuirse por correos electrónicos de phishing que se envían a cabo en masa de una manera similar a SPAM y dependen de trucos de diseño sociales con el fin de descifrar los objetivos a pensar que en realidad son ahora un mensaje de una solución de buena reputación o empresa. Los datos infección puede ser ya sea conectados directamente o colocados en los materiales del cuerpo en el contenido multimedia o enlaces de texto.

Los ladrones también pueden crear páginas web de aterrizaje dañinos que pueden suplantar páginas proveedor, sitios de descarga programa de software, así como otras áreas que se accede regularmente. Cuando utilizan dominio aparente similar a las direcciones legítimas y certificaciones de seguridad de los usuarios pueden ser obligados a la derecha en la interacción con ellos. A veces simplemente abrirlos puede activar la infección minero.

Un enfoque adicional sin duda sería utilizar los transportistas de acarreo que se puede propagar a cabo haciendo uso de los métodos antes mencionados o el uso de las redes de intercambio de documentos, BitTorrent es una de una de las más preferidas. Con frecuencia se hace uso de la distribución tanto de software legal, así como los documentos y el material pirata. 2 de una de las mayoría de los proveedores de carga útil populares son los siguientes:

Varios otros enfoques que puede ser pensado por los delincuentes incluyen el uso de secuestradores de navegador web plugins -dangerous que se hacen adecuado con uno de los más populares navegadores web. Que se cargan a las bases de datos pertinentes con las evaluaciones falsas credenciales del cliente y también programador. En muchos casos, los resúmenes pueden consistir en imágenes, clips de vídeo y los resúmenes sofisticados que prometen fantásticas mejoras y optimizaciones de atributos de eficiencia. No obstante a plazos el comportamiento de los navegadores web afectadas alterará- clientes descubrirán que sin duda va a ser redirigido a una página de destino pirata informático controlado y sus parámetros pueden ser alterados – la página web por defecto, motor de búsqueda en línea y nueva página web de pestañas.

JISUOF.EXE: Análisis

The JISUOF.EXE malware is a traditional case of a cryptocurrency miner which depending upon its setup can create a wide range of unsafe activities. Its primary objective is to carry out complicated mathematical tasks that will certainly make use of the offered system sources: UPC, GPU, memoria y también el área del disco duro. The method they work is by connecting to an unique server called mining swimming pool from where the required code is downloaded. Tan rápidamente como uno de los puestos de trabajo se descarga sin duda será iniciaron simultáneamente, numerosas circunstancias pueden haber desaparecido para cuando. When a given job is finished an additional one will certainly be downloaded in its location and the loophole will continue up until the computer system is powered off, la infección se ha librado de uno o más ocasiones sucede comparables. Criptomoneda sin duda será recompensado a los controladores criminales (grupo de hackers o un hacker solitario) directamente a sus presupuestos.

A harmful attribute of this classification of malware is that samples such as this one can take all system sources and also practically make the target computer system unusable until the risk has been completely eliminated. The majority of them include a consistent setup which makes them actually challenging to eliminate. Estos comandos sin duda hará modificaciones también opciones, setup data and also Windows Registry values that will certainly make the JISUOF.EXE malware start automatically when the computer system is powered on. Access to recovery food selections and also choices might be obstructed which provides many manual elimination overviews almost useless.

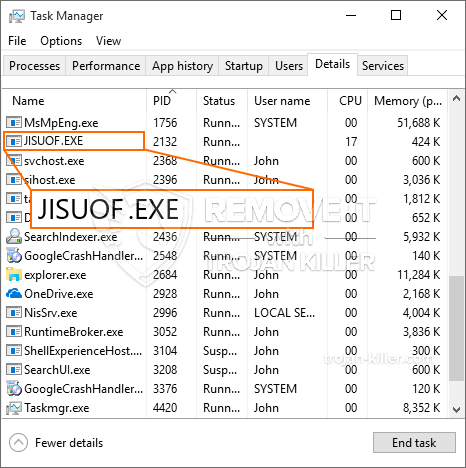

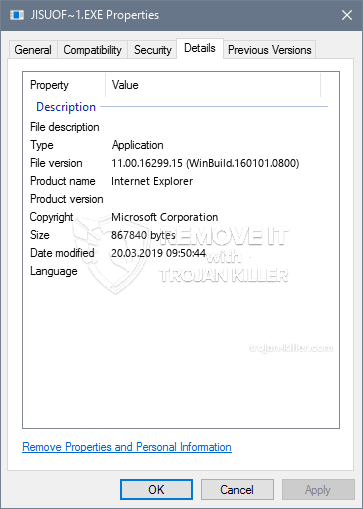

Esta disposición determinada infección voluntad un servicio de Windows por sí mismo, complying with the performed safety analysis ther following actions have actually been observed:

Durante las operaciones minero el malware relacionado puede vincular a la ejecución actualmente soluciones de Windows y las aplicaciones instaladas de terceros. By doing so the system administrators might not see that the resource lots originates from a separate process.

| Nombre | JISUOF.EXE |

|---|---|

| Categoría | Trojan |

| Subcategoría | criptomoneda Miner |

| peligros | alto uso de CPU, reducción de la velocidad de Internet, PC se bloquea y se congela y etc.. |

| Propósito principal | Para ganar dinero para los criminales cibernéticos |

| Distribución | torrentes, Juegos gratuitos, Aplicaciones Cracked, Email, los sitios web cuestionables, exploits |

| Eliminación | Instalar GridinSoft Anti-Malware to detect and remove JISUOF.EXE |

These sort of malware infections are particularly efficient at accomplishing advanced commands if set up so. They are based on a modular framework allowing the criminal controllers to orchestrate all kinds of dangerous behavior. Entre los ejemplos preferidos es la alteración del registro de Windows – modifications strings connected by the os can trigger severe efficiency disruptions and the lack of ability to access Windows solutions. Depending on the extent of changes it can additionally make the computer system entirely pointless. On the other hand adjustment of Registry values belonging to any third-party installed applications can sabotage them. Algunas aplicaciones pueden dejar de funcionar para iniciarse por completo, mientras que otras pueden dejar de funcionar de repente.

This specific miner in its existing version is concentrated on extracting the Monero cryptocurrency consisting of a modified variation of XMRig CPU mining engine. If the projects show successful after that future versions of the JISUOF.EXE can be introduced in the future. A medida que el malware utiliza susceptabilities de software para infectar a los hosts de destino, que puede ser parte de una coinfección con ransomware perjudiciales, así como troyanos.

Removal of JISUOF.EXE is strongly advised, considering that you run the risk of not only a large electrical energy expense if it is working on your COMPUTER, but the miner may additionally execute various other unwanted tasks on it and even harm your COMPUTER permanently.

JISUOF.EXE removal process

PASO 1. Ante todo, es necesario descargar e instalar GridinSoft Anti-Malware.

PASO 2. Entonces usted debe elegir “Análisis rápido” o “Análisis completo”.

PASO 3. Corre a escanear su ordenador

PASO 4. Después de terminar el análisis, es necesario hacer clic en “Aplicar” button to remove JISUOF.EXE

PASO 5. JISUOF.EXE Removed!

Guía de vídeo: How to use GridinSoft Anti-Malware for remove JISUOF.EXE

Cómo evitar que su PC de reinfección con “JISUOF.EXE” en el futuro.

Una potente solución antivirus capaz de detectar el malware y el bloque sin archivo es lo que necesita! Las soluciones tradicionales de detectar malware basado en las definiciones de virus, y por lo tanto a menudo no pueden detectar “JISUOF.EXE”. GridinSoft Anti-Malware ofrece protección contra todo tipo de malware incluyendo malware sin archivo como “JISUOF.EXE”. GridinSoft Anti-Malware ofrece analizador de comportamiento basado en la nube para bloquear todos los archivos desconocidos, incluyendo malware de día cero. Dicha tecnología puede detectar y eliminar por completo “JISUOF.EXE”.