Un nuevo, infección muy insegura criptomoneda minero en realidad ha sido encontrado por los investigadores de seguridad y protección. el software malicioso, llamado Doc.exe puede infectar a los enfermos de diana usando una selección de métodos. El punto principal detrás de la minera Doc.exe es utilizar tareas criptomoneda minero en los sistemas informáticos de los enfermos con el fin de adquirir fichas de Moneo en el gasto enfermos. El resultado final de este minero es el aumento de los gastos de energía y, si lo deja por más tiempo, Doc.exe podría incluso dañar los componentes de su computadora..

Doc.exe: Métodos de distribución de

los Doc.exe utiliza de malware 2 técnicas preferidas que se hacen uso de los objetivos de ordenador Infect:

- Entrega de carga útil usando infecciones previas. Si se lanza un malware Doc.exe más antiguo en los sistemas de destino, puede actualizarse instantáneamente o descargar e instalar una versión más nueva.. Esto es posible mediante el comando de actualización integrada que adquiere la liberación. Esto se hace mediante la unión a un servidor web predefinido pirata informático controlado específica que ofrece el código de malware. El virus descargado adquirirá el nombre de un servicio de Windows y se posicionará en el “%sistema% temp” zona. Las propiedades esenciales y los documentos de disposición del sistema en ejecución se transforman para permitir una infección implacable y silenciosa..

- El aprovechamiento de vulnerabilidades de software. Se ha descubierto que la última variación del malware Doc.exe es causada por algunas empresas, famoso reconocido para ser utilizada en las huelgas ransomware. Las infecciones son realizadas por dirigir los servicios abiertos mediante el puerto TCP. Los ataques son automatizados por un marco pirata informático controlado que busca determinar si el puerto está abierto. Si se cumple esta condición, escaneará la solución y también recuperará detalles al respecto., incluyendo cualquier tipo de versión y también información de disposición. Exploits y mezclas de usuario y contraseña también preferidos se podrían hacer. Cuando la manipulación se activa frente al código de riesgo, el minero será liberado junto con la puerta trasera.. Esto presentará la una doble infección.

Aparte de estos enfoques, también se pueden utilizar otras técnicas.. Los mineros pueden ser dispersados por correos electrónicos de phishing que se envían al por mayor de manera similar al SPAM, así como también pueden confiar en trucos de diseño social para dejar perplejos a los afectados y hacerles pensar que han obtenido un mensaje de una solución o negocio legítimo.. Los documentos de infección pueden adjuntarse directamente o insertarse en los componentes del cuerpo en material multimedia o enlaces web de texto..

Los delincuentes también pueden crear páginas de destino destructivas que pueden hacerse pasar por páginas web de descarga del proveedor., sitios de descarga de programas de software y también otras áreas a las que se accede con frecuencia. Cuando usan nombres de dominio aparentemente comparables a direcciones genuinas y también certificados de protección, los usuarios pueden verse obligados a interactuar con ellos.. A veces simplemente las abriendo pueden causar la infección minero.

Otro método sería, sin duda, utilizar transportistas que puedan difundirse utilizando esos métodos o mediante redes de intercambio de datos., BitTorrent se encuentra entre uno de los más destacados. Se utiliza regularmente para dispersar programas de software de buena reputación y también documentos y contenido web pirata.. 2 de los portadores de carga útil más destacados son los siguientes:

Varios otros métodos que los infractores de la ley pueden tener en cuenta consisten en el uso de secuestradores de navegadores web, complementos peligrosos que se hacen compatibles con los navegadores de Internet más populares.. Se cargan en los repositorios apropiados con reseñas de usuarios falsas y credenciales de diseñador.. En muchos casos, los resúmenes pueden incluir capturas de pantalla, videos y resúmenes elaborados que fomentan excelentes mejoras en las funciones y optimizaciones del rendimiento. No obstante, tras la instalación, las acciones de los navegadores afectados sin duda se transformarán- Los clientes encontrarán que sin duda serán redirigidos a una página de destino controlada por piratas informáticos y que sus configuraciones podrían verse modificadas. – la página web por defecto, motor de búsqueda en línea, así como la página web de pestañas nuevo.

Doc.exe: Análisis

El malware Doc.exe es una situación clásica de un minero de criptomonedas que, dependiendo de su configuración, puede crear una amplia gama de acciones peligrosas.. Su objetivo principal es realizar tareas matemáticas complejas que sin duda aprovecharán los recursos del sistema ofrecidos.: UPC, GPU, memoria y también el espacio del disco duro. El método que operan es mediante la conexión a un servidor único llamado grupo de minería donde se descarga el código necesario. Tan pronto como se descargue entre los trabajos, ciertamente se iniciará simultáneamente, numerosas circunstancias se pueden ejecutar en cuanto. Cuando se completa un trabajo dado, se descargará uno más e instalará en su ubicación y también el bucle continuará hasta que se apague el sistema informático., la infección se elimina o se produce otra ocasión comparable. Criptomoneda sin duda será recompensado a los controladores criminales (piratería equipo o un solo pirata informático) directamente a sus bolsillos.

Una cualidad dañina de este grupo de malware es que muestras como esta pueden tomar todas las fuentes del sistema y hacer que el sistema informático de la víctima sea prácticamente inútil hasta que el riesgo se haya eliminado por completo.. La mayoría de ellos incluyen una configuración consistente que los hace realmente difíciles de eliminar.. Estos comandos harán cambios para arrancar opciones, documentos de configuración, así como los valores del registro de Windows que sin duda harán que el malware Doc.exe se inicie inmediatamente una vez que se encienda el sistema informático. La accesibilidad a los menús de curación, así como las opciones, pueden estar bloqueadas, lo que hace que numerosas guías de eliminación manual sean prácticamente inútiles..

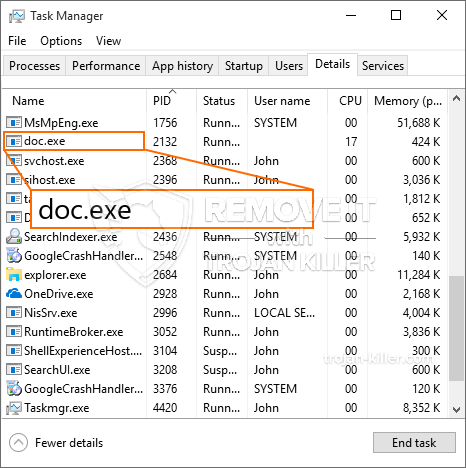

Esta configuración determinada infección voluntad una solución de Windows por sí mismo, Cumpliendo con el análisis de seguridad realizado, se ha observado realmente el cumplimiento de las actividades.:

. Durante las operaciones minero el malware conectado puede vincular a la ejecución de los servicios actualmente en Windows, así como aplicaciones de terceros creados. Al hacerlo, es posible que los administradores del sistema no descubran que los lotes de origen provienen de un proceso separado.

| Nombre | Doc.exe |

|---|---|

| Categoría | Trojan |

| Subcategoría | criptomoneda Miner |

| peligros | alto uso de CPU, reducción de la velocidad de Internet, PC se bloquea y se congela y etc.. |

| Propósito principal | Para ganar dinero para los criminales cibernéticos |

| Distribución | torrentes, Juegos gratuitos, Aplicaciones Cracked, Email, los sitios web cuestionables, exploits |

| Eliminación | Instalar GridinSoft Anti-Malware para detectar y eliminar Doc.exe |

Este tipo de infecciones de malware son particularmente fiable en la ejecución de comandos innovadoras caso de estar configurada. Se basan en un marco modular que permite a los controladores criminales para gestionar todo tipo de acciones inseguras. Entre los ejemplos preferidos es el ajuste del registro de Windows – Ajustes relacionados con cuerdas por el sistema operativo pueden crear perturbaciones significativas de eficiencia y la falta de acceso a soluciones de Windows. Basándose en la extensión de los cambios que, además, puede hacer que el sistema informático completamente inútil. En los demás valores de las partes de ajuste de la mano de Registro pertenecientes a cualquier tercero estableció aplicaciones pueden sabotear ellas. Algunas aplicaciones pueden no iniciarse por completo, mientras que otros pueden dejar de funcionar repentinamente.

Este minero particular en su variación presente se centra en la extracción de la criptomoneda Monero que consiste en una variación cambiada de motor minería CPU XMRig. Si las campañas confirman que son efectivas después de eso, las variaciones futuras de Doc.exe se pueden lanzar en el futuro. A medida que el software malicioso hace uso de susceptabilities de aplicaciones de software para contaminar los hosts de destino, que puede ser parte de una coinfección con ransomware perjudiciales, así como troyanos.

Se recomienda encarecidamente la eliminación de Doc.exe, porque se corre el riesgo de no sólo una enorme costo de la electricidad si está funcionando en su PC, sin embargo, la minera podría asimismo ejecutar otras tareas no deseadas en él e incluso dañar su PC de forma permanente.

Proceso de eliminación de Doc.exe

PASO 1. Ante todo, es necesario descargar e instalar GridinSoft Anti-Malware.

PASO 2. Entonces usted debe elegir “Análisis rápido” o “Análisis completo”.

PASO 3. Corre a escanear su ordenador

PASO 4. Después de terminar el análisis, es necesario hacer clic en “Aplicar” botón para eliminar Doc.exe

PASO 5. Doc.exe eliminado!

Guía de vídeo: Cómo utilizar GridinSoft Anti-Malware para eliminar Doc.exe

Cómo evitar que su PC de reinfección con “Doc.exe” en el futuro.

Una potente solución antivirus capaz de detectar el malware y el bloque sin archivo es lo que necesita! Las soluciones tradicionales de detectar malware basado en las definiciones de virus, y por lo tanto a menudo no pueden detectar “Doc.exe”. GridinSoft Anti-Malware ofrece protección contra todo tipo de malware incluyendo malware sin archivo como “Doc.exe”. GridinSoft Anti-Malware ofrece analizador de comportamiento basado en la nube para bloquear todos los archivos desconocidos, incluyendo malware de día cero. Dicha tecnología puede detectar y eliminar por completo “Doc.exe”.