Un completamente nuevo, Los científicos de protección han identificado una infección de minero de criptomonedas muy insegura. el software malicioso, llamado Contosog.exe puede infectar a las víctimas de destino haciendo uso de una variedad de métodos. La esencia detrás del minero Contosog.exe es utilizar actividades de minería de criptomonedas en los sistemas informáticos de las víctimas para obtener tokens de Monero a expensas de los objetivos.. The result of this miner is the elevated electrical power costs and if you leave it for longer amount of times Contosog.exe might also harm your computers components.

Contosog.exe: Métodos de distribución de

los Contosog.exe malware se hace uso de 2 enfoques populares que se utilizan para contaminar objetivos del sistema informático:

- Entrega de carga útil a través de infecciones previas. If an older Contosog.exe malware is deployed on the target systems it can automatically update itself or download and install a more recent variation. Esto es posible utilizando el comando de actualización integrado que obtiene el lanzamiento. Esto se realiza mediante la unión a un servidor pirata informático controlado predefinido específico que da el código de malware. El virus descargado recibirá el nombre de un servicio de Windows y también se colocará en el “%sistema% temp” zona. Las propiedades importantes, así como los documentos de configuración del sistema operativo, se cambian para permitir una infección constante y silenciosa.

- El aprovechamiento de vulnerabilidades de software. The latest variation of the Contosog.exe malware have been located to be caused by the some exploits, famoso por ser utilizado en los ataques de ransomware. Las infecciones se llevan a cabo por la orientación soluciones abiertas a través del puerto TCP. Los asaltos son automatizados por una estructura pirata informático controlado que busca determinar si el puerto está abierto. Si se resuelve este problema, escaneará la solución y también obtendrá detalles al respecto., que consiste en cualquier tipo de información de variación y disposición. Se pueden hacer exploits y también mezclas de nombre de usuario prominentes y contraseñas. Cuando se activa el exploit frente al código vulnerable, el minero será liberado junto con la puerta trasera.. Esto sin duda proporcionará la doble infección.

Además de estos métodos, también se pueden utilizar otros enfoques.. Los mineros se pueden distribuir mediante correos electrónicos de phishing que se envían al por mayor de una manera similar al SPAM y dependen de los métodos de diseño social para dejar perplejos a los pacientes para que crean que realmente han recibido un mensaje de un servicio o negocio genuino. Los archivos de infección se pueden colocar directamente o colocar en los componentes del cuerpo en contenido multimedia o enlaces web de texto.

Los delincuentes también pueden producir páginas de destino maliciosas que pueden plantear páginas web de descarga de proveedores, sitios de descarga de programas de software, así como otras ubicaciones a las que se accede con frecuencia. Cuando hacen uso de nombres de dominio que suenan comparables con direcciones legítimas, así como con certificados de protección, los individuos pueden verse obligados a conectarse con ellos.. A veces, sólo abrirlos puede activar la infección minero.

Sin duda, una técnica adicional sería utilizar proveedores de transporte que se puedan extender utilizando las técnicas mencionadas anteriormente o mediante redes de intercambio de datos., BitTorrent es sólo uno de los más populares. Se utiliza regularmente para distribuir software legítimo y también documentos y también material pirata. 2 de uno de los proveedores de carga útil más destacados son los siguientes:

Otras técnicas en las que pueden pensar los malhechores incluyen el uso de secuestradores de navegador, complementos perjudiciales que se adaptan a los navegadores web más populares. Se publican en las bases de datos apropiadas con reseñas de usuarios falsas y credenciales de desarrollador.. Muchas veces los resúmenes pueden incluir capturas de pantalla, videoclips, así como resúmenes complejos que prometen grandes mejoras de características y también optimizaciones de eficiencia. Sin embargo, tras la instalación, el comportamiento de los navegadores afectados se transformará- los clientes ciertamente descubrirán que sin duda serán redirigidos a una página web de touchdown controlada por piratas informáticos y también sus configuraciones podrían modificarse – la página web por defecto, motor de búsqueda en línea y nueva página web de pestañas.

Contosog.exe: Análisis

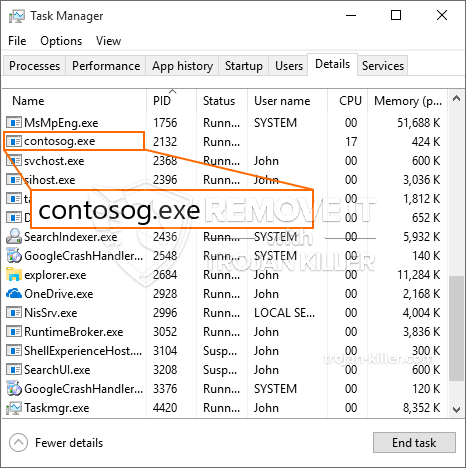

The Contosog.exe malware is a timeless situation of a cryptocurrency miner which depending on its arrangement can create a wide array of unsafe activities. Su objetivo principal es la ejecución de los trabajos matemáticos complejos que sin duda hacer uso de los recursos del sistema fácilmente disponibles: UPC, GPU, memoria y espacio en disco duro. El método que operan es mediante la unión a un servidor web especial llamada piscina minera desde donde el código necesario es descargado. Tan pronto como uno de los trabajos que se descarga se iniciará simultáneamente, numerosas circunstancias pueden haber desaparecido para cuando. Cuando se completa un trabajo dado uno más uno ciertamente puede descargar e instalar en su lugar y también el bucle se procederá hasta que el sistema de ordenador está apagado, la infección se elimina o se produce una ocasión más comparable. Criptomoneda será recompensado a los controladores criminales (piratería equipo o un solo pirata informático) directamente a sus bolsillos.

Una de las características peligrosas de esta clasificación de malware es que las muestras similares a éste puede tomar todas las fuentes del sistema y también casi inútil hacer que el ordenador de la víctima hasta que el riesgo ha sido en realidad totalmente librado de. La mayoría de ellos cuentan con una instalación implacable que los hace realmente difícil deshacerse de. Estos comandos sin duda hará que los cambios también opciones, configuration files as well as Windows Registry values that will certainly make the Contosog.exe malware start instantly once the computer is powered on. Accesibilidad a los menús de recuperación y también opciones podrían ser bloqueados que hace numerosas manos de guías de eliminación de prácticamente inútiles.

Esta infección particular, será sin duda disposición un servicio de Windows por sí mismo, la adhesión a la evaluación de seguridad llevado a cabo allí la adhesión a las acciones que se han observado:

. Durante las operaciones minero el malware conectado puede vincular a la ejecución actualmente soluciones de Windows, así como aplicaciones de terceros instaladas. Al hacerlo los administradores del sistema pueden no darse cuenta de que se origina el origen de carga de un procedimiento separado.

| Nombre | Contosog.exe |

|---|---|

| Categoría | Trojan |

| Subcategoría | criptomoneda Miner |

| peligros | alto uso de CPU, reducción de la velocidad de Internet, PC se bloquea y se congela y etc.. |

| Propósito principal | Para ganar dinero para los criminales cibernéticos |

| Distribución | torrentes, Juegos gratuitos, Aplicaciones Cracked, Email, los sitios web cuestionables, exploits |

| Eliminación | Instalar GridinSoft Anti-Malware to detect and remove Contosog.exe |

id =”81920″ align =”aligncenter” width =”600″] Contosog.exe

Contosog.exe

These sort of malware infections are especially effective at executing sophisticated commands if configured so. They are based on a modular structure enabling the criminal controllers to coordinate all kinds of dangerous habits. Uno de los ejemplos populares es la modificación del registro de Windows – adjustments strings associated by the operating system can cause significant performance disruptions and also the inability to gain access to Windows solutions. Relying on the scope of changes it can likewise make the computer system completely pointless. Por otro lado la manipulación de los valores de las partes del registro que pertenece a cualquier tipo de terceros configurar aplicaciones pueden sabotear ellas. Some applications might fail to introduce completely while others can unexpectedly stop working.

This particular miner in its present variation is focused on extracting the Monero cryptocurrency having a customized version of XMRig CPU mining engine. If the projects prove successful after that future versions of the Contosog.exe can be introduced in the future. A medida que el malware utiliza susceptabilities programa de software para contaminar los hosts de destino, que puede ser componente de un co-infección peligrosa con ransomware y también troyanos.

Removal of Contosog.exe is strongly suggested, because you take the chance of not only a large electrical energy expense if it is running on your COMPUTER, but the miner may also do various other undesirable tasks on it as well as also damage your PC completely.

Contosog.exe removal process

PASO 1. Ante todo, es necesario descargar e instalar GridinSoft Anti-Malware.

PASO 2. Entonces usted debe elegir “Análisis rápido” o “Análisis completo”.

PASO 3. Corre a escanear su ordenador

PASO 4. Después de terminar el análisis, es necesario hacer clic en “Aplicar” button to remove Contosog.exe

PASO 5. Contosog.exe Removed!

Guía de vídeo: How to use GridinSoft Anti-Malware for remove Contosog.exe

Cómo evitar que su PC de reinfección con “Contosog.exe” en el futuro.

Una potente solución antivirus capaz de detectar el malware y el bloque sin archivo es lo que necesita! Las soluciones tradicionales de detectar malware basado en las definiciones de virus, y por lo tanto a menudo no pueden detectar “Contosog.exe”. GridinSoft Anti-Malware ofrece protección contra todo tipo de malware incluyendo malware sin archivo como “Contosog.exe”. GridinSoft Anti-Malware ofrece analizador de comportamiento basado en la nube para bloquear todos los archivos desconocidos, incluyendo malware de día cero. Dicha tecnología puede detectar y eliminar por completo “Contosog.exe”.