Un nuevo, muy peligrosa infección criptomoneda minero en realidad ha sido encontrado por los científicos de seguridad. el software malicioso, llamado Cex9.exe puede infectar a las víctimas de destino que utilizan una variedad de medios. La esencia detrás del minero Cex9.exe es emplear actividades de minería de criptomonedas en los sistemas informáticos de los objetivos para adquirir símbolos Monero a expensas de los objetivos. The outcome of this miner is the raised power bills as well as if you leave it for longer periods of time Cex9.exe might also harm your computers parts.

Cex9.exe: Métodos de distribución de

los Cex9.exe usos de malware 2 enfoques preferidos que se utilizan para objetivos de ordenador contaminar:

- Entrega de carga útil usando infecciones previas. If an older Cex9.exe malware is released on the victim systems it can immediately update itself or download and install a newer variation. Esto es factible mediante el comando integrado de actualización que obtiene la liberación. Esto se hace mediante la vinculación a un predefinido servidor web pirata informático controlado específico que proporciona el código de malware. La infección descargado recibirá el nombre de un servicio de Windows, así como posicionarse en el “%sistema% temp” lugar. casas vitales y ejecutar archivos de configuración del sistema se modifican con el fin de permitir que una infección implacable y tranquila.

- El aprovechamiento de vulnerabilidades de software. The most current version of the Cex9.exe malware have been located to be caused by the some exploits, entendido popularmente para ser hecho uso de en las huelgas ransomware. Las infecciones se llevan a cabo por la orientación soluciones abiertas por medio del puerto TCP. Los asaltos son automatizados por un marco Hacker-controlada que busca si el puerto está abierto. Si este problema se satisface que se compruebe la solución y recuperar la información al respecto, que consiste en cualquier versión, así como datos de configuración. Ventures y de usuario y contraseña mezclas preferidas que se podría hacer. Cuando el uso de maquillaje se activa frente al código vulnerable al minero sin duda será desplegado además de la puerta trasera. Esto sin duda proporcionará la doble infección.

Aparte de estos enfoques diferentes de otras estrategias se pueden hacer uso de demasiado. Los mineros se pueden dispersar por correos electrónicos de phishing que se envían a granel en un SPAM-como camino y se basan en técnicas de diseño sociales con el fin de confundir a los enfermos en el pensamiento de que, efectivamente, han recibido un mensaje de una solución original o negocio. Los documentos de infección pueden ser conectados ya sea directamente o colocados en los componentes de la carrocería en material multimedia o enlaces de mensajes.

Los malos pueden crear páginas de destino, además maliciosos que pueden suponer descargar e instalar páginas proveedor, sitios web de programa de descarga de software, así como varios otros lugares de acceso frecuente. Cuando se utilizan dominio que aparece comparables a las direcciones de fiar, así como los certificados de seguridad y protección de los usuarios podrían ser persuadidos a la derecha en la comunicación con ellos. A veces, sólo abrirlos puede activar la infección minero.

Uno de los métodos más sin duda sería hacer uso de los proveedores de acarreo que se pueden propagar a cabo utilizando las técnicas oa través de redes de intercambio de archivos, BitTorrent es una de las más preferidas. A menudo se utiliza para distribuir tanto verdadero programa de software, además de documentos y contenido pirata. 2 de los proveedores de carga útil más preferidos son los siguientes:

Varias otras técnicas que pueden ser consideradas por los malos consisten en hacer uso de secuestradores de navegador de internet plugins -hazardous que se hacen compatibles con la mayoría de los navegadores de Internet populares. Que son enviados a los repositorios apropiados con falsos exámenes individuales y también las credenciales de diseño. En muchos casos las descripciones podrían consistir en imágenes, vídeos y intrincadas descripciones atractivas excelentes mejoras y optimizaciones de atributos de eficiencia. Sin embargo a plazos los hábitos de los navegadores web afectadas cambiarán- individuos descubrirán que sin duda serán desviados a una página de touchdown pirata informático controlado y también sus valores pueden ser modificados – la página web por defecto, motor de búsqueda en línea y en la página web de pestañas nuevo.

Cex9.exe: Análisis

The Cex9.exe malware is a traditional situation of a cryptocurrency miner which depending on its configuration can create a wide variety of harmful activities. Its main goal is to do complicated mathematical jobs that will certainly make use of the offered system sources: UPC, GPU, la memoria, así como espacio en disco duro. The means they function is by connecting to an unique server called mining swimming pool where the required code is downloaded and install. Tan pronto como una de las tareas que se descarga sin duda va a ser iniciado a la vez, varias circunstancias pueden haber desaparecido para cuando. When a given job is completed one more one will be downloaded and install in its location and the loophole will certainly continue till the computer system is powered off, la infección se elimina o una ocasión similar adicional se lleva a cabo. Criptomoneda sin duda será recompensado a los controladores criminales (grupo de hackers o un hacker solitario) directamente a sus bolsillos.

An unsafe feature of this group of malware is that examples such as this one can take all system resources and practically make the sufferer computer system pointless until the threat has actually been completely gotten rid of. A lot of them include a consistent setup that makes them truly challenging to eliminate. Estos comandos harán modificaciones también opciones, setup files as well as Windows Registry values that will certainly make the Cex9.exe malware start immediately when the computer is powered on. Accessibility to healing food selections and options may be blocked which makes several hands-on removal overviews practically pointless.

Esta infección particular, será sin duda un servicio de Windows de configuración por sí mismo, tras el análisis de seguridad realizado allí siguientes actividades se han observado:

. Durante los procedimientos mineros el malware relacionado puede adjuntar a ejecutando actualmente servicios de Windows, así como un conjunto de terceros a las aplicaciones. By doing so the system administrators may not observe that the source load originates from a separate process.

| Nombre | Cex9.exe |

|---|---|

| Categoría | Trojan |

| Subcategoría | criptomoneda Miner |

| peligros | alto uso de CPU, reducción de la velocidad de Internet, PC se bloquea y se congela y etc.. |

| Propósito principal | Para ganar dinero para los criminales cibernéticos |

| Distribución | torrentes, Juegos gratuitos, Aplicaciones Cracked, Email, los sitios web cuestionables, exploits |

| Eliminación | Instalar GridinSoft Anti-Malware to detect and remove Cex9.exe |

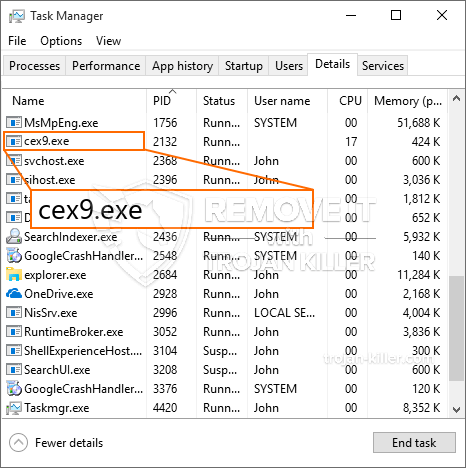

id =”82919″ align =”aligncenter” width =”600″] Cex9.exe

Cex9.exe

Este tipo de infecciones de malware son especialmente eficientes en el cumplimiento de órdenes sofisticados caso de estar configurada. Se basan en una estructura modular que permite a los controladores criminales para gestionar todo tipo de acciones peligrosas. Entre los casos destacados es la alteración del registro de Windows – alteraciones cadenas asociadas por el sistema operativo pueden provocar perturbaciones graves de rendimiento, así como la incapacidad de los servicios de Windows de accesibilidad. Dependiendo del alcance de los cambios que, además, puede hacer que el sistema informático del todo inútil. Por otro lado el control de los valores de registro procedentes de cualquier tipo de terceros instalado aplicaciones pueden socavar ellas. Algunas aplicaciones pueden ser inferiores a introducir por completo, mientras que otros pueden todo de repente dejan de funcionar.

Esta cierta minero en su versión actual se centra en la extracción de la criptomoneda Monero incluyendo una variación personalizada de motor de la minería XMRig CPU. If the projects show effective then future variations of the Cex9.exe can be released in the future. A medida que el malware utiliza susceptabilities software para contaminar los hosts de destino, que puede ser parte de una coinfección con ransomware perjudiciales y troyanos.

Removal of Cex9.exe is highly recommended, teniendo en cuenta que se arriesga no sólo a grandes costos de electricidad si se está operando en su ordenador, pero la minera también puede realizar otras tareas indeseables en él y también incluso dañar su PC por completo.

Cex9.exe removal process

PASO 1. Ante todo, es necesario descargar e instalar GridinSoft Anti-Malware.

PASO 2. Entonces usted debe elegir “Análisis rápido” o “Análisis completo”.

PASO 3. Corre a escanear su ordenador

PASO 4. Después de terminar el análisis, es necesario hacer clic en “Aplicar” button to remove Cex9.exe

PASO 5. Cex9.exe Removed!

Guía de vídeo: How to use GridinSoft Anti-Malware for remove Cex9.exe

Cómo evitar que su PC de reinfección con “Cex9.exe” en el futuro.

Una potente solución antivirus capaz de detectar el malware y el bloque sin archivo es lo que necesita! Las soluciones tradicionales de detectar malware basado en las definiciones de virus, y por lo tanto a menudo no pueden detectar “Cex9.exe”. GridinSoft Anti-Malware ofrece protección contra todo tipo de malware incluyendo malware sin archivo como “Cex9.exe”. GridinSoft Anti-Malware ofrece analizador de comportamiento basado en la nube para bloquear todos los archivos desconocidos, incluyendo malware de día cero. Dicha tecnología puede detectar y eliminar por completo “Cex9.exe”.