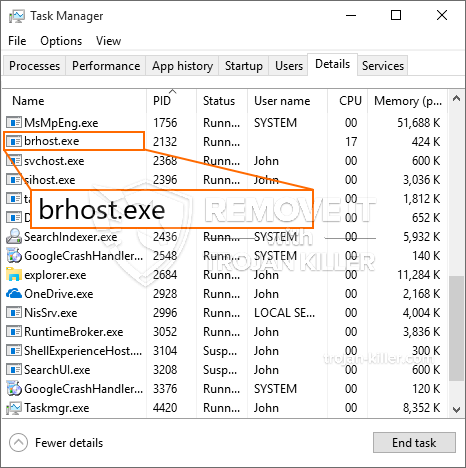

Un nuevo, Realmente infección minero criptomoneda dañina ha sido identificado por los investigadores de seguridad. el software malicioso, llamado Brhost.exe puede infectar a las víctimas de destino haciendo uso de una variedad de métodos. La esencia detrás de la minera Brhost.exe es emplear tareas criptomoneda minero en los ordenadores de las víctimas con el fin de obtener símbolos Monero a expensas de las víctimas. The result of this miner is the elevated power costs as well as if you leave it for longer amount of times Brhost.exe may also harm your computers parts.

Brhost.exe: Métodos de distribución de

los Brhost.exe utiliza de malware 2 técnicas prominentes que se utilizan para contaminar objetivos de ordenador:

- Entrega de carga útil a través de infecciones previas. If an older Brhost.exe malware is released on the sufferer systems it can automatically upgrade itself or download a more recent variation. Esto es factible a través del comando de actualización integrado que obtiene la liberación. Esto se hace mediante la vinculación a un servidor pirata informático controlado específico predefinido que suministra el código de malware. El virus descargado sin duda obtener el nombre de una solución de Windows y se coloca en el “%sistema% temp” zona. edificios esenciales y también ejecutan los datos del sistema de disposición se alteran con el fin de permitir que una infección persistente y tranquilo.

- El aprovechamiento de vulnerabilidades de software Programa. The most recent variation of the Brhost.exe malware have actually been located to be caused by the some exploits, famoso reconocido por haber sido utilizado en los ataques ransomware. Las infecciones son realizadas por dirigir los servicios abiertos a través del puerto TCP. Los asaltos son automatizados por un marco Hacker-controlada que mira hacia arriba si el puerto está abierto. Si se cumple esta condición en que se compruebe la solución, así como buscar detalles respecto a ella, que consiste de cualquier información variación y configuración. Ventures y nombre de usuario populares, así como mezclas de contraseña que se podría hacer. Cuando la manipulación es causada contra el código vulnerable al minero se dará a conocer junto con la puerta trasera. Esto sin duda ofrecer la infección dual.

Además de estos métodos diversos otros enfoques pueden ser utilizados también. Los mineros se pueden dispersar por correos electrónicos de phishing que se envían al por mayor en forma de SPAM similares, así como confiar en trucos de ingeniería social con el fin de descifrar los enfermos de la derecha en la creencia de que han recibido un mensaje de un servicio de buena reputación o negocio. Los datos de la infección pueden ser conectados o poner en los componentes de la carrocería en el contenido del mensaje multimedia o enlaces web directamente.

Los delincuentes pueden, además, el desarrollo de páginas web touchdown maliciosos que pueden suponer proveedor de descargar e instalar páginas, portales de descarga de software del programa, así como otros lugares a menudo se accede. Cuando se utilizan los nombres de dominio a direcciones que suenan similares genuinos y también las certificaciones de seguridad de los individuos podrían ser persuadidos a la derecha en la conexión con ellos. A veces simplemente abrirlos puede activar la infección minero.

Uno de los métodos más sin duda sería hacer uso de los proveedores de carga útil que se pueden propagar a cabo utilizando los métodos antes mencionados o por medio de las redes de intercambio de documentos, BitTorrent es una de una de las más preferidas. A menudo se utiliza para distribuir tanto la aplicación como documentos de software de buena reputación y el material pirata. 2 de los proveedores de carga útil más populares son los siguientes:

Otros métodos que se pueden pensar acerca de los malos incluir hacer uso del navegador secuestradores plugins -harmful que se hacen adecuado con uno de los navegadores web más populares. Se publican a los repositorios pertinentes con las evaluaciones de usuarios falsos y también las calificaciones para desarrolladores. A menudo las descripciones podrían incluir las capturas de pantalla, clips de vídeo, así como resúmenes de lujo que prometen excelentes mejoras de atributos y también optimizaciones de rendimiento. Sin embargo a plazos los hábitos de los navegadores de Internet afectados sin duda alterar- los clientes se encontrarán con que serán desviados a una página web touchdown pirata informático controlado, así como sus configuraciones podrían modificarse – la página de inicio por defecto, motor de búsqueda en Internet y también la página pestañas nuevo.

Brhost.exe: Análisis

The Brhost.exe malware is a classic situation of a cryptocurrency miner which depending upon its configuration can cause a wide range of dangerous actions. Its primary objective is to do complex mathematical tasks that will certainly capitalize on the offered system resources: UPC, GPU, la memoria y también espacio en disco duro. The means they operate is by attaching to an unique web server called mining pool from where the required code is downloaded. Tan rápidamente como una de las tareas que se descarga se comenzará a la vez, varios casos se pueden realizar en cuanto. When a provided task is completed an additional one will certainly be downloaded and install in its location and the loop will continue until the computer system is powered off, the infection is gotten rid of or an additional comparable occasion happens. Criptomoneda ciertamente será compensado a los controladores criminales (grupo de hackers o un hacker solitario) directamente a sus bolsillos.

An unsafe quality of this group of malware is that samples similar to this one can take all system sources and also virtually make the target computer system unusable till the threat has been completely eliminated. The majority of them feature a consistent installation which makes them really difficult to get rid of. Estos comandos harán ajustes para arrancar opciones, configuration files as well as Windows Registry values that will make the Brhost.exe malware begin automatically once the computer is powered on. Accessibility to recuperation food selections as well as choices may be blocked which makes numerous hand-operated removal overviews practically worthless.

Esta disposición de la infección voluntad particular un servicio de Windows por sí mismo, following the conducted security analysis ther following actions have been observed:

. Durante las operaciones minero el malware conectado puede conectarse a ya se está ejecutando soluciones de Windows y las aplicaciones instaladas de terceros. By doing so the system administrators may not notice that the source lots comes from a different procedure.

| Nombre | Brhost.exe |

|---|---|

| Categoría | Trojan |

| Subcategoría | criptomoneda Miner |

| peligros | alto uso de CPU, reducción de la velocidad de Internet, PC se bloquea y se congela y etc.. |

| Propósito principal | Para ganar dinero para los criminales cibernéticos |

| Distribución | torrentes, Juegos gratuitos, Aplicaciones Cracked, Email, los sitios web cuestionables, exploits |

| Eliminación | Instalar GridinSoft Anti-Malware to detect and remove Brhost.exe |

These type of malware infections are especially efficient at executing advanced commands if configured so. They are based on a modular framework allowing the criminal controllers to orchestrate all type of hazardous actions. Entre los casos destacados es la alteración del registro de Windows – modifications strings connected by the os can create severe efficiency disturbances as well as the inability to gain access to Windows solutions. Depending upon the range of changes it can also make the computer entirely unusable. On the other hand manipulation of Registry worths belonging to any type of third-party set up applications can undermine them. Some applications may stop working to release entirely while others can suddenly quit working.

This certain miner in its current version is concentrated on extracting the Monero cryptocurrency having a customized version of XMRig CPU mining engine. If the campaigns prove effective after that future variations of the Brhost.exe can be launched in the future. A medida que el software malicioso hace uso del programa de software para infectar susceptabilities hosts de destino, que puede ser parte de un co-infección peligrosa con ransomware así como troyanos.

Elimination of Brhost.exe is strongly recommended, because you run the risk of not just a big electricity costs if it is working on your COMPUTER, but the miner may likewise perform various other unwanted activities on it and also even damage your PC permanently.

Brhost.exe removal process

PASO 1. Ante todo, es necesario descargar e instalar GridinSoft Anti-Malware.

PASO 2. Entonces usted debe elegir “Análisis rápido” o “Análisis completo”.

PASO 3. Corre a escanear su ordenador

PASO 4. Después de terminar el análisis, es necesario hacer clic en “Aplicar” button to remove Brhost.exe

PASO 5. Brhost.exe Removed!

Guía de vídeo: How to use GridinSoft Anti-Malware for remove Brhost.exe

Cómo evitar que su PC de reinfección con “Brhost.exe” en el futuro.

Una potente solución antivirus capaz de detectar el malware y el bloque sin archivo es lo que necesita! Las soluciones tradicionales de detectar malware basado en las definiciones de virus, y por lo tanto a menudo no pueden detectar “Brhost.exe”. GridinSoft Anti-Malware ofrece protección contra todo tipo de malware incluyendo malware sin archivo como “Brhost.exe”. GridinSoft Anti-Malware ofrece analizador de comportamiento basado en la nube para bloquear todos los archivos desconocidos, incluyendo malware de día cero. Dicha tecnología puede detectar y eliminar por completo “Brhost.exe”.