Como parte de las “actualizaciones” Martes Mayo, Microsoft fija la vulnerabilidad crítica CVE-2019 hasta 0708 (también conocido como BlueKeep) relacionada con la operación de servicios de escritorio remoto (RDS) y RDP.

UNAunque los detalles técnicos del problema no han sido revelados debido a su alto grado de amenaza, se sabe que con la ayuda de este error atacantes pueden ejecutar código arbitrario sin autorización y distribuir su malware como un gusano, como, Por ejemplo, era famosa WannaCry y NotPetya Malware.La cuestión es peligroso para Windows Server 2008, ventanas 7, ventanas 2003 y Windows XP, para estas versiones fueron puestos en libertad actualizaciones de seguridad.

expertos de Microsoft ya han advertido acerca de este problema en dos ocasiones, y expertos de varias empresas de seguridad de información (incluso Zerodium, McAfee, Check Point y Kaspersky Lab) y los investigadores independientes han creado una prueba de concepto exploits para BlueKeep.

El código de estas hazañas no ha sido puesta a disposición del público debido a un alto riesgo. Adicionalmente, para la vulnerabilidad ya se ha creado el módulo Metasploit (También no está disponible en el dominio público).

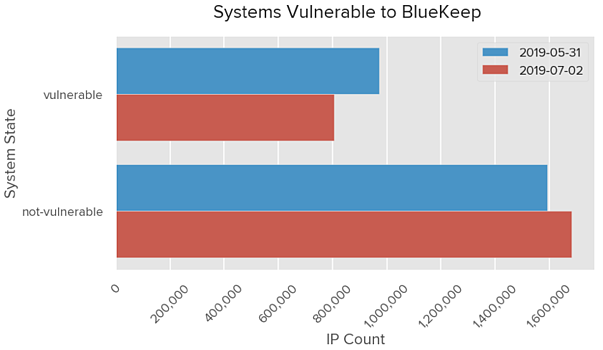

La semana pasada, BitSight expertos publicado otras estadísticas deprimentes: según sus datos, acerca de 800,000 dispositivos siguen siendo vulnerables a BlueKeep. Aparentemente, los usuarios de estos dispositivos deberían pensar en instalar los parches tan pronto como sea posible, desde ayer estaba en GitHub publicado una presentación detallando el uso de la vulnerabilidad y la creación de un exploit.

Diapositivas de esta presentación casi completamente escrita en chino. En ellos se menciona 2019 Conferencia de Desarrollo de la seguridad y el nombre de la famosa empresa china Tencent KeenLab. Las dos diapositivas también contienen la palabra “manifestación”.

ArsTechnica periodistas preguntó especialistas en seguridad de la información sobre la presentación, entrevistando experto independiente Marcus Hutchins y la rendición Infosec co-fundador y ex desarrollador de exploits para la NSA, Jake Williams.

“Una de las únicas cosas que se interponen en el camino de los ataques del mundo real es la experiencia necesaria para escribir exploits que remotamente ejecutar código sin que se caiga el primer equipo”, - dijo Marcus Hutchins.

En general, tanto los especialistas coinciden en que la situación es muy grave, desde la publicación de una presentación detallada reduce significativamente las posibilidades para la creación de exploits RCE para BlueKeep. El hecho es que las diapositivas muestran en detalle cómo implementar la fumigación montón, Es decir, según la presentación, es una de las tareas más difíciles durante la creación de un exploit.

“Es la documentación técnica a disposición del público más detallada que hemos visto hasta ahora”, - explicó Jake Williams.

También sugirió que los expertos Tencent KeenLab obviamente crean y se demostró en la conferencia de una RCE-explotar con BlueKeep, aunque el PoC en sí no fue publicado.

leer también: Participante en el proyecto Metasploit creado un módulo de trabajo para la explotación de la vulnerabilidad BlueKeep

Previamente, expertos en seguridad creen que las hazañas de BlueKeep serían ampliamente disponibles alrededor de mediados de agosto, después del final de Sombrero negro y Defcon Conferencias en Las Vegas. sin embargo, Ahora se inclinan a suponer que esto sucederá antes.