No hace mucho tiempo, los investigadores del Blog de investigación de amenazas de HP informaron sobre el RATDispenser recién descubierto en la naturaleza. Este escurridizo cargador de JavaScript distribuye ladrones de información y troyanos de acceso remoto (RAT). Evita con éxito los controles de seguridad mientras entrega malware.

Este dispensador de RAT puede funcionar como un modelo de negocio de malware como servicio

La variedad de familias de malware que distribuye este dispensador de RATs hace pensar que aquí los atacantes aplican un modelo de negocio de malware como servicio. Muchas de las familias de malware distribuido que los atacantes potenciales pueden comprar o descargar gratuitamente de los mercados clandestinos.. Y todas esas cargas útiles eran RAT que permitían a los atacantes controlar a las víctimas.’ dispositivos y robar información. En total, Los investigadores identificó ocho familias de malware distribuidas por este dispensador de RAT.

Por lo general, los atacantes usan JavaScript Malware para ganar un punto de apoyo inicial en un sistema antes de que lance malware secundario que configura el control sobre el dispositivo comprometido. En su informe, los investigadores discutieron las familias de malware distribuidas por este Dispensador de RAT en particular.. Analizaron la cadena de infección de RATs Dispenser y propusieron una variante de oportunidades de detección para detectar y bloquear su trabajo.. Además, los investigadores compartieron una regla YARA y un script de extracción de Python para que los defensores de la red puedan detectar y analizar este malware..

El equipo analizó el 155 muestras de malware

De todos los 155 muestra de malware utilizando su script que encontraron:

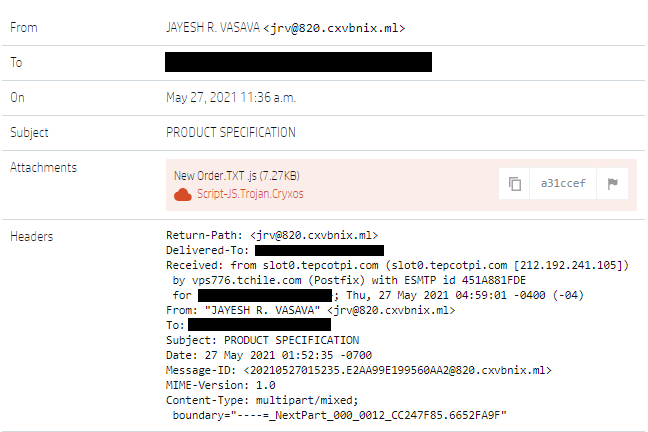

La cadena de infección comienza con un correo electrónico que contiene adjunto malicioso. Por ejemplo, uno puede recibir una carta sobre un pedido solo para verificar de qué trata el pedido y el usuario hace clic en él.. Y es entonces cuando comienza la ejecución de un archivo.. El equipo de investigación aconseja a los defensores de la red que bloqueen los tipos de archivos adjuntos de correo electrónico ejecutables con VBScript o JavaScript., Por ejemplo. La interrupción de la ejecución de malware se puede realizar desactivando Windows Script Host (WSH) o cambiar el controlador de archivos predeterminado para archivos JavaScript y solo permitir que se ejecuten scripts firmados digitalmente.

Los investigadores identificaron ocho malware distribuido

Para identificar qué tipos de malware distribuye este dispensador de RAT, los investigadores escribieron una firma para rastrear sus avistamientos.. Entre los diversos malware que entregó Formbook, ladrón de información y un keylogger. Otros tipos incluyen Remcos,STRRAT, WSHRAT, Panda Stealer, AdWind, GuLoader y Ratty. De ellos, los observados con mayor frecuencia fueron STRRAT y WSHRAT que representan 81% de las muestras analizadas. En contraste, los investigadores menos observados nombran Ratty y GuLoader.

Algunos dispensadores de malware RAT solo se descargaron como Formbook y Panda Stealer, mientras que otros en su mayoría se eliminaron. Además, los investigadores proporcionaron algunas palabras sobre algunos de los programas maliciosos distribuidos.. Escribieron que STRRAT es una RAT de Java que tiene acceso remoto, Funciones de keylogging y robo de credenciales y los especialistas lo detectaron por primera vez a mediados de 2020. WSHRAT, que también se conoce con el nombre de Houdini, es una VBS RAT detectada por primera vez en 2013. Ambos tienen capacidades RAT típicas. Para ellos el más interesante es Panda Stealer. Esta nueva familia de malware apareció en abril 2021 y apunta a carteras de criptomonedas. GuLoader descarga y ejecuta varios RAT y Ratty es un RAT de código abierto escrito en Java.

Al final, los investigadores agregaron que, aunque JavaScript es un formato de archivo de malware menos común que los archivos y documentos de Microsoft Office, el software antivirus lo detecta mal. De hecho, analizaron su tasa de detección y obtuvieron los resultados de 11% por motores antivirus, u ocho motores.