los analistas de Symantec compartieron observaciones interesantes.

UNAs descubierto, un grupo cibercriminal chino utilizó herramientas de la NSA un año antes que los piratas informáticos de Corredores de las sombras se filtró en la red.Este grupo chino se traza bajo varios nombres, incluyendo Buckeye, APT3, UPS equipo, Gótico Panda y TG-0110.

Investigadores vinculan su actividad con el Ministerio de Seguridad del Estado de la República Popular China. Buckeye fue notado con ataques cibernéticos en corporaciones como Siemens, Trimble y Moody’s Analytics.

En su grupo de ciberoperaciones usaron varios programas de malware, entre ellos estaba la famosa puerta trasera DoublePulsar.

También los investigadores notaron presencia en el arsenal de Buckeye Bemstour exploit responsable de la entrega de puerta trasera en la computadora de destino.

Vale la pena recordar que DoublePulsar se hizo famoso en abril 2017, justo después de la publicación de las herramientas de la NSA por Shadow Brokers. Esta fuga fue uno de los eventos más importantes en la historia de la ciberseguridad en los últimos años..

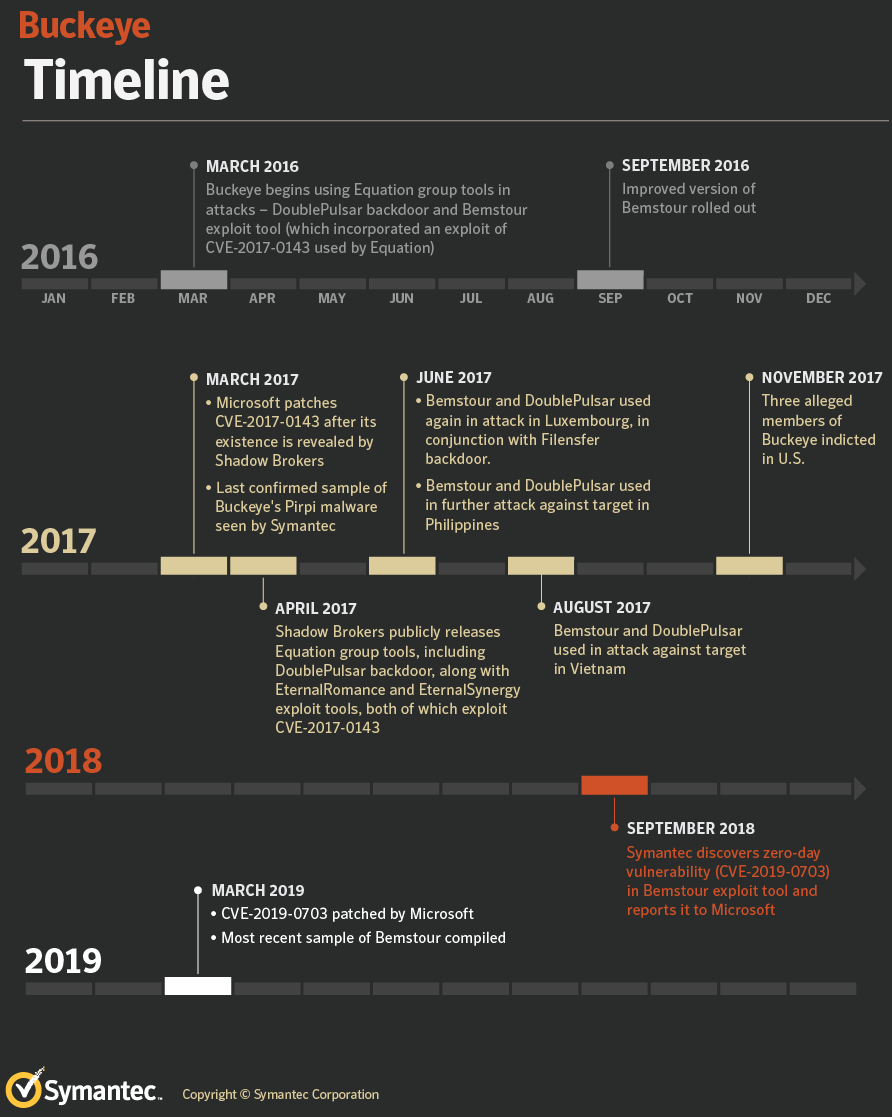

Como dicen los especialistas de Symantec, lograron encontrar evidencia de que Buckeye aplicó DoublePulsar en marzo 2016. Por lo tanto, Es evidente que los hackers chinos utilizaron la herramienta NSA más de un año antes su fuga oficial.

La primera instancia famosa de la aplicación de herramientas de espionaje de la NSA fue en marzo 2016, con el ataque a puntería en Hong Kong. En este ataque, el instrumento del exploit Bemstour fue entregado a las víctimas a través del famoso malware Buckeye (Backdoor.Pirpi). Una hora después, Bemstour fue utilizado contra una institución educativa en Bélgica..

“Las variantes de las herramientas de la NSA utilizadas por Buckeye parecen ser diferentes de las lanzadas por Shadow Brokers, potencialmente indicando que no se originaron de esa fuga”, - informado en Symantec.

Buckeye desapareció a mediados de 2017 y tres presuntos miembros del grupo fueron acusados en los Estados Unidos.. en noviembre 2017. sin embargo, mientras que la actividad que involucra herramientas conocidas de Buckeye cesó a mediados de 2017, la herramienta de explotación Bemstour y la variante DoublePulsar utilizada por Buckeye continuaron utilizándose hasta al menos septiembre 2018 en conjunción con diferentes malware.

Fuente: https://www.symantec.com/blogs