expertos de Trend Micro descubrieron una nueva botnet, atacar a los dispositivos móviles a través de los puertos de depuración abiertos del puente de depuración de Android (ADB), así como el uso de SSH y la lista de known_hosts.

UNAunque ADB está desactivado por defecto en la mayoría de los dispositivos Android, algunos aparatos todavía se venden con ADB habilitado (con mayor frecuencia en Puerto 5555).“Este ataque se aprovecha de la manera puertos ADB abiertos no tienen la autenticación por defecto”, - Informe de expertos de Trend Micro.

Como resultado, los atacantes no autenticados son capaces de conectarse de forma remota a un dispositivo vulnerable y obtener acceso a la consola de comandos ADB, que por lo general se utiliza para instalar y depurar aplicaciones.

Recordando, los expertos han encontrado anteriormente botnets similares Trinidad, Fbot y ADB.Miner, que la funcionalidad ADB también abusado.

Ahora los investigadores de Trend Micro están escribiendo que la nueva botnet móvil ya se ha extendido a 21 países de todo el mundo, pero la mayoría de los usuarios afectados son de Corea del Sur.

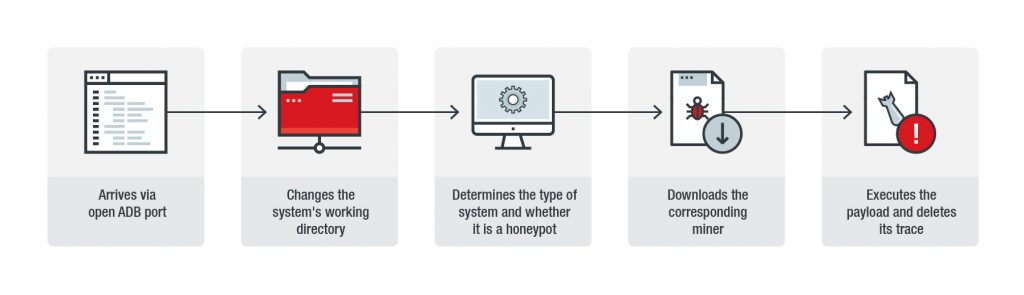

Durante la primera fase del ataque, malware se conecta a dispositivos en los que se dispone de ADB, y cambios directorio de trabajo a datos / local / tmp. Siguiente, malware se verifica si se ha entrado en un ambiente controlado y si los expertos en seguridad están estudiando. Si todo está en orden, descargas de malware de carga útil usando wget o curl.

De carga útil en este caso es uno de los tres mineros, el cual selecciona el malware basado en quién es el fabricante del sistema, que la arquitectura se utiliza en ella, el tipo de procesador y el hardware. Además, con el fin de optimizar la actividad minera, También el malware “bombea” la memoria de la máquina de la víctima, incluyendo hugepages.

Peor, el malware tiene el potencial de un gusano y se propaga a través de SSH. Es decir, cualquier sistema que conecta al sistema a través de SSH primera víctima fue probablemente guarda como un “dispositivo conocido”.

“Al ser un “dispositivo conocido” significa que el sistema puede comunicarse con el otro sistema sin ningún tipo de autenticación más después del intercambio de claves inicial, es decir, cada sistema considera segura. La presencia de un mecanismo de propagación puede significar que este malware puede abusar del proceso ampliamente utilizado de hacer las conexiones SSH”, – reportado en Trend Micro.

Aunque ADB es una característica útil para los administradores y desarrolladores, es importante recordar que un ADB habilitado podría exponer el dispositivo y los conectados a la misma a las amenazas.

Los usuarios también pueden seguir otros mejores prácticas para la defensa contra las actividades y redes de bots criptomoneda-mineras ilícitas, como:

- Control y cambio de ajustes por defecto cuando sea necesario para aumentar la seguridad

- La actualización del firmware del dispositivo y la aplicación de los parches disponibles

- Ser consciente de los métodos atacantes utilizar para difundir este tipo de malware y la adaptación de las defensas contra ellos

Fuente: https://blog.trendmicro.com