Los investigadores de investigación de amenazas tienen Anomali descubierto un nuevo eCh0raix encriptador escrito en Ir. El malware ataca a los dispositivos NAS de QNAP y encripta los archivos de las víctimas.

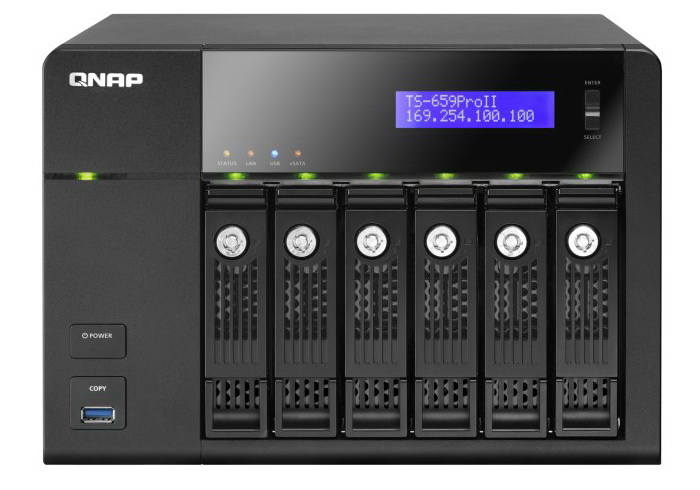

laesafortunadamente, por ahora no hay manera de descifrar los datos sin tener que pagar el rescate a los atacantes.Los expertos señalan que el compromiso de los dispositivos se realiza principalmente por la fuerza bruta credenciales débiles y el uso de las vulnerabilidades conocidas. Asi que, en los foros de la publicación BleepingComputer, los usuarios se quejaron de la piratería QNAP NAS: QNAP TS-251, QNAP TS-451, QNAP TS-459 Pro II y QNAP TS 253B.

Aunque el servidor de control para el criptógrafo se encuentra en Tor, eCh0raix no contiene un cliente Tor. En lugar, operadores de malware crearon una SOCKS5 apoderado, a través del cual ransomware se comunica con el servidor de gestión.

Adicionalmente, autores del malware parecen haber desarrollado una API especial que se puede utilizar para consultar información diversa. Por ejemplo, expertos notaron que ransomware conectado a la URL HTTP://sg3dwqfpnr4sl5hh[.]Cebolla / api / GetAvailKeysByCampId / 10 para obtener la clave pública de cifrado basado en el identificador de campaña (En este caso, número de campaña 10). No está del todo claro si estos identificadores están asociados con las campañas personales de los creadores de virus o de sus socios.

Después de haber penetrado en un dispositivo vulnerables, eCh0raix primero realiza una comprobación de idioma para determinar si el dispositivo pertenece a ciertos países (Bielorrusia, Ucrania o Rusia). Para los dispositivos de estos países, ransomware no cifrará los archivos. Si el ataque continúa, las búsquedas de malware y elimina para los siguientes procesos utilizando el

servicio de la parada% s

o

systemctl dejar de% s

comandos. Dónde “%S” puede ser:

- apache2

- httpd

- nginx

- mysqld

- mysqd

- php-FPM

El ransomware continuación, cifra Microsoft Office y OpenOffice documentos, Los archivos PDF, archivos de texto, archivo, bases de datos, fotos, música, Vídeo, y archivos de imagen. Después de esto, los atacantes exigen un rescate de la víctima en la cantidad de 0.05-0.06 BTC o más.

Los investigadores señalan que la mayoría de los dispositivos NAS de QNAP no tienen una solución antimalware activa, que permite eCh0raix datos libremente cifrar. Peor, incluso si un producto anti-virus está presente en el dispositivo, el malware es poco probable que se detecte: De acuerdo con VirusTotal, hasta ahora sólo tres de los 55 productos de seguridad son capaces de notar el codificador.

Curiosamente, al mismo tiempo con Anomali, el mismo fue el malware descubierto y estudiado por Intezer especialistas, dándole el nombre QNAPCrypt. A pesar de que, en general, Intezer analistas llegaron a las mismas conclusiones que sus colegas, También notaron que cada víctima del criptógrafo recibió la dirección única de una billetera Bitcoin para el envío de un rescate. Además, resultó que QNAPCrypt encripta dispositivos sólo después de que el servidor de administración les ha asignado la dirección de la cartera y la clave pública RSA.

pronto, Intezer investigadores encontraron que la lista de tales carteras fue creado de antemano y es estático (Es decir, el número de carteras se limita), y los atacantes’ infraestructura no realiza ningún tipo de autenticación cuando los nuevos dispositivos están conectados a ella, informar sobre su infección.

Los expertos decidieron tomar ventaja de este matiz y llevaron a cabo un ataque DoS a los operadores de malware. Imitando la infección de casi 1,100 dispositivos, los investigadores han agotado rápidamente el suministro de Bitcoin única carteras intrusos. Como resultado, la campaña maliciosa fue interrumpida temporalmente, debido a que la información sobre los dispositivos infectados es encriptada sólo después de la asignación de la bolsa para el NAS infectada.

Desafortunadamente, los autores de virus, finalmente, hicieron frente a la denegación de ataque de expertos y actualizan el código de sus programas maliciosos, haciendolo parecerse a Linux.Rex. Para contrarrestar el ataque de los especialistas, hackers colocan la clave RSA y la información sobre la cartera estática dentro del archivo ejecutable, que se entrega a los equipos de destino.