Si te gustan las criptomonedas, la siguiente información es definitivamente para ti. Los investigadores de ciberseguridad advierten sobre nuevas cepas de criptor que se dirigen específicamente a las comunidades de criptomonedas en Discord. Dicen que bajo el radar de este malware, comunidades como DeFi, NFT y Crypto fueron vistos recientemente como objetivos. Para aquellos que están un poco lejos de todo esto de las criptomonedas, los NFT significan tokens no fungibles.. Este término significa tokens únicos que otorgan el derecho de propiedad sobre los datos almacenados en la tecnología blockchain.. Hace unos años, toda la industria creció significativamente con un valor estimado de más de $2.5 trillón.

La gente en Discord comenzó a recibir mensajes falsos

Dentro de la industria, la gente usa Discord, plataforma de chat de un grupo, donde puedes unirte a cualquier chat y enviarte mensajes de forma privada. Cripto que esta campaña despliega especialistas llamados Babadeda (un marcador de posición en idioma ruso utilizado por el cripter). Puede eludir fácilmente las soluciones antivirus basadas en firmas.. En campañas recientes, los atacantes utilizaron Babadeda para entregar RAT., ladrones de información e incluso ransomware LockBit.

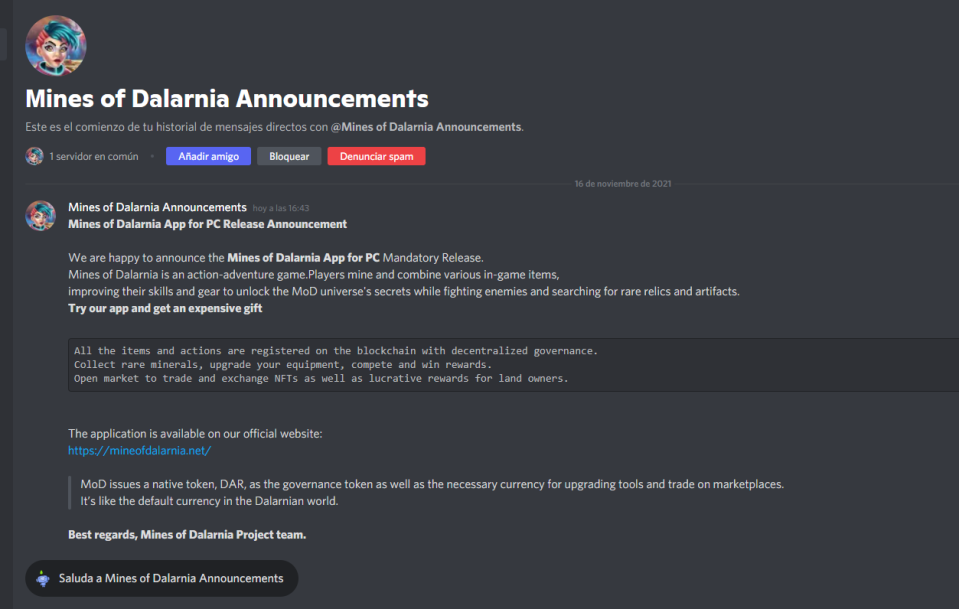

En la campaña, el actor de amenazas creó un Cuenta de bot de Discord en el canal oficial de discordia de la compañía. Enviaron a los usuarios insospechados un mensaje privado invitándolos a descargar una aplicación relacionada que le daría al usuario acceso a nuevas funciones y / o beneficios adicionales.. Mucha gente creía que esos mensajes eran legítimos porque parecía que los había enviado la empresa.. Ese mensaje contenía una URL que dirigiría al usuario a un sitio falso. Todo estaba tan orquestado que un usuario descargaba un instalador malicioso.. ¿Qué verás dentro de él? – software espía, ¿Qué verás dentro de él? – ¿Qué verás dentro de él?.

El actor de amenazas tomó medidas adicionales para que todo pareciera legítimo

El actor tomó medidas extra para que todo pareciera legítimo. Y entre esos están :

Una vez que el usuario descargó el instalador malicioso, comienza la ejecución y copia los archivos comprimidos en una carpeta recién hecha llamada Monitor de estado de la aplicación IIS bastante legítima en una de las siguientes rutas de directorio:

do:\Usuarios \ AppData Local

do:\Usuarios \ AppData Roaming

Unos pequeños detalles técnicos del criptor.

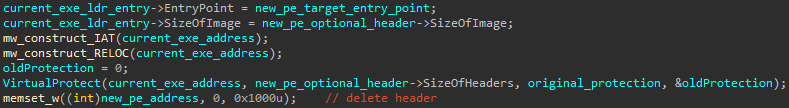

El instalador copia archivos maliciosos junto con otros archivos relacionados con aplicaciones gratuitas o de código abierto. Después de que el cifrador hizo caer los archivos, la ejecución comienza a través del ejecutable principal. En esta etapa, aparecerá un mensaje de error de aplicación falso para que el usuario piense que el programa falló mientras aún se está ejecutando en secreto en segundo plano.. Tras las inspecciones minuciosas del código de la función, los especialistas en ciberseguridad descubrieron que es mucho más largo que el código de carga de la DLL real.. Esto se hizo específicamente para ofuscar sus verdaderas intenciones y dificultar la detección.. En la siguiente etapa, la ejecución tiene lugar dentro de un archivo adicional., normalmente es un archivo PDF o XML. Pero los especialistas en ciberseguridad señalan que también vieron el uso de archivos como PNG., Texto o JavaScript. Luego sigue un conjunto complejo de acciones que es demasiado largo para incluirlo en una publicación..

En conclusión nos quedaremos cortos. La etapa final se encuentra en la fijación de la tabla de direcciones de importación y la tabla de reubicación del PE recién inyectado. Y el malware salta al punto de entrada del PE recién inyectado con los argumentos originales de la línea de comandos..