Atención a todos! Atención a todos. Atención a todos.

Atención a todos?

Atención a todos. Atención a todos. Asegúrese de poner en cuarentena el malware para que no regrese cuando termine de recuperar sus archivos.

Además, los expertos en ciberseguridad aconsejan que si su sistema se vio comprometido a través de la función de escritorio remoto de Windows, debe cambiar de inmediato las contraseñas de todos los usuarios que tienen acceso y verificar las cuentas de usuario locales donde los atacantes podrían haber agregado cuentas adicionales..

El consejo también sería no cambiar los nombres de los archivos de los archivos originales y cifrados.. El descifrador realizará las comparaciones de nombres de archivo para elegir la extensión de archivo correcta que se usó para el cifrado..

La herramienta de desencriptación le pedirá acceso a un par de archivos que debe consistir en un archivo encriptado y el original, una versión sin cifrar del archivo cifrado. Eso es necesario para reconstruir las claves de cifrado para descifrar el resto de sus datos.. El archivo debe estar cerca 20 kb de tamaño o mayor.

Para leer una instrucción sobre cómo usar la herramienta de descifrado, por favor ir al enlace.

¿Qué es el ransomware Diavol??

Detectado por primera vez por especialistas en ciberseguridad en julio 2021 esta familia de ransomware demostró que tiene una funcionalidad de doble extorsión. Esto significa que este malware no solo encripta los archivos, sino que también, como afirman sus creadores, puede exfiltrar los datos..

Araña mago, un grupo de cibercrimen que está detrás Conti y la familia de ransomware Ryuk y también opera la botnet Trickbot, también opera el ransomware Diavol.

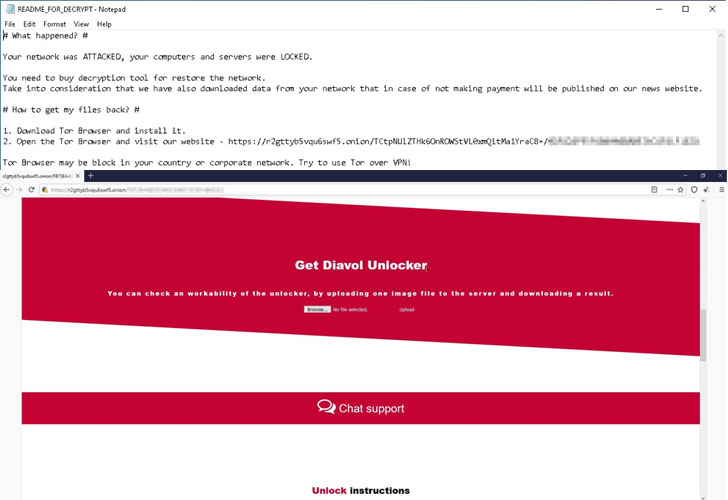

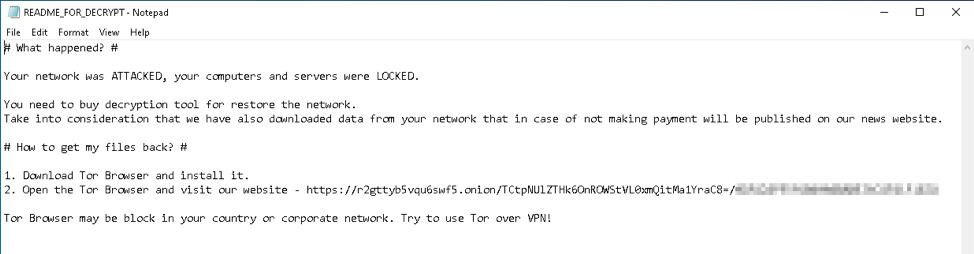

Esta familia de ransomware usa encriptación RSA y se enfoca específicamente en los tipos de archivos enumerados por los operadores. El malware designa cada archivo con la extensión ".lock64" y luego deja caer una nota de rescate con instrucciones.

El ransomware genera para la computadora de cada víctima un identificador único y luego intenta conectarse a un comando y control codificado. (do&do) Servidor.

De acuerdo con la investigación del fbi las demandas de rescate del Diavol ascienden a $500,000 con la menor suma de $10,000.

La pandilla TrickBot opera el ransomware Diavol

La palabra “Demonio” viene del rumano y significa diablo. Los investigadores de ciberseguridad lo vieron junto a Conti ransomware siendo desplegado a principios de junio 2021 en una red en el mismo ataque de ransomware.

Los investigadores analizaron las dos muestras de ransomware. Las similitudes encontradas entre todos incluyeron parámetros de línea de comandos casi idénticos para la misma funcionalidad y el uso de operaciones de E/S asíncronas para la cola de cifrado de archivos.. Pero no hubo suficiente evidencia para vincular formalmente las dos operaciones..

Meses después, investigadores de IBM X-Force también detectaron una fuerte conexión entre TrickBot, Ransomware Anchor y Diavol. Todos son productos desarrollados por TrickBot Gang., también conocido como Wizard Spider.

En Enero 2022 El FBI anunció formalmente que el ransomware Diavol tiene una conexión directa con la pandilla TrickBot compartiendo nuevos indicadores de compromiso que se observaron en ataques anteriores.. Adicionalmente, el FBI no ha confirmado las afirmaciones de que los ciberdelincuentes filtran datos de las víctimas a pesar de las notas de ransomware que amenazan con hacerlo.

El análisis del ransomware Diavol

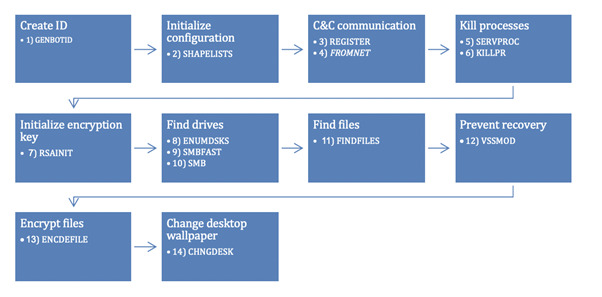

Durante una ejecución en una máquina comprometida, el ransomware extrae el código de las imágenes.’ Sección de recursos de educación física. Luego carga el código desde un búfer con permisos de ejecución..

El código extraído asciende a 14 diferentes rutinas que se ejecutan en el siguiente orden:

- Crea un identificador para la víctima.;

- Inicializa la configuración ;

- Cambia el fondo de escritorio;

- Realiza el cifrado;

- Impide la recuperación al eliminar las instantáneas;

- Encuentra archivos para cifrar;

- Encuentra todas las unidades para cifrar;

- Inicializa la clave de cifrado;

- Detiene servicios y procesos.;

- Registros con la C&servidor C y actualiza la configuración.

Cuando todo está bien hecho, el ransomware Diavol cambia el fondo de cada dispositivo cifrado de Windows a un fondo de pantalla negro con el siguiente mensaje: “Todos los archivos están encriptados! Para obtener más información, consulte README-FOR-DECRYPT.txt”

El ransomware Diavol carece de ofuscación porque no utiliza ningún truco anti desmontaje o empaquetado.. Aunque dificulta el análisis al almacenar las rutinas principales dentro de imágenes de mapa de bits.

Hablando de su procedimiento de cifrado, el ransomware utiliza llamadas de procedimiento asíncrono en modo de usuario (APC) con un algoritmo de cifrado asimétrico.

Eso es lo que distingue a esta familia de ransomware de las demás, ya que otras familias de ransomware usan algoritmos simétricos que aceleran significativamente el proceso de encriptación..

Mitigaciones recomendadas contra el ransomware Diavol

El usuario puede aplicar las siguientes mitigaciones para reducir el riesgo de un ataque de ransomware:

- Centrarse en la concienciación y la formación en ciberseguridad.. Corresponde más a los empleadores proporcionar información a sus empleados sobre las nuevas amenazas emergentes y qué hacer en caso de un ataque.;

- Usar solo redes seguras privadas y evitar las públicas. También puede considerar instalar y usar una VPN;

- Uso de la autenticación multifactor cuando sea posible;

- Deshabilitar hipervínculos en correos electrónicos;

- Instalar y actualizar regularmente un software antivirus en todos los hosts que también permita la detección en tiempo real;

- Instalar actualizaciones tan pronto como se publiquen;

- Copia de seguridad periódica de los datos. Habilite también la protección con contraseña a través de copias de seguridad fuera de línea. Además, asegúrese de que los datos de la copia de seguridad no sean accesibles para modificaciones no autorizadas.;

- Implementar la segmentación de la red y mantener la copia de seguridad fuera de línea de los datos.

Sin saber de dónde podría venir la sorpresa del ransomware, siempre es mejor tener algunas garantías en caso de un ataque real.

Para decir lo último, muchos especialistas en seguridad cibernética dicen que el ecosistema criminal de ransomware crece cada vez más, particularmente con todo moviéndose rápidamente a la existencia digital.. Expresan preocupación sobre si la comunidad de ciberseguridad sigue el ritmo. Decir con certeza es difícil, pero esos artículos del verano pasado y artículos posteriores sobre arrestar a muchos operadores de ransomware mostrar el esfuerzo de la comunidad de ciberseguridad.