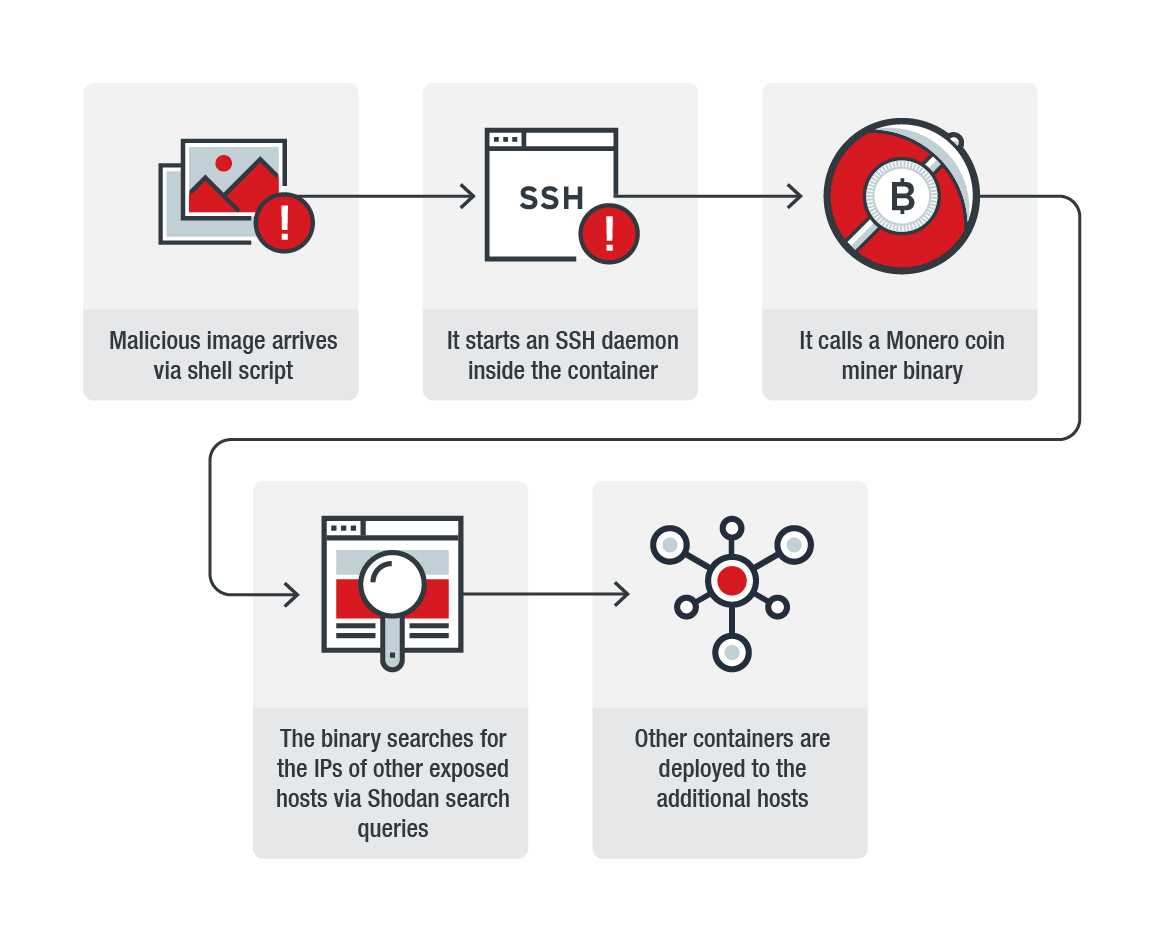

Los atacantes escanear Internet para instalaciones acoplables con APIs abiertos y los utilizan para distribuir imágenes Docker maliciosos infectados por la minería Monero criptomoneda y secuencias de comandos que utilizan Shodan para la búsqueda de nuevas víctimas.

Una nueva campaña fue observado por Trend Micro investigadores después de una imagen maliciosa con un minero de cifrado se cargaron en una de sus instalaciones de trampa.

“Mediante el análisis de los registros y los datos de tráfico que entran y salen de la trampa, aprendimos que el contenedor procedía de un público (y por lo tanto accesible) repositorio ventana acoplable Hub nombrado zoolu2. Tras la comprobación y la descarga de los contenidos del repositorio, se encontró que contenía nueve imágenes compuestas de conchas medida, scripts de Python, Archivos de configuración, así como Shodan y software criptomoneda-minera binarios”, - dijo INTREND Micro.

Según los expertos, los atacantes utilizan una secuencia de comandos para encontrar servidores vulnerables con un puerto abierto de 2375, hackear usando la fuerza bruta, y luego instalar contenedores maliciosos.

Como se ha explicado expertos de la Nube de Alibaba equipo de seguridad, que también registra los ataques, la API remota acoplable configurado incorrectamente puede ser utilizado para el acceso no autorizado a los datos del estibador, robo o alteración de la información importante o la interceptación de control sobre el servidor.

Los atacantes utilizan APIs abiertos para ejecutar comandos en el host acoplable, que les permite administrar contenedores o crear otros nuevos a partir de imágenes desde el repositorio controlado por ellos en el acoplable Hub.

especialistas de Trend Micro lograron realizar un seguimiento de uno de estos repositorios. Usuario con pseudónimo zoolu2 poseído, y el propio repositorio contiene nueve imágenes, incluyendo personalizados de concha conchas, scripts de Python, Archivos de configuración, así como Shodan guiones y la minería criptomoneda software.

“Imágenes maliciosos Docker se distribuyen automáticamente utilizando un script que comprueba” anfitriones para las API a disposición del público “y utiliza comandos Docker (ENVIAR / contenedores / crear) para crear un contenedor malicioso de forma remota. El mismo guión lanza el demonio SSH para la comunicación remota con los atacantes”, - informados especialistas de Trend Micro.

Siguiente, revestimiento de cifrado y el proceso de exploración en marcha al mismo tiempo para buscar nuevos huéspedes vulnerables. Iplist.txt archivo contiene la lista de las víctimas’ direcciones IP que contiene comprobar si hay duplicados y luego se envían a los atacantes en C&servidor de C.

Aunque el equipo estibador ya ha eliminado el repositorio “maliciosa”, los expertos dicen que hay otras cuentas similares en el cubo del estibador, y si se eliminan, los atacantes se están cambiando a los nuevos.

Fuentes: https://blog.trendmicro.com, https://www.alibabacloud.com/blog