Los virus informáticos no se pueden describir con varias palabras. Hay decenas de tipos y subtipos de ellos., y cada uno tiene muchas características únicas. Describirlos todos puede llevar horas o incluso días. – pero traté de hacer una breve comprensión de cada tipo. Esta información será útil para todo aquel que tenga una computadora y la use todos los días..

Pero primero, déjame responder una sola pregunta. Qué es un virus de computadora? Un virus informático es un término genérico para software malicioso.. sin embargo, tal definición no es 100% correcto. Software malicioso, o malware, es una clase de programas diseñados para ganar dinero con sus víctimas o simplemente para hacer daño a los usuarios que tienen uno. Y originalmente, los virus eran solo malware – y no es un término común. Puede leer más información general en un artículo separado., pero revisaremos solo los tipos de virus informáticos allí.

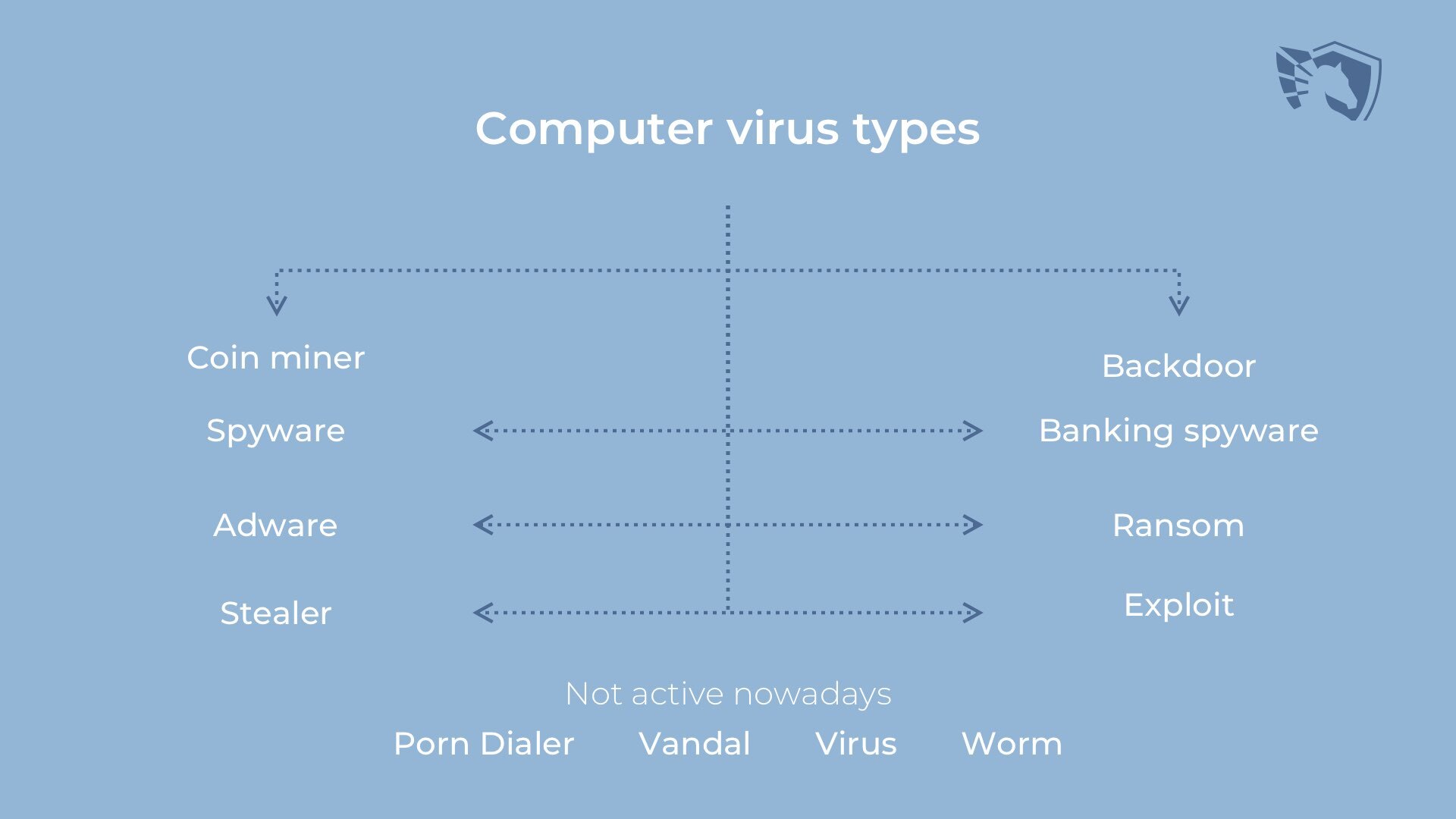

¿Cuántos tipos de virus informáticos existen??

Es difícil dar una respuesta correcta.. Muchos virus informáticos diferentes aparecen cada día, y una cierta cantidad se vuelve inactiva. Incluso si miramos a los más activos, Lucharemos por contarlos todos sin perder algo. Asi que, manipulemos el círculo y veamos solo los tipos generales – todavía hay más de 10 de ellos.

Virus de puerta trasera: silencioso y astuto

Es un virus informático que le permite al estafador acceder a su computadora sin su permiso.. Este software se suele utilizar para crear botnets. – red informática zombi que hace lo que quieren los ladrones. Inflar las encuestas en los sitios web, Ataques DDoS, correo no deseado – todas estas cosas no son agradables. A veces, Las puertas traseras se utilizan como una combinación de programa de descarga y software espía..

Breve referencia sobre botnets

El término “botnet” se utiliza para referirse a una gran colección de dispositivos conectados a Internet – principalmente PC. Puedes llamarlos minions porque estas computadoras son muy fáciles de usar.. Realizan las tareas de otras computadoras.. Los enrutadores y televisores conectados a Internet son igual de fáciles. Pero algo fácil de olvidar es que los bots suelen estar infectados con software malicioso para garantizar la distribución continua de nuevo malware.. Puede utilizar una botnet para enviar correos electrónicos no deseados, realizar ataques DDoS, y sesiones de inicio de sesión falsas. Es posible acceder a otros dispositivos o controlar su actividad.. sin embargo, Todo esto es muy caro y peligroso y, a menudo, requiere mucha mano de obra humana..

Software de descarga: mitosis en el mundo de los virus informáticos.

Los descargadores hacen exactamente lo que se supone que su nombre. El software se utiliza a menudo para descargar otros virus o para manipular su uso de Internet.. Si ve un mensaje o pancarta en su navegador, podría ser un programa malicioso de descarga que intenta obtener una conexión desde su computadora y realizar una operación maliciosa.. Los virus de descarga debilitan su sistema al detener las herramientas de seguridad y modificar el registro y la configuración de red..

Tener el software malicioso de descarga en su computadora significa tener la oportunidad de obtener cualquier malware en su computadora – incluidos ransomware o virus de vandalismo.

software espía. Tus datos no son solo tuyos

El software espía es un virus informático que te espía a ti y a tu sistema. Generalmente recopila datos personales como contactos., cámaras, y micrófonos y realiza un seguimiento de sus actividades en línea. El propósito del software espía es infectar su computadora y ganar dinero vendiendo sus datos – incluso los más sensibles. Los ladrones no tienen moralidad, para que ni siquiera piensen en posibles consecuencias para ti.

El software espía suele proporcionar la información completa sobre la computadora infectada al estafador que la controla.. Recopila incluso las configuraciones de su PC – que la información puede ser valiosa, también. En absoluto, el software espía parece malware para ataques masivos – pero también se usa precisamente contra ciertas personas. Software espía de Pegasus es un ejemplo perfecto de uno.

ladrón: hermano del spyware

ladrones a veces se clasifican como un subtipo de software espía. Desde cierto punto de vista, no tienen muchas diferencias con el spyware, pero profundizar en sus acciones apunta a distinciones significativas. Si bien el software espía recopila toda la información posible sobre su sistema y usted personalmente, el ladrón apunta a las contraseñas, registros de conversación, o incluso archivos. Los ladrones suelen ser invitados en ciberataques a corporaciones – facilitan la piratería de la red y permiten a los ciberdelincuentes obtener los archivos más valiosos.

Malware de keylogger – mantén tus dedos en el teclado

Keylogger es un tipo de software espía que escucha sus pulsaciones de teclas y proporciona información interesante sobre su actividad en Internet al ciberdelincuente.. Es sencillo: no infecta su computadora con virus, sino que permanece en silencio en su computadora hasta que lo necesita para monitorear una actividad específica. Por ejemplo, registra todas las letras escritas en tu teclado y las envía a un servidor de ciberdelincuentes para instalar el malware en tu ordenador.

adware – mira esta pancarta!

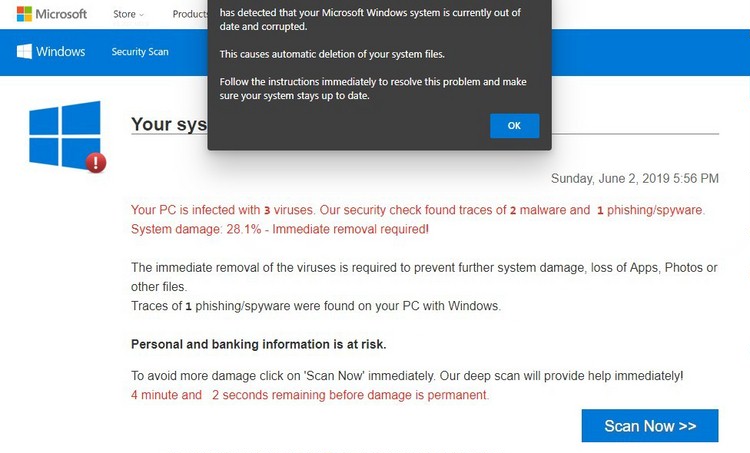

Los programas publicitarios son un tipo de programas que contienen anuncios., cookies de rastreo, o enlaces a anuncios en línea. Este programa generalmente se descarga a través de un enlace en los correos electrónicos o haciendo clic en una ventana emergente. generalmente, Los programas de adware no tienen un efecto muy significativo en el rendimiento de su computadora o en su privacidad.. sin embargo, hay ocasiones en las que su efecto en su computadora es más severo, por ejemplo, cuando tu navegador falla, aparece una ventana emergente con un anuncio en su pantalla, o ralentizan su navegador y disminuyen la duración de la batería.

secuestradores de navegador

Estos virus son hermanos de armas con adware. Los secuestradores de navegador son programas maliciosos que alteran completamente la configuración de su navegador para espiarlo y mostrarle anuncios.. para hacerlo, los secuestradores generalmente cambian la configuración de su navegador o lo infectan con virus. Otro síntoma típico de la actividad del secuestrador del navegador son las redirecciones de consultas de búsqueda. – en lugar de Google, Verás los resultados de la búsqueda en Bing., yahoo, o incluso Mail.ru.

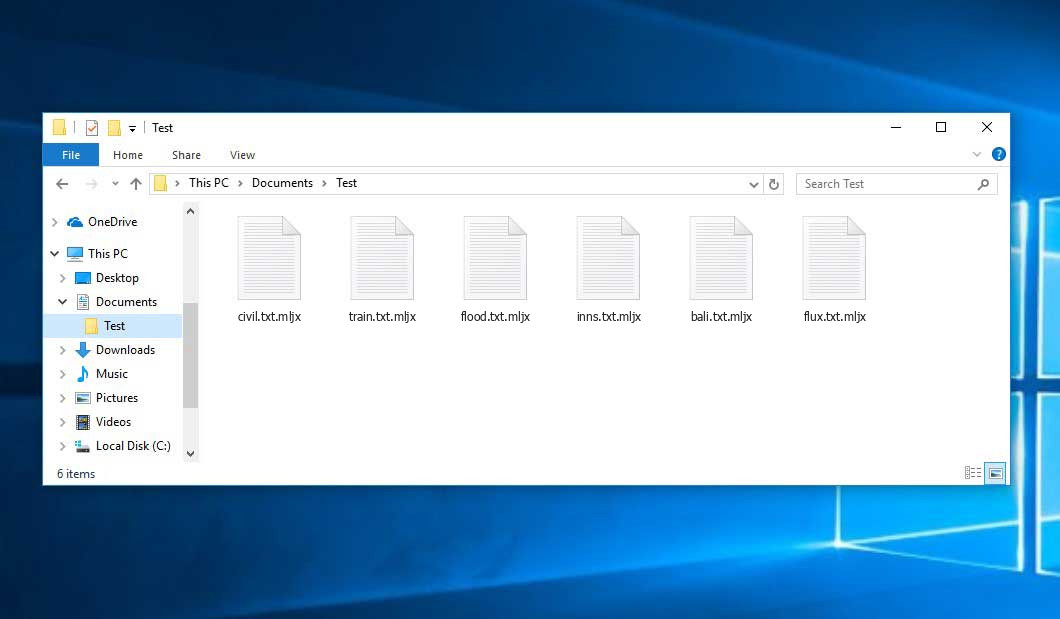

ransomware – el virus informático más peligroso

El ransomware es un virus informático que cifra sus archivos personales y le pide que pagar un rescate por su descifrado. Estos virus no solo hacen que sus archivos sean inaccesibles, sino que también pueden hacer que sus archivos sean permanentemente inaccesibles.. Debido a la extrema dureza de la clave de cifrado de algunos de los ejemplos de ransomware, no hay manera de descifrar los archivos. En este caso, no tiene más remedio que mantener sus archivos cifrados. Pagar el rescate siempre es una mala idea.

Hoy en día, ransomware es la mayor preocupación de las empresas. Se utiliza para ataques corporativos a gran escala., pero algunas familias de ransomware apuntan a individuos. Mas que 50,000 Los ataques de ransomware ocurrieron a diario en 2017.

Explotación de virus. Convierta su sistema por delante del queso

Exploit malware es una pequeña cosa maliciosa que aparece en su computadora con un único objetivo final. – inyectar otro malware. Por lo general, contiene alguna funcionalidad de un virus de descarga, pero hace cosas completamente diferentes en su sistema.. Busca brechas de seguridad en el software que tiene en su disco.. Cuando encuentra uno, se lo informa a los ladrones. entonces, los ladrones preparan el malware que explota estas infracciones para infectar la red informática. Sí, generalmente se usa en ataques a corporaciones.

Que es un exploit?

Un exploit es un pequeña parte de un software programa que se vuelve explotable o "liberado". Un exploit te permite modificar el comportamiento del programa.. Cuando usas el programa, le ofrece ciertas claves de acceso para configurar configuraciones o mostrar diferentes características. Los programas de explotación ofrecen una forma de piratear el programa y obtener acceso completo a su contenido.. sin embargo, los programas de explotación no pueden robar datos, solo configuran claves de acceso.

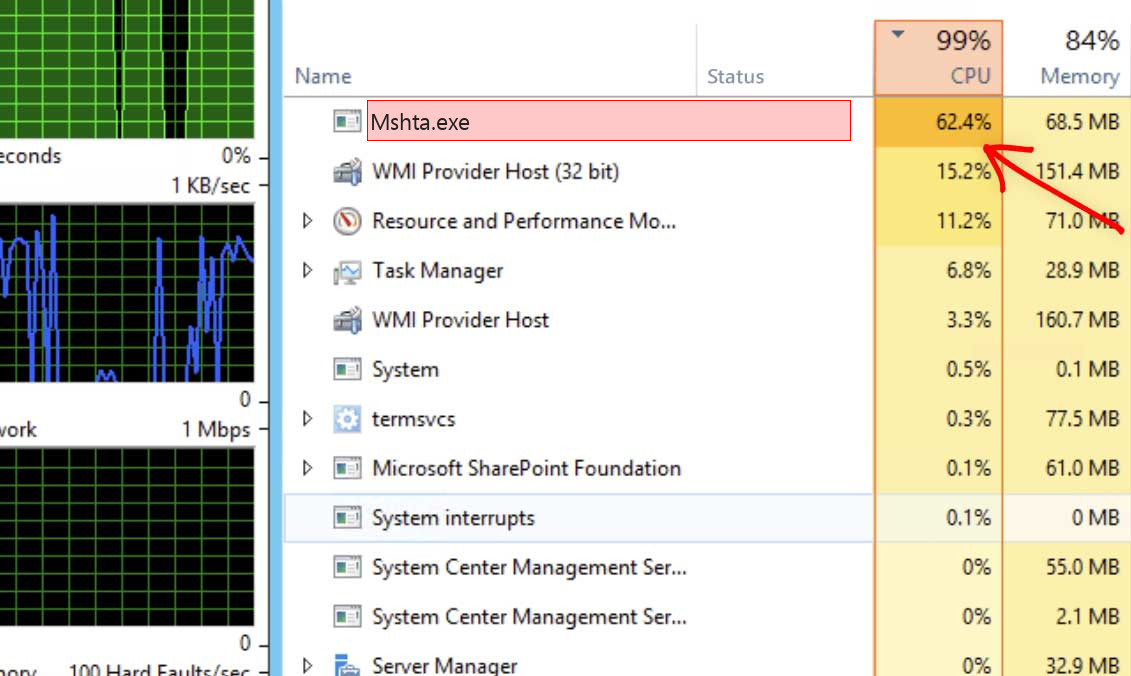

Malware de minería de monedas

El virus Coin Miner extrae criptomonedas utilizando su hardware, en particular, Monero y DarkCoin. Los virus mineros de monedas comprometen la tarjeta gráfica de su computadora para mejorar la velocidad de los algoritmos de minería. No hay monedas conocidas que los mineros de monedas extraigan.. El problema con el uso de mineros de monedas es que son muy lentos, a veces usan hasta 80% por ciento de los recursos de su computadora, y también corre el riesgo de sobrecalentarse.

Cómo prevenir la inyección de virus informáticos?

Para evitar infectarse con este tipo de virus. – es importante tener el último sistema de seguridad en su computadora y tener cuidado con su configuración de privacidad en las redes sociales. Siempre debe estar atento y verificar si hay nuevos ataques de malware en su computadora. también, si está usando una red WiFi pública, use una confiable y segura. Por ejemplo, si vas a Starbucks, use una biblioteca pública, en lugar de esperar una conexión gratuita, o use una red privada virtual.

Protegerse de los virus no es un trabajo fácil. Pero vale la pena. Tomar las medidas adecuadas y saber cómo evitar ser víctima de un virus es la mejor manera de protegerse de todos estos virus destructivos.. Y el sistema de seguridad, exactamente – un buen programa anti-malware – debe estar por delante de todo lo que hace para que su sistema sea seguro.