Ein neuer, sehr schädlich Kryptowährung miner Virus wurde von Sicherheits Wissenschaftler identifiziert. die Malware, namens Z-enemy.exe kann Zielopfer mit einer Reihe von Methoden kontaminieren. Das Wesen hinter dem Z-enemy.exe Bergmann ist zu Kryptowährung miner Aktivitäten auf den Rechnern der Opfer zu erhalten, um Monero Symbole auf Ziele Kosten zu nutzen. The end result of this miner is the raised electrical energy costs and if you leave it for longer amount of times Z-enemy.exe may even harm your computer systems components.

Z-enemy.exe: Verteilungsmethoden

Das Z-enemy.exe Malware nutzt 2 popular methods which are used to contaminate computer system targets:

- Payload Lieferung durch Vor-Infektionen. If an older Z-enemy.exe malware is deployed on the victim systems it can instantly update itself or download a more recent variation. This is possible using the built-in upgrade command which gets the release. Dies erfolgt durch Herstellen einer Verbindung zu einem bestimmten vordefinierten, von Hackern kontrollierten Server, der den Malware-Code bereitstellt. The downloaded infection will certainly get the name of a Windows solution as well as be put in the “%System% temp” Bereich. Vital buildings as well as operating system setup documents are altered in order to allow a persistent and quiet infection.

- Software Ausnutzen von Sicherheitslücken. The most recent version of the Z-enemy.exe malware have been found to be caused by the some ventures, allgemein verstanden wird, die in den Ransomware Streiks genutzt wird. Die Infektionen werden durchgeführt, durch offene Lösungen Targeting den TCP-Port. Die Angriffe sind von einem Hacker-gesteuerte Struktur automatisiert, die sucht, wenn der Port offen ist,. Wenn diese Bedingung erfüllt ist, wird die Lösung überprüft und Informationen dazu abgerufen, including any version and configuration data. Exploits and prominent username as well as password combinations might be done. When the make use of is activated versus the at risk code the miner will be released in addition to the backdoor. Dies wird sicherlich die eine Doppelinfektion.

Aside from these approaches various other techniques can be made use of too. Miners can be distributed by phishing emails that are sent in bulk in a SPAM-like way and depend upon social design tricks in order to confuse the targets right into thinking that they have received a message from a reputable solution or firm. The infection files can be either straight connected or inserted in the body components in multimedia content or message links.

The wrongdoers can additionally develop harmful touchdown pages that can pose vendor download web pages, software program download portals and also various other frequently accessed locations. When they use similar seeming domain names to legitimate addresses and security certificates the users might be pushed into engaging with them. In einigen Fällen einfach öffnen sie die Bergmann-Infektion auslösen können.

An additional technique would certainly be to make use of haul providers that can be spread out using the above-mentioned techniques or through documents sharing networks, BitTorrent gehört zu den auffälligsten. It is regularly utilized to disperse both legitimate software application and files and also pirate content. 2 der prominentesten Streckenanbieter sind die folgenden:

Various other approaches that can be thought about by the crooks include using browser hijackers -dangerous plugins which are made suitable with one of the most preferred web browsers. They are uploaded to the appropriate repositories with phony individual testimonials and also programmer qualifications. In den meisten Fällen können die Zusammenfassungen von Screenshots aus, video clips and also fancy summaries encouraging fantastic function enhancements and also efficiency optimizations. Nevertheless upon installment the behavior of the impacted internet browsers will certainly transform- customers will certainly discover that they will be redirected to a hacker-controlled touchdown page and their setups could be altered – die Standard-Webseite, Internet-Suchmaschine und auch neue Registerkarten Webseite.

Z-enemy.exe: Analyse

The Z-enemy.exe malware is a traditional case of a cryptocurrency miner which depending upon its setup can create a wide variety of dangerous actions. Its major goal is to do complex mathematical jobs that will certainly benefit from the offered system sources: Zentralprozessor, GPU, Speicher- und auch Festplattenspeicher. The means they function is by connecting to an unique server called mining pool where the required code is downloaded. Sobald bei den Arbeitsplätzen heruntergeladen wird, wird es sofort gestartet werden, Sobald möglich, können zahlreiche Instanzen ausgeführt werden. When a given job is finished another one will be downloaded and install in its location and also the loop will certainly continue up until the computer is powered off, oder ein ähnlicher Anlass ist die Infektion erfolgt losgeworden. Kryptowährung wird sicherlich zu den kriminellen Controller belohnt (Hacker-Gruppe oder ein einsames cyber) direkt an ihren Geldbeutel.

An unsafe quality of this group of malware is that examples similar to this one can take all system sources and virtually make the victim computer pointless till the hazard has actually been completely removed. A lot of them include a consistent setup which makes them truly tough to remove. Diese Befehle werden Anpassungen vornehmen Optionen zu booten, setup files and Windows Registry values that will make the Z-enemy.exe malware beginning instantly once the computer system is powered on. Accessibility to recovery menus and also choices may be obstructed which renders lots of manual elimination overviews virtually useless.

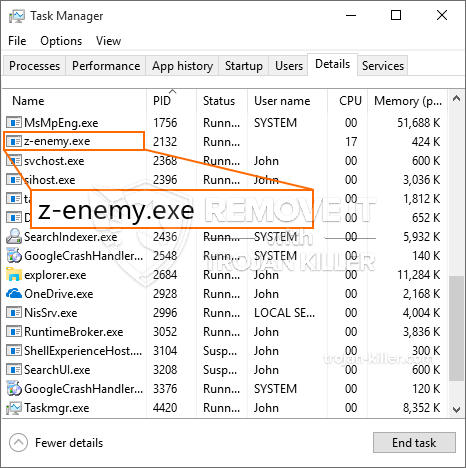

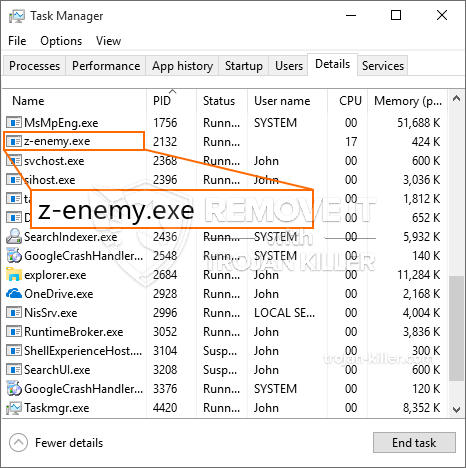

Diese besondere Infektion wird sicherlich Anordnung eine Windows-Lösung für sich, adhering to the conducted safety analysis ther complying with actions have been observed:

During the miner operations the associated malware can connect to currently running Windows solutions and also third-party installed applications. Auf diese Weise bemerken die Systemadministratoren möglicherweise nicht, dass die Quelllast von einem separaten Prozess stammt.

| Name | Z-enemy.exe |

|---|---|

| Kategorie | Trojan |

| Unterkategorie | Kryptowährung Miner |

| Gefahren | Hohe CPU-Auslastung, Internet Geschwindigkeitsreduzierung, PC stürzt ab und gefriert und etc. |

| Hauptzweck | Um Geld für Cyber-Kriminelle zu machen |

| Verteilung | Torrents, Gratis Spiele, Cracked Apps, Email, fragwürdige Websites, Abenteuer |

| Entfernung | Installieren GridinSoft Anti-Malware Durch eine Upgrade-Check-Komponente kann die Malware Z-enemy.exe regelmäßig überwachen, ob eine neue Version des Risikos gestartet wird, und sie auch sofort anwenden |

Diese Art von Malware-Infektionen sind besonders zuverlässig bei der Ausführung innovativer Befehle, wenn sie so eingerichtet sind. They are based on a modular structure permitting the criminal controllers to coordinate all sort of hazardous behavior. Unter den prominenten Fällen ist die Änderung der Windows-Registrierung – adjustments strings connected by the operating system can cause serious performance interruptions and also the lack of ability to gain access to Windows services. Unter Berufung auf den Umfang der Änderungen kann zusätzlich der Computer völlig unbrauchbar machen. On the other hand adjustment of Registry worths coming from any type of third-party set up applications can undermine them. Some applications may stop working to launch entirely while others can suddenly stop working.

This particular miner in its current version is focused on mining the Monero cryptocurrency including a customized variation of XMRig CPU mining engine. If the campaigns prove successful then future versions of the Z-enemy.exe can be introduced in the future. Da die Malware nutzt Software-Schwachstellen Ziel-Hosts verunreinigen, es kann Bestandteil einer gefährlichen Koinfektion mit Ransomware und Trojaner sein.

Dieser bestimmte Miner in seiner jetzigen Variante konzentriert sich auf das Extrahieren der Monero-Kryptowährung, einschließlich einer modifizierten Version der XMRig-CPU-Mining-Engine, because you take the chance of not only a large electrical power costs if it is working on your PC, yet the miner may likewise perform various other unwanted activities on it and also even damage your PC completely.

Z-enemy.exe

SCHRITT 1. Zuerst, Sie müssen GridinSoft Anti-Malware herunterladen und installieren.

SCHRITT 2. Dann sollten Sie wählen “Schneller Scan” oder “Kompletter Suchlauf”.

SCHRITT 3. Führen Sie Ihren Computer scannen

SCHRITT 4. Nachdem der Scan abgeschlossen, Sie müssen klicken Sie auf “Sich bewerben” Z-enemy.exe

SCHRITT 5. Z-enemy.exe!

Video Guide: Z-enemy.exe

Wie Sie Ihren PC vor einer reinfected mit verhindern “Z-enemy.exe” in der Zukunft.

Eine leistungsstarke Antivirus-Lösung, und Block dateilosen Malware erkennen kann, ist, was Sie brauchen! Herkömmliche Lösungen erkennen Malware auf Basis von Virendefinitionen, und daher können sie oft nicht erkennen, “Z-enemy.exe”. GridinSoft Anti-Malware bietet Schutz gegen alle Arten von Malware, einschließlich dateilosen Malware wie “Z-enemy.exe”. GridinSoft Anti-Malware bietet Cloud-basierten Verhaltensanalysators alle unbekannten Dateien einschließlich Zero-Day-Malware zu blockieren. Eine solche Technologie kann erkennen und vollständig entfernen “Z-enemy.exe”.