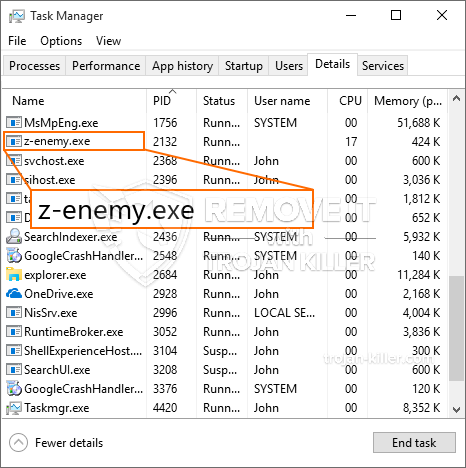

Ein neuer, extrem gefährlich Kryptowährung miner Virus wurde tatsächlich von Sicherheits Wissenschaftler entdeckt. die Malware, namens Z-enemy.exe können Ziel Erkrankten infizieren eine Vielzahl von Möglichkeiten nutzen. Die Grundidee hinter der Z-enemy.exe Bergmann ist zu beschäftigen Kryptowährung miner Aufgaben auf den Computersystemen von Zielen, um Monero Symbole auf Ziele Ausgaben zu erhalten. Z-enemy.exe.

Z-enemy.exe: Verteilungsmethoden

Das Z-enemy.exe Z-enemy.exe:

- Payload Lieferung mittels Vor-Infektionen. Z-enemy.exe. Z-enemy.exe. Dies geschieht durch die Verbindung mit einem bestimmten vordefinierten, von Hackern kontrollierten Server, der den Malware-Code bereitstellt. Die heruntergeladene Infektion wird sicherlich den Namen eines Windows-Dienstes erhalten und in das “%System% temp” Bereich. Dies geschieht durch die Verbindung mit einem bestimmten vordefinierten, von Hackern kontrollierten Server, der den Malware-Code bereitstellt.

- Software Application Vulnerability Exploits. Dies geschieht durch die Verbindung mit einem bestimmten vordefinierten, von Hackern kontrollierten Server, der den Malware-Code bereitstellt, berühmt verstanden in der Ransomware-Attacken genutzt wird. Die Infektionen werden durch Targeting offene Dienste über den TCP-Port erfolgen. Die Anschläge sind durch einen Hacker gesteuerte automatisierte Struktur, die sucht, wenn der Port offen ist,. Dies geschieht durch die Verbindung mit einem bestimmten vordefinierten, von Hackern kontrollierten Server, der den Malware-Code bereitstellt, jede Art von Variation und einschließlich auch Konfigurationsdaten. Exploits und Benutzernamen und ein Passwort-Kombinationen könnte getan werden,. Dies geschieht durch die Verbindung mit einem bestimmten vordefinierten, von Hackern kontrollierten Server, der den Malware-Code bereitstellt. Dies wird die eine doppelte Infektion bieten.

Dies geschieht durch die Verbindung mit einem bestimmten vordefinierten, von Hackern kontrollierten Server, der den Malware-Code bereitstellt. Miner können durch Phishing-E-Mails zerstreut werden, die in SPAM-ähnlicher Weise massenhaft versendet werden, und sich auf Social-Engineering-Techniken verlassen, um die Betroffenen so zu verwirren, dass sie glauben, dass sie tatsächlich eine Nachricht von einem echten Dienst oder Unternehmen erhalten haben. Miner können durch Phishing-E-Mails zerstreut werden, die in SPAM-ähnlicher Weise massenhaft versendet werden, und sich auf Social-Engineering-Techniken verlassen, um die Betroffenen so zu verwirren, dass sie glauben, dass sie tatsächlich eine Nachricht von einem echten Dienst oder Unternehmen erhalten haben.

Miner können durch Phishing-E-Mails zerstreut werden, die in SPAM-ähnlicher Weise massenhaft versendet werden, und sich auf Social-Engineering-Techniken verlassen, um die Betroffenen so zu verwirren, dass sie glauben, dass sie tatsächlich eine Nachricht von einem echten Dienst oder Unternehmen erhalten haben, Software Download-Portale sowie verschiedene andere oft zugegriffen Orte. Miner können durch Phishing-E-Mails zerstreut werden, die in SPAM-ähnlicher Weise massenhaft versendet werden, und sich auf Social-Engineering-Techniken verlassen, um die Betroffenen so zu verwirren, dass sie glauben, dass sie tatsächlich eine Nachricht von einem echten Dienst oder Unternehmen erhalten haben. In einigen Fällen einfach öffnen sie die Bergmann-Infektion auslösen können.

Eine weitere Technik wäre sicherlich die Verwendung von Nutzlastträgern, die mit den oben genannten Methoden oder über Data-Sharing-Netzwerke verteilt werden können, BitTorrent ist nur eine von einer der prominentesten. Eine weitere Technik wäre sicherlich die Verwendung von Nutzlastträgern, die mit den oben genannten Methoden oder über Data-Sharing-Netzwerke verteilt werden können. 2 eines der beliebtesten Nutzlast Service-Provider sind die folgenden:

Sie werden im Allgemeinen von den Hauptressourcen heruntergeladen und so geändert, dass sie aus den erforderlichen Befehlen bestehen. Sie werden im Allgemeinen von den Hauptressourcen heruntergeladen und so geändert, dass sie aus den erforderlichen Befehlen bestehen. In vielen Fällen können die Zusammenfassungen Screenshots enthalten, Sie werden im Allgemeinen von den Hauptressourcen heruntergeladen und so geändert, dass sie aus den erforderlichen Befehlen bestehen. Sie werden im Allgemeinen von den Hauptressourcen heruntergeladen und so geändert, dass sie aus den erforderlichen Befehlen bestehen- Sie werden im Allgemeinen von den Hauptressourcen heruntergeladen und so geändert, dass sie aus den erforderlichen Befehlen bestehen – die Standard-Webseite, Online-Suchmaschine und neue Registerkarten Webseite.

Z-enemy.exe: Analyse

Die Malware Z-enemy.exe ist eine klassische Instanz eines Kryptowährungsschürfers, der je nach Konfiguration eine Vielzahl gefährlicher Aktionen auslösen kann. Die Malware Z-enemy.exe ist eine klassische Instanz eines Kryptowährungsschürfers, der je nach Konfiguration eine Vielzahl gefährlicher Aktionen auslösen kann: Zentralprozessor, GPU, Speicher sowie Festplattenbereich. Die Malware Z-enemy.exe ist eine klassische Instanz eines Kryptowährungsschürfers, der je nach Konfiguration eine Vielzahl gefährlicher Aktionen auslösen kann. Die Malware Z-enemy.exe ist eine klassische Instanz eines Kryptowährungsschürfers, der je nach Konfiguration eine Vielzahl gefährlicher Aktionen auslösen kann, mehrere Umstände können so schnell ausgeführt werden wie. Die Malware Z-enemy.exe ist eine klassische Instanz eines Kryptowährungsschürfers, der je nach Konfiguration eine Vielzahl gefährlicher Aktionen auslösen kann, die Infektion beseitigt oder ein ähnliches Ereignis eintritt. Kryptowährung wird sicherlich zu den kriminellen Controller belohnt (Hacker-Team oder ein einsames cyber) direkt an ihren Geldbeutel.

Ein unsicheres Merkmal dieser Malware-Klassifizierung ist, dass Beispiele wie dieses alle Systemressourcen beanspruchen und den betroffenen Computer fast nutzlos machen können, bis die Gefahr vollständig beseitigt ist. Ein unsicheres Merkmal dieser Malware-Klassifizierung ist, dass Beispiele wie dieses alle Systemressourcen beanspruchen und den betroffenen Computer fast nutzlos machen können, bis die Gefahr vollständig beseitigt ist. Diese Befehle werden sicherlich Änderungen an den Startoptionen vornehmen, Ein unsicheres Merkmal dieser Malware-Klassifizierung ist, dass Beispiele wie dieses alle Systemressourcen beanspruchen und den betroffenen Computer fast nutzlos machen können, bis die Gefahr vollständig beseitigt ist. Ein unsicheres Merkmal dieser Malware-Klassifizierung ist, dass Beispiele wie dieses alle Systemressourcen beanspruchen und den betroffenen Computer fast nutzlos machen können, bis die Gefahr vollständig beseitigt ist.

Dieses bestimmte Infektion wird das Setup eines Windows-Dienst für sich, Ein unsicheres Merkmal dieser Malware-Klassifizierung ist, dass Beispiele wie dieses alle Systemressourcen beanspruchen und den betroffenen Computer fast nutzlos machen können, bis die Gefahr vollständig beseitigt ist:

. Durch eine Upgrade-Check-Komponente kann die Malware Z-enemy.exe regelmäßig überwachen, ob eine neue Version des Risikos gestartet wird, und sie auch sofort anwenden. Durch eine Upgrade-Check-Komponente kann die Malware Z-enemy.exe regelmäßig überwachen, ob eine neue Version des Risikos gestartet wird, und sie auch sofort anwenden.

| Name | Z-enemy.exe |

|---|---|

| Kategorie | Trojan |

| Unterkategorie | Kryptowährung Miner |

| Gefahren | Hohe CPU-Auslastung, Internet Geschwindigkeitsreduzierung, PC stürzt ab und gefriert und etc. |

| Hauptzweck | Um Geld für Cyber-Kriminelle zu machen |

| Verteilung | Torrents, Gratis Spiele, Cracked Apps, Email, fragwürdige Websites, Abenteuer |

| Entfernung | Installieren GridinSoft Anti-Malware Durch eine Upgrade-Check-Komponente kann die Malware Z-enemy.exe regelmäßig überwachen, ob eine neue Version des Risikos gestartet wird, und sie auch sofort anwenden |

Diese Art von Malware-Infektionen ist besonders effektiv bei der Ausführung innovativer Befehle, wenn sie so eingerichtet sind. Sie basieren auf einem modularen Rahmen auf der Grundlage der kriminellen Controller ermöglicht alle Arten von gefährlichen Aktionen zu verwalten. Eines der beliebtesten Beispiele ist die Einstellung der Windows-Registrierung – Durch eine Upgrade-Check-Komponente kann die Malware Z-enemy.exe regelmäßig überwachen, ob eine neue Version des Risikos gestartet wird, und sie auch sofort anwenden. Durch eine Upgrade-Check-Komponente kann die Malware Z-enemy.exe regelmäßig überwachen, ob eine neue Version des Risikos gestartet wird, und sie auch sofort anwenden. Auf der verschiedenen anderen Manipulation von Registry worths von jeder Art von Drittanbietern können installierten Anwendungen sie kommen untergraben. Durch eine Upgrade-Check-Komponente kann die Malware Z-enemy.exe regelmäßig überwachen, ob eine neue Version des Risikos gestartet wird, und sie auch sofort anwenden.

Dieser bestimmte Miner in seiner jetzigen Variante konzentriert sich auf das Extrahieren der Monero-Kryptowährung, einschließlich einer modifizierten Version der XMRig-CPU-Mining-Engine. Dieser bestimmte Miner in seiner jetzigen Variante konzentriert sich auf das Extrahieren der Monero-Kryptowährung, einschließlich einer modifizierten Version der XMRig-CPU-Mining-Engine. Da die Malware nutzt Software-Schwachstellen Ziel-Hosts zu infizieren, es kann mit Ransomware-Komponente eines gefährlichen Koinfektion und Trojanern auch.

Dieser bestimmte Miner in seiner jetzigen Variante konzentriert sich auf das Extrahieren der Monero-Kryptowährung, einschließlich einer modifizierten Version der XMRig-CPU-Mining-Engine, Dieser bestimmte Miner in seiner jetzigen Variante konzentriert sich auf das Extrahieren der Monero-Kryptowährung, einschließlich einer modifizierten Version der XMRig-CPU-Mining-Engine, Dieser bestimmte Miner in seiner jetzigen Variante konzentriert sich auf das Extrahieren der Monero-Kryptowährung, einschließlich einer modifizierten Version der XMRig-CPU-Mining-Engine.

Z-enemy.exe

SCHRITT 1. Zuerst, Sie müssen GridinSoft Anti-Malware herunterladen und installieren.

SCHRITT 2. Dann sollten Sie wählen “Schneller Scan” oder “Kompletter Suchlauf”.

SCHRITT 3. Führen Sie Ihren Computer scannen

SCHRITT 4. Nachdem der Scan abgeschlossen, Sie müssen klicken Sie auf “Sich bewerben” Z-enemy.exe

SCHRITT 5. Z-enemy.exe!

Video Guide: Z-enemy.exe

Wie Sie Ihren PC vor einer reinfected mit verhindern “Z-enemy.exe” in der Zukunft.

Eine leistungsstarke Antivirus-Lösung, und Block dateilosen Malware erkennen kann, ist, was Sie brauchen! Herkömmliche Lösungen erkennen Malware auf Basis von Virendefinitionen, und daher können sie oft nicht erkennen, “Z-enemy.exe”. GridinSoft Anti-Malware bietet Schutz gegen alle Arten von Malware, einschließlich dateilosen Malware wie “Z-enemy.exe”. GridinSoft Anti-Malware bietet Cloud-basierten Verhaltensanalysators alle unbekannten Dateien einschließlich Zero-Day-Malware zu blockieren. Eine solche Technologie kann erkennen und vollständig entfernen “Z-enemy.exe”.