Brandneu, Sicherheitsforscher haben ein sehr gefährliches Cryptocurrency-Miner-Virus gefunden. die Malware, namens Xmrig_original.exe können Ziel Erkrankten kontaminieren eine Auswahl an Verfahren unter Verwendung von. The main idea behind the Xmrig_original.exe miner is to use cryptocurrency miner tasks on the computers of victims in order to acquire Monero symbols at targets expense. The outcome of this miner is the raised electrical energy bills as well as if you leave it for longer periods of time Xmrig_original.exe may even damage your computers elements.

Xmrig_original.exe: Verteilungsmethoden

Das Xmrig_original.exe Malware macht Gebrauch von zwei bevorzugten Verfahren, die verwendet werden, Computer Ziele zu verunreinigen:

- Payload Lieferung über Vor-Infektionen. If an older Xmrig_original.exe malware is deployed on the target systems it can automatically upgrade itself or download a more recent version. Dies ist möglich, mit Hilfe des Upgrade-Befehl integriert, die die Freigabe erhält. Dies wird durch das Anbringen an einen bestimmten vordefinierten Hacker gesteuerten Web-Server durchgeführt, die den Malware-Code gibt. Die heruntergeladene und installieren Infektion wird den Namen einer Windows-Lösung erwerben sowie in der positioniert werden “%System% temp” Platz. Vital Wohnimmobilien und Betriebssystemanordnung Dateien werden transformieren, um eine unerbittliche und auch stille Infektion zu ermöglichen,.

- Software-Programm Ausnutzen von Sicherheitslücken. The latest variation of the Xmrig_original.exe malware have been found to be caused by the some exploits, populär bekannt für in der Ransomware Streiks verwendet wird. Die Infektionen werden durchgeführt, durch offene Dienste gezielt den TCP-Port. Die Streiks werden von einem Hacker-kontrollierten Rahmen automatisiert die oben schaut, ob der Port offen ist. Wenn dieses Problem erfüllt ist, wird es den Dienst überprüfen und auch Informationen über sie erhalten, bestehend aus einer beliebigen Version sowie Konfigurationsdaten. Exploits und bevorzugten Benutzernamen sowie Passwort-Kombinationen kann getan werden,. Wenn die Manipulation gegen den anfälligen Code aktiviert wird, der Bergmann wird sicherlich gelöst werden mit der Hintertür entlang. Dies wird die eine doppelte Infektion bieten.

Neben diesen Techniken können andere Strategien nutzen, als auch gemacht werden. Miners kann durch Phishing-E-Mails verteilt werden, die auch in der Masse in einer SPAM artig gesendet werden, wie auf der Social-Engineering-Methoden verlassen, um die Betroffenen richtig zu denken, perplex, dass sie tatsächlich eine Nachricht von einem legit Service oder Unternehmen erhalten. Die Dokumente Infektion in den Körper Komponenten in Multimedia-Webinhalten oder Nachrichtenverbindungen entweder gerade aufgeklebten oder in Verkehr gebracht werden.

Die Kriminellen können ebenfalls bösartige Landung Webseiten entwickeln, die Anbieter herunterladen imitieren können und Web-Seiten installieren, Software Download-Portale sowie verschiedene andere oft zugegriffen Orte. Wenn sie vergleichbar erscheinen Domäne legitime Adressen und Sicherheit Zertifikate verwenden, können die Kunden in Interaktion mit ihnen geschoben. In vielen Fällen öffnen sie einfach die Bergmann-Infektion auslösen.

Eine weitere Technik wäre Nutzlast Service-Provider zu verwenden, die verteilt werden können diese Ansätze oder über gemeinsame Nutzung von Daten-Netzwerken mit, BitTorrent ist unter einer der prominentesten. Es wird regelmäßig sowohl legit Software-Anwendung sowie Dateien sowie Piratenmaterial zu verteilen verwendet. Zwei eines der am meisten bevorzugten Nutzlast Service-Provider sind die folgenden:

Verschiedene andere Ansätze, die von den Rechtsbrechern betrachtet werden kann aus der Nutzung von Internet-Browser machen Hijackern -Gefährliche Plugins, die mit einem der bekanntesten Internet-Browser geeignet gemacht werden. Sie sind mit gefälschten Kundenreferenzen zu den einschlägigen Datenbanken abgelegt und auch Designer-Anmeldeinformationen. Oft könnten die Zusammenfassungen von Screenshots aus, Videoclips sowie aufwendige Zusammenfassungen ansprechend wunderbare Attribut Verbesserungen sowie Performance-Optimierungen. Dennoch bei der Installation werden die Aktionen des betroffenen Internet-Browser-Transformation- Personen werden feststellen, dass sie ihre Setups zu einem Hacker gesteuerte Zielseite und auch umgeleitet werden kann geändert werden – die Standard-Webseite, Suchmaschine und auch brandneue Registerkarten Webseite.

Xmrig_original.exe: Analyse

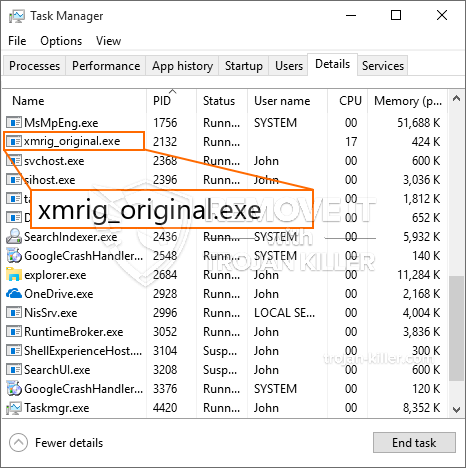

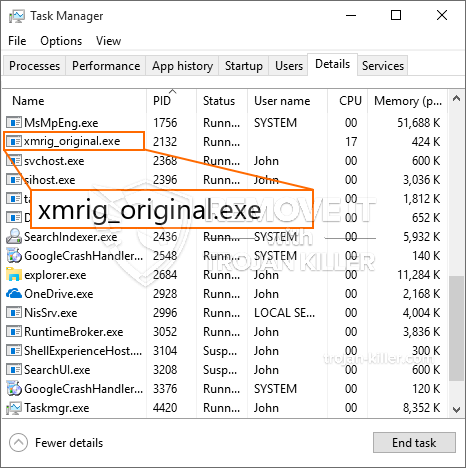

The Xmrig_original.exe malware is a classic case of a cryptocurrency miner which relying on its configuration can create a wide array of hazardous actions. Sein Hauptziel ist komplizierte mathematische Aufgaben auszuführen, die das Beste aus den leicht verfügbaren Systemquellen machen: Zentralprozessor, GPU, Speicher und auch Festplattenspeicher. Die Mittel, die sie funktionieren ist von Server zu einem einzigartigen Netz verbindet Bergbaupool genannt, wo der erforderliche Code heruntergeladen und installiert werden. Sobald bei den Aufgaben heruntergeladen wird, wird es in der gleichen Zeit gestartet werden, mehrere Umstände können für einmal verschwunden sein. Wenn ein angebotener Auftrag abgeschlossen ist zusätzlich wird man sicherlich auch an seiner Stelle heruntergeladen und installiert werden, da die Schleife nach oben gehen wird, bis das Computersystem ausgeschaltet ist, wird die Infektion von oder eine zusätzliche vergleichbare Gelegenheit auftritt losgeworden. Kryptowährung wird sicherlich zu den kriminellen Controller kompensiert werden (Hacker-Gruppe oder ein einzelner Hacker) direkt an ihre Budgets.

Ein gefährliches Merkmal dieser Gruppe von Malware ist, dass Beispiele ähnlich wie dies kann alle Systemressourcen nehmen sowie praktisch den Leid Computer unbrauchbar zu machen, bis die Gefahr wurde gotten eigentlich völlig los. Die meisten von ihnen verfügen über eine unnachgiebige Installation, die sie wirklich hart macht zu entfernen. Diese Befehle werden Änderungen vornehmen Entscheidungen zu booten, arrangement documents and Windows Registry values that will make the Xmrig_original.exe malware beginning instantly as soon as the computer is powered on. Der Zugang zu Heilung Lebensmittel-Auswahl sowie Alternativen blockiert werden könnten, die macht zahlreiche handbetriebene Entfernung führt fast sinnlos.

Diese spezifische Infektion wird sicherlich Konfiguration Windows-Dienst für sich selbst, mit der durchgeführten Sicherheitsbewertung ther erfüllen hat folgende Tätigkeiten tatsächlich beobachtet worden,:

Während der miner Verfahren können die verknüpfte Malware anhängen zur Zeit Windows-Dienste ausgeführt wird und auch von Drittanbietern einrichten Anwendungen. so dass die Systemadministratoren beobachten können nicht, dass die Quelle einer Menge stammt aus einem anderen Verfahren, indem Sie.

| Name | Xmrig_original.exe |

|---|---|

| Kategorie | Trojan |

| Unterkategorie | Kryptowährung Miner |

| Gefahren | Hohe CPU-Auslastung, Internet Geschwindigkeitsreduzierung, PC stürzt ab und gefriert und etc. |

| Hauptzweck | Um Geld für Cyber-Kriminelle zu machen |

| Verteilung | Torrents, Gratis Spiele, Cracked Apps, Email, fragwürdige Websites, Abenteuer |

| Entfernung | Installieren GridinSoft Anti-Malware zu erkennen und entfernen Xmrig_original.exe |

Diese Art von Malware-Infektionen sind besonders wirksam bei der Erfüllung anspruchsvolle Befehle, wenn so einrichten. Sie basieren auf einer modularen Struktur basiert die kriminellen Controller ermöglicht alle Arten von unsicheren Aktionen zu verwalten. Zu den bevorzugten Beispielen ist die Änderung der Windows-Registrierung – Anpassung Strings vom o verbunden ist, kann erhebliche Leistungsstörungen auslösen und auch die mangelnde Fähigkeit, Windows-Lösungen für den Zugriff auf. Unter Berufung auf die Reihe von Anpassungen kann es ebenfalls das Computersystem völlig unbrauchbar machen. Auf der anderen Seite Anpassung der Registry worths von Drittanbietern kommen installierten Anwendungen können sie sabotieren. Einige Anwendungen möglicherweise nicht ganz starten, während andere plötzlich verlassen können Arbeits.

Dieser spezifische Bergmann in seiner aktuellen Fassung konzentriert sich die Monero Kryptowährung einer veränderten Variante des XMRig CPU-Mining-Maschine aus auf den Bergbau. Wenn die Kampagnen effektiv dann zukünftige Versionen des Xmrig_original.exe bestätigen kann in Zukunft eingeführt werden. Da die Malware machen susceptabilities Einsatz von Software-Ziel-Hosts verunreinigen, es kann Teil eines gefährlichen Koinfektion mit Ransomware sowie Trojaner sein.

Die Entfernung von Xmrig_original.exe wird dringend empfohlen,, weil Sie nicht nur einen enormen Stromkosten riskieren, wenn es auf Ihrem Computer ausgeführt wird, jedoch könnte der Bergmann zusätzlich tun andere unerwünschte Aufgaben auf sie sowie sogar Ihren Computer vollständig beschädigt.

Xmrig_original.exe removal process

SCHRITT 1. Zuerst, Sie müssen GridinSoft Anti-Malware herunterladen und installieren.

SCHRITT 2. Dann sollten Sie wählen “Schneller Scan” oder “Kompletter Suchlauf”.

SCHRITT 3. Führen Sie Ihren Computer scannen

SCHRITT 4. Nachdem der Scan abgeschlossen, Sie müssen klicken Sie auf “Sich bewerben” button to remove Xmrig_original.exe

SCHRITT 5. Xmrig_original.exe Removed!

Video Guide: How to use GridinSoft Anti-Malware for remove Xmrig_original.exe

Wie Sie Ihren PC vor einer reinfected mit verhindern “Xmrig_original.exe” in der Zukunft.

Eine leistungsstarke Antivirus-Lösung, und Block dateilosen Malware erkennen kann, ist, was Sie brauchen! Herkömmliche Lösungen erkennen Malware auf Basis von Virendefinitionen, und daher können sie oft nicht erkennen, “Xmrig_original.exe”. GridinSoft Anti-Malware bietet Schutz gegen alle Arten von Malware, einschließlich dateilosen Malware wie “Xmrig_original.exe”. GridinSoft Anti-Malware bietet Cloud-basierten Verhaltensanalysators alle unbekannten Dateien einschließlich Zero-Day-Malware zu blockieren. Eine solche Technologie kann erkennen und vollständig entfernen “Xmrig_original.exe”.