Ein neuer, Sicherheitsforscher haben tatsächlich einen wirklich unsicheren Cryptocurrency Miner-Virus gefunden. die Malware, namens Ts.exe verunreinigen können Wege Ziel Opfer unter Verwendung einer Reihe von. Der Hauptpunkt hinter dem Ts.exe-Miner besteht darin, Cryptocurrency-Miner-Aktivitäten auf den Computersystemen von Zielen einzusetzen, um Monero-Token auf Kosten der Opfer zu erwerben. The end result of this miner is the raised electrical power bills and also if you leave it for longer periods of time Ts.exe may also harm your computers elements.

Ts.exe: Verteilungsmethoden

Das Ts.exe Malware nutzt 2 beliebte Ansätze, die Computer-Ziele verwendet werden, um zu infizieren:

- Payload Lieferung durch Vor-Infektionen. If an older Ts.exe malware is deployed on the target systems it can automatically update itself or download a more recent variation. Dies ist mittels der integrierten Upgrade-Befehl möglich, die die Freisetzung bekommt. Dies wird durch das Anbringen an einen bestimmten vordefinierten Hacker gesteuerte-Server durchgeführt, die den Malware-Code liefert. Der heruntergeladene Virus erhält den Namen einer Windows-Lösung und wird ebenfalls in die Liste aufgenommen “%System% temp” Standort. Wesentliche Eigenschaften sowie laufende System-Setup-Dokumente werden transformiert, um eine unerbittliche und stille Infektion zu ermöglichen.

- Software Application Vulnerability Exploits. The most current variation of the Ts.exe malware have been discovered to be triggered by the some exploits, Bekannt dafür, dass es bei Ransomware-Angriffen eingesetzt wird. Die Infektionen werden durch Targeting offene Dienste über den TCP-Port erfolgen. Die Angriffe werden von einem Hacker-kontrollierten Rahmen automatisiert die oben schaut, ob der Port offen ist. Wenn diese Bedingung erfüllt ist, wird der Dienst mit Sicherheit gescannt und Details dazu abgerufen, die aus jeder Art von Variation sowie Anordnungsinformation. Exploits sowie bevorzugten Benutzernamen sowie Passwort-Mischungen können vorgenommen werden. Wenn die Verwendung im Vergleich zum anfälligen Code verursacht wird, wird der Miner sicherlich zusätzlich zur Hintertür bereitgestellt. Diese präsentiert die eine doppelte Infektion.

Neben diesen Techniken können auch verschiedene andere Techniken verwendet werden. Bergleute können durch Phishing-E-Mails verteilt werden, die in großen Mengen auf SPAM-ähnliche Weise versendet werden, und sich auf soziale Designtechniken verlassen, um die Betroffenen zu der Annahme zu verwirren, dass sie eine Nachricht von einem legitimen Dienst oder Unternehmen erhalten haben. Die Virendateien können entweder direkt angehängt oder in Multimedia-Inhalten oder Nachrichten-Weblinks in den Textinhalt eingefügt werden.

Die Übeltäter können zusätzlich schädliche Zielseiten erstellen, die sich als Download und Installation von Webseiten durch Lieferanten ausgeben können, Software-Download-Websites sowie andere regelmäßig zugegriffen Orte. Wenn sie ähnlich erscheinende Domainnamen wie legitime Adressen und auch Sicherheitszertifizierungen verwenden, können die Kunden dazu gebracht werden, mit ihnen zu kommunizieren. Manchmal öffnen sie nur können die Bergmann-Infektion auslösen.

Eine weitere Technik wäre sicherlich die Verwendung von Transportunternehmen, die unter Verwendung der oben genannten Verfahren oder unter Verwendung von Datenaustauschnetzwerken verteilt werden können, BitTorrent ist unter einem der am meisten bevorzugt denjenigen,. Es wird regelmäßig verwendet, um sowohl seriöse Softwareanwendungen als auch Dateien und Piratenmaterial zu verbreiten. 2 der prominentesten Nutzlast Service-Provider sind die folgenden:

Verschiedene andere Techniken, die von den Gesetzesbrechern in Betracht gezogen werden können, bestehen in der Verwendung von Internetbrowser-Hijackern - schädlichen Plugins, die für die bekanntesten Webbrowser geeignet sind. Sie werden mit falschen Kundenreferenzen sowie Programmiererqualifikationen an die entsprechenden Repositories übermittelt. In vielen Fällen können die Beschreibungen enthalten Screenshots, Videos und ausgefallene Zusammenfassungen, die großartige Funktionsverbesserungen sowie Effizienzoptimierungen fördern. Bei der Installation werden sich jedoch die Gewohnheiten der beeinflussten Webbrowser sicherlich ändern- Kunden werden feststellen, dass sie auf eine von Hackern gesteuerte Touchdown-Seite umgeleitet werden und ihre Einstellungen geändert werden können – die Standard-Webseite, Internet-Suchmaschine und auch neue Registerkarten Webseite.

Ts.exe: Analyse

The Ts.exe malware is a traditional instance of a cryptocurrency miner which depending upon its arrangement can cause a wide array of unsafe activities. Its primary objective is to execute intricate mathematical jobs that will certainly take advantage of the readily available system sources: Zentralprozessor, GPU, Speicher und auch Festplattenspeicher. The way they work is by attaching to an unique server called mining pool from where the called for code is downloaded and install. Sobald eine der Aufgaben heruntergeladen wird es zur gleichen Zeit begonnen werden, mehrere Umstände können sofort ausgeführt werden. When an offered job is completed an additional one will certainly be downloaded and install in its place as well as the loophole will certainly proceed till the computer system is powered off, wird die Infektion von oder eine zusätzliche vergleichbare Veranstaltung geschieht losgeworden. Kryptowährung werden zu den kriminellen Controller kompensiert werden (Hacker-Gruppe oder ein einsamer Hacker) direkt an ihren Geldbeutel.

A dangerous feature of this category of malware is that examples similar to this one can take all system sources as well as almost make the sufferer computer unusable up until the risk has actually been completely eliminated. Die meisten von ihnen verfügen über eine konsistente Installation, die es wirklich schwierig macht, sie loszuwerden. Diese Befehle werden sicherlich Modifikationen auch Optionen machen, setup data and also Windows Registry values that will certainly make the Ts.exe malware start automatically once the computer is powered on. Accessibility to recuperation food selections as well as options may be obstructed which provides several manual removal guides practically ineffective.

Diese spezifische Infektion wird sicherlich Anordnung eine Windows-Lösung für sich, adhering to the carried out safety and security evaluation ther complying with activities have been observed:

. During the miner procedures the connected malware can connect to already running Windows services as well as third-party set up applications. By doing so the system managers may not observe that the source tons originates from a separate process.

| Name | Ts.exe |

|---|---|

| Kategorie | Trojan |

| Unterkategorie | Kryptowährung Miner |

| Gefahren | Hohe CPU-Auslastung, Internet Geschwindigkeitsreduzierung, PC stürzt ab und gefriert und etc. |

| Hauptzweck | Um Geld für Cyber-Kriminelle zu machen |

| Verteilung | Torrents, Gratis Spiele, Cracked Apps, Email, fragwürdige Websites, Abenteuer |

| Entfernung | Installieren GridinSoft Anti-Malware to detect and remove Ts.exe |

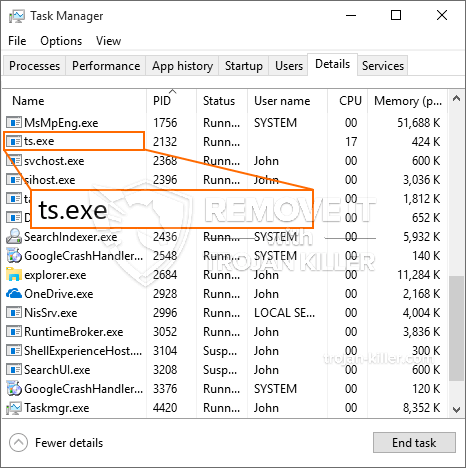

id =”83330″ align =”Aligncenter” width =”600″] Ts.exe

Ts.exe

Diese Art von Malware-Infektionen führt besonders effizient innovative Befehle aus, wenn sie so eingerichtet sind. Sie basieren auf einem modularen Aufbau, der es den kriminellen Kontrolleuren ermöglicht, alle Arten von unsicheren Gewohnheiten zu verwalten. Eines der beliebtesten Beispiele ist die Modifikation der Windows-Registrierung – Durch das Betriebssystem verbundene Änderungszeichenfolgen können zu erheblichen Leistungsstörungen sowie zu Fehlern beim Zugriff auf Windows-Lösungen führen. Wenn man sich auf die Bandbreite der Modifikationen stützt, kann dies den Computer ebenfalls völlig sinnlos machen. Auf der anderen Seite Anpassung der Werte Registry von Drittanbietern kommen montiert Anwendungen können sie untergraben. Einige Anwendungen können aufhören zu arbeiten völlig freizugeben, während andere unerwartet zu stoppen arbeiten.

Dieser bestimmte Miner in seiner aktuellen Variante konzentriert sich auf das Mining der Monero-Kryptowährung mit einer geänderten Variante der XMRig-CPU-Mining-Engine. If the campaigns confirm effective then future versions of the Ts.exe can be launched in the future. Da die Malware nutzt Software-Schwachstellen Ziel-Hosts verunreinigen, es kann mit Ransomware-Komponente eines unsicheren Koinfektion und Trojanern auch.

Removal of Ts.exe is strongly advised, vorausgesetzt, Sie laufen Gefahr, nicht nur einen hohen Stromverbrauch zu verursachen, wenn es auf Ihrem PC funktioniert, Der Miner kann jedoch auch andere unerwünschte Aufgaben ausführen und Ihren PC dauerhaft beschädigen.

Ts.exe removal process

SCHRITT 1. Zuerst, Sie müssen GridinSoft Anti-Malware herunterladen und installieren.

SCHRITT 2. Dann sollten Sie wählen “Schneller Scan” oder “Kompletter Suchlauf”.

SCHRITT 3. Führen Sie Ihren Computer scannen

SCHRITT 4. Nachdem der Scan abgeschlossen, Sie müssen klicken Sie auf “Sich bewerben” button to remove Ts.exe

SCHRITT 5. Ts.exe Removed!

Video Guide: How to use GridinSoft Anti-Malware for remove Ts.exe

Wie Sie Ihren PC vor einer reinfected mit verhindern “Ts.exe” in der Zukunft.

Eine leistungsstarke Antivirus-Lösung, und Block dateilosen Malware erkennen kann, ist, was Sie brauchen! Herkömmliche Lösungen erkennen Malware auf Basis von Virendefinitionen, und daher können sie oft nicht erkennen, “Ts.exe”. GridinSoft Anti-Malware bietet Schutz gegen alle Arten von Malware, einschließlich dateilosen Malware wie “Ts.exe”. GridinSoft Anti-Malware bietet Cloud-basierten Verhaltensanalysators alle unbekannten Dateien einschließlich Zero-Day-Malware zu blockieren. Eine solche Technologie kann erkennen und vollständig entfernen “Ts.exe”.