Ein neuer, wirklich gefährlich Kryptowährung Bergmann-Infektion wurde von Sicherheits Forscher entdeckt tatsächlich worden. die Malware, namens Tee.exe verunreinigen können Wege Ziel Opfer unter Verwendung einer Reihe von. Das Wesen hinter dem Tee.exe Bergmann ist Kryptowährung miner Aufgaben auf den Computersystemen von Zielen zu verwenden, um Monero Symbole bei Erkrankten Ausgaben zu erhalten. Das Ergebnis dieser Bergmann wird die elektrische Energiekosten und erhöht als wenn Sie es für längere Zeiträume Tee.exe verlassen können auch Ihre Computer Elemente schaden.

Tee.exe: Verteilungsmethoden

Das Tee.exe Malware verwendet zwei bevorzugte Verfahren, die Verwendung von zu kontaminieren Computersystemziele bestehen:

- Payload Lieferung mittels Vor-Infektionen. Wenn eine ältere Tee.exe Malware auf den Opfer-Systemen eingesetzt wird, kann es automatisch selbst oder Download aktualisieren und eine neuere Version installieren. Dies ist möglich, über die integrierten Erweiterungsbefehl, der die Freigabe erhält. Dies wird durch eine Verbindung zu einem bestimmten, vordefinierten Hacker gesteuerte Server durchgeführt, die den Malware-Code liefert. Die heruntergeladene und installieren Virus wird sicherlich den Namen einer Windows-Lösung erwerben und in die gestellt werden “%System% temp” Standort. Crucial Häuser sowie Betriebssystemkonfiguration Dokumente geändert werden, um eine dauerhafte und auch stille Infektion zu ermöglichen,.

- Software Application Vulnerability Exploits. Die neueste Variante der Tee.exe entdeckt worden Malware durch die einige Unternehmungen zu bringen auf, weithin anerkannt für die Verwendung von in der Ransomware Streiks gemacht wird. Die Infektionen werden durch Targeting offene Dienste durch den TCP-Port erfolgen. Die Angriffe werden von einem Hacker-kontrollierten Rahmen automatisiert die darauf abzielt, ob der Port offen ist. Wenn diese Bedingung erfüllt ist, wird es die Lösung überprüfen und auch Informationen über sie erholen, jede Art von Variation und auch einschließlich Anordnungsdaten. Exploits und auch bevorzugter Benutzername sowie Passwort-Kombinationen kann getan werden,. Wenn die ausgelöst wird gegen den anfälligen Code ausnutzen wird der Bergmann sicherlich mit der Backdoor-Freigabe zusammen. Dies wird die eine doppelte Infektion bieten.

Neben diesen Techniken andere Strategien können auch verwendet werden,. Miners kann durch Phishing-Mails verteilt werden, der Großhandel in einer SPAM artig gesendet werden und sich auf sozialen Design-Tricks, um die Kranken zu perplex Recht zu glauben, dass sie eine Nachricht von einem legit Service oder Unternehmen erhalten haben,. Die Infektion Dateien können entweder gerade werden in den Körpermaterialien in Multimedia-Webinhalten oder Text-Links verbunden oder eingefügt.

Die bösen Jungs können ebenfalls schädliche Landung Seiten erstellen, die Anbieter herunterladen Web-Seiten darstellen kann, Software-Anwendung Download-Portale und auch andere regelmäßig zugegriffen Standorte. Wenn sie Verwendung vergleichbarer scheinbare Domäne an seriösen Adressen und auch die Sicherheit Zertifizierungen machen könnten die Kunden in mit ihnen in Eingriff werden dazu gezwungen. Manchmal einfach öffnen sie die Bergmann-Infektion kann dazu führen,.

Eine andere Strategie wäre die Verwendung von Ladungsträgern zu machen, die verteilt werden können diese Techniken oder unter Verwendung von Daten unter Verwendung von Netzwerken teilen, BitTorrent ist nur eine von einer der beliebtesten. Es wird regelmäßig sowohl echte Software-Anwendung sowie Dokumente sowie Piratenmaterial zu verteilen verwendet. 2 eines der am meisten bevorzugten Streckenträger werden nach dem:

Andere Techniken, die von den bösen Jungs in Betracht gezogen werden können, umfassen die Nutzung von Web-Browser-Hijacker -harmful Plugins, die mit einem der am meisten bevorzugten Internet-Browser geeignet gemacht werden. Sie werden auch als Programmierer Anmeldeinformationen an den entsprechenden Repositories mit gefälschten einzelnen Bewertungen hochgeladen. In vielen Fällen können die Zusammenfassungen Screenshots enthalten, Videoclips und anspruchsvolle Zusammenfassungen versprechend wunderbare Funktion Verbesserungen und Performance-Optimierungen. Jedoch bei Raten der Aktionen des beeinflusste Web-Browser werden sicherlich verwandeln- Benutzer werden entdecken, sicher, dass sie an einen Hacker gesteuerte Landung Webseite und ihre Setups geändert werden könnten umgeleitet werden – die Standard-Startseite, Internet-Suchmaschine sowie neue Registerkarten Webseite.

Tee.exe: Analyse

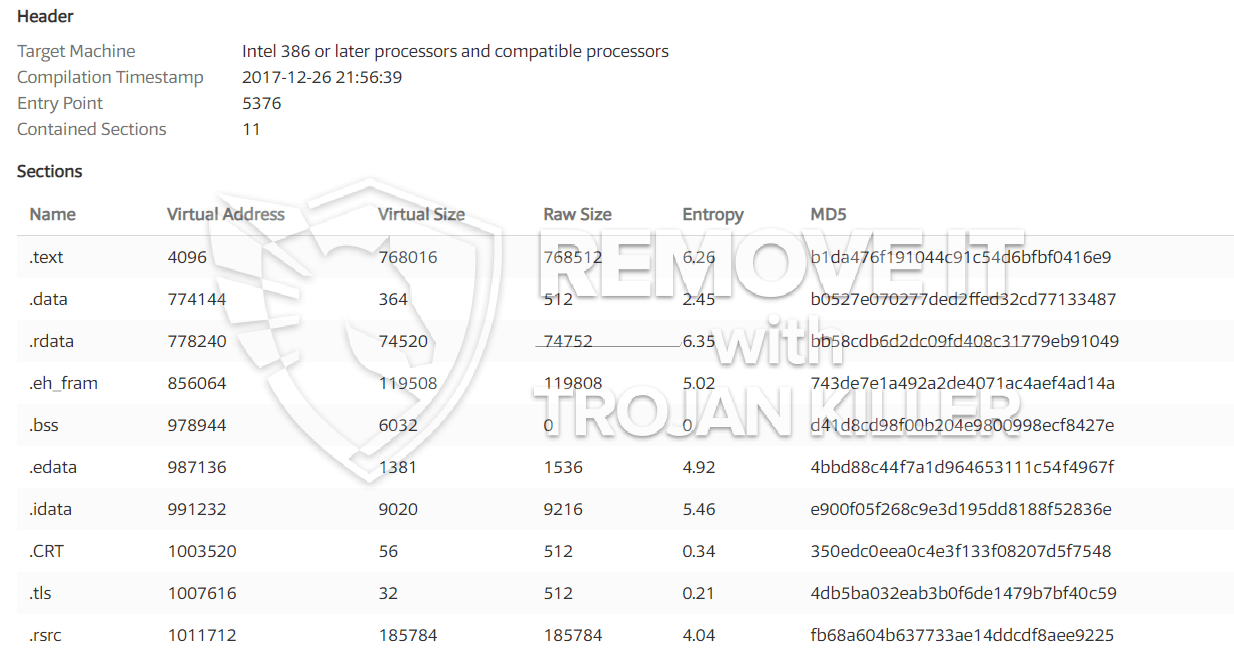

Die Tee.exe Malware ist eine traditionelle Instanz einer Kryptowährung Bergmann, der auf seiner Konfiguration abhängig kann eine Vielzahl von unsicheren Aktionen auslösen. Sein Hauptziel ist kompliziert mathematische Aufgaben zu erfüllen, die die Vorteile der angebotenen Systemquellen nehmen: Zentralprozessor, GPU, Speicher und auch Festplattenspeicher. Die Methode, die sie bedienen ist durch die Verknüpfung zu einem einzigartigen Server namens Mining Pool von wo aus dem erforderlichen Code heruntergeladen. So schnell, wie eine der Aufgaben heruntergeladen wird es sicherlich gleichzeitig gestartet werden, mehrere Instanzen kann weg sein, wenn. Wenn eine Aufgabe angeboten ein anderes beendet ist wird sicherlich auch in seiner Lage heruntergeladen werden, da die Lücke gehen wird, bis das Computersystem ausgeschaltet ist, wird die Infektion von oder einer zusätzlichen ähnlichen Veranstaltung findet losgeworden. Kryptowährung werden zu den kriminellen Controller belohnt (Hacker-Gruppe oder ein einzelner Hacker) gerade auf ihren Geldbeutel.

Ein Ex-Attribut dieser Kategorie von Malware ist, dass die Proben wie diese alle Systemquellen nehmen und fast auch den Leid Computer sinnlos, bis die Gefahr machen wurde vollständig losgeworden von. Viele von ihnen verfügen über einen unnachgiebigen Setup, dass sie wirklich hart macht zu beseitigen. Diese Befehle werden sicherlich Anpassungen auch Alternativen machen, Konfigurationsdaten und Windows-Registry-Werte, die sicherlich die Tee.exe machen Malware automatisch starten, sobald das Computersystem eingeschaltet. Der Zugang zu Recovery Nahrungsmittelvorwähleren und auch Optionen kann behindert werden, die viele Mitmach-Elimination Führungen bietet praktisch wertlos.

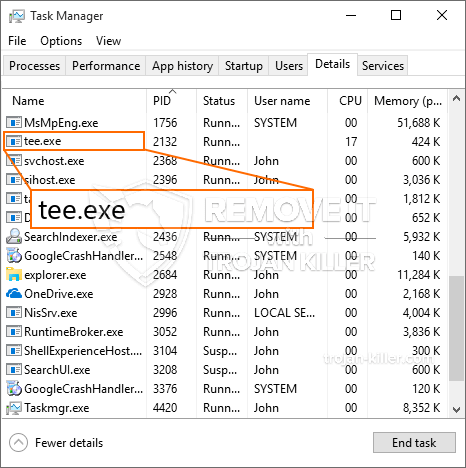

Diese bestimmte Infektion Konfiguration eine Windows-Lösung für sich, zu der durchgeführten Bewertung der Sicherheit von anhaftenden Ther an Maßnahmen der Einhaltung beobachtet:

. Während des miner Verfahrens kann der angeschlossene Malware hook up zu bereits laufenden Windows-Lösungen und Drittanbieter-Set up-Anwendungen. Damit die Systemmanager beobachten möglicherweise nicht, dass die Ressource viel von einem anderen Verfahren stammen.

| Name | Tee.exe |

|---|---|

| Kategorie | Trojan |

| Unterkategorie | Kryptowährung Miner |

| Gefahren | Hohe CPU-Auslastung, Internet Geschwindigkeitsreduzierung, PC stürzt ab und gefriert und etc. |

| Hauptzweck | Um Geld für Cyber-Kriminelle zu machen |

| Verteilung | Torrents, Gratis Spiele, Cracked Apps, Email, fragwürdige Websites, Abenteuer |

| Entfernung | Installieren GridinSoft Anti-Malware zu erkennen und entfernen Tee.exe |

id =”82224″ align =”Aligncenter” width =”600″] Tee.exe

Tee.exe

Diese Art von Malware-Infektionen sind speziell zuverlässig auf innovative Befehle Ausführen, wenn so einrichten. Sie basieren auf einer modularen Struktur basiert die kriminellen Controller ermöglicht alle Arten von gefährlichen Gewohnheiten orchestrieren. Einer der prominenten Fällen ist die Änderung der Windows-Registrierung – Änderungen Strings durch das Betriebssystem im Zusammenhang kann schwere Effizienz Störungen verursachen und auch die Unfähigkeit, Zugänglichkeit Windows-Dienste. Unter Berufung auf dem Ausmaß der Anpassung kann es auch das Computersystem macht völlig unbrauchbar. Auf der anderen Seite die Kontrolle über Werte Registry von Drittanbietern kommen montiert Anwendungen können sie untergraben. Einige Anwendungen möglicherweise nicht vollständig freizugeben, während andere unerwartet Arbeits beenden können.

Diese besondere Bergmann in seiner aktuellen Fassung konzentriert sich die Monero Kryptowährung auf Extrahieren einer modifizierten Variante des XMRig CPU-Mining-Maschine mit. Wenn die Kampagnen als wirksam erweisen, nachdem dass zukünftige Veränderungen des Tee.exe können in Zukunft veröffentlicht werden. Da die Malware nutzt Software-Schwachstellen Ziel-Hosts zu infizieren, er kann Teil einer unsicheren Koinfektion mit Ransomware sowie Trojaner sein.

Die Entfernung von Tee.exe ist sehr zu empfehlen, man bedenkt, dass Sie die Chance, nicht nur einen großen Stromkosten nehmen, wenn Sie es auf Ihrem PC läuft, doch der Bergmann könnte ebenfalls verschiedene andere unerwünschte Aktivitäten auf sie tun sowie auch Ihren PC beschädigen vollständig.

Tee.exe Entfernungsprozess

SCHRITT 1. Zuerst, Sie müssen GridinSoft Anti-Malware herunterladen und installieren.

SCHRITT 2. Dann sollten Sie wählen “Schneller Scan” oder “Kompletter Suchlauf”.

SCHRITT 3. Führen Sie Ihren Computer scannen

SCHRITT 4. Nachdem der Scan abgeschlossen, Sie müssen klicken Sie auf “Sich bewerben” Taste Tee.exe zu entfernen

SCHRITT 5. Tee.exe entfernt!

Video Guide: Wie GridinSoft Anti-Malware für entfernen Tee.exe verwenden

Wie Sie Ihren PC vor einer reinfected mit verhindern “Tee.exe” in der Zukunft.

Eine leistungsstarke Antivirus-Lösung, und Block dateilosen Malware erkennen kann, ist, was Sie brauchen! Herkömmliche Lösungen erkennen Malware auf Basis von Virendefinitionen, und daher können sie oft nicht erkennen, “Tee.exe”. GridinSoft Anti-Malware bietet Schutz gegen alle Arten von Malware, einschließlich dateilosen Malware wie “Tee.exe”. GridinSoft Anti-Malware bietet Cloud-basierten Verhaltensanalysators alle unbekannten Dateien einschließlich Zero-Day-Malware zu blockieren. Eine solche Technologie kann erkennen und vollständig entfernen “Tee.exe”.