Brandneu, extrem gefährlich Kryptowährung miner Virus wird von Sicherheit und Sicherheitsexperten entdeckt worden. die Malware, namens Scsktsvc.exe können Ziel Erkrankten infizieren eine Reihe von Möglichkeiten, mit. Der Hauptpunkt hinter dem Scsktsvc.exe-Miner besteht darin, Cryptocurrency-Miner-Aufgaben auf den Computersystemen von Zielen einzusetzen, um Monero-Token auf Kosten der Betroffenen zu erhalten. Das Ergebnis dieses Miners sind die erhöhten Stromkosten und auch wenn Sie es für längere Zeit stehen lassen, kann Scsktsvc.exe auch Teile Ihres Computers beschädigen.

Scsktsvc.exe: Verteilungsmethoden

Das Scsktsvc.exe Malware nutzt 2 prominente Ansätze, die Computer-Ziele verwendet werden, um verunreinigen:

- Payload Lieferung mittels Vor-Infektionen. Das Ergebnis dieses Miners sind die erhöhten Stromkosten und auch wenn Sie es für längere Zeit stehen lassen, kann Scsktsvc.exe auch Teile Ihres Computers beschädigen. Dies ist möglich, den integrierten Update-Befehl, der die Freigabe erhält. Dies wird durch das Anbringen an einen bestimmten vordefinierten Hacker gesteuerten Webserver durchgeführt, die den Malware-Code liefern. Das Ergebnis dieses Miners sind die erhöhten Stromkosten und auch wenn Sie es für längere Zeit stehen lassen, kann Scsktsvc.exe auch Teile Ihres Computers beschädigen “%System% temp” Bereich. Das Ergebnis dieses Miners sind die erhöhten Stromkosten und auch wenn Sie es für längere Zeit stehen lassen, kann Scsktsvc.exe auch Teile Ihres Computers beschädigen.

- Software Application Vulnerability Exploits. Es wurde entdeckt, dass die neueste Version der Scsktsvc.exe-Malware von einigen Unternehmungen ausgelöst wird, weithin bekannt für die Verwendung bei Ransomware-Angriffen. Die Infektionen werden durch Targeting offene Lösungen über den TCP-Port erfolgen. Die Angriffe werden von einem Hacker gesteuerte Struktur automatisiert die oben schaut, ob der Port offen ist. Es wurde entdeckt, dass die neueste Version der Scsktsvc.exe-Malware von einigen Unternehmungen ausgelöst wird, bestehend aus jeder Art von Version sowie Konfigurationsdaten. Exploits und prominente Benutzernamen und Passwort auch Mischungen getan werden könnte. Wenn der Exploit gegen die ausgelöst gefährdet Code wird sicherlich der Bergmann zusammen mit der Hintertür freigegeben werden. Dies bietet sicherlich die eine Doppelinfektion.

Es wurde entdeckt, dass die neueste Version der Scsktsvc.exe-Malware von einigen Unternehmungen ausgelöst wird. Es wurde entdeckt, dass die neueste Version der Scsktsvc.exe-Malware von einigen Unternehmungen ausgelöst wird. Es wurde entdeckt, dass die neueste Version der Scsktsvc.exe-Malware von einigen Unternehmungen ausgelöst wird.

Es wurde entdeckt, dass die neueste Version der Scsktsvc.exe-Malware von einigen Unternehmungen ausgelöst wird, Software-Download-Sites und auch andere häufig besuchte Orte. Software-Download-Sites und auch andere häufig besuchte Orte. In vielen Fällen lediglich Öffnen sie die Bergmann-Infektion auslösen können.

Software-Download-Sites und auch andere häufig besuchte Orte, BitTorrent ist zu einem der beliebtesten. Software-Download-Sites und auch andere häufig besuchte Orte. Zwei eines der am meisten bevorzugten Nutzlast-Anbieter sind die folgenden:

Die Angreifer können die Miner-Installationsskripte direkt in Anwendungsinstallationsprogramme für alle bevorzugten Softwareprogramme einfügen, die von Endbenutzern heruntergeladen wurden. Die Angreifer können die Miner-Installationsskripte direkt in Anwendungsinstallationsprogramme für alle bevorzugten Softwareprogramme einfügen, die von Endbenutzern heruntergeladen wurden. Oft bestehen die Beschreibungen aus Screenshots, Die Angreifer können die Miner-Installationsskripte direkt in Anwendungsinstallationsprogramme für alle bevorzugten Softwareprogramme einfügen, die von Endbenutzern heruntergeladen wurden. Jedoch bei der Installation der Gewohnheiten des beeinflusste Web-Browser ändern- Kunden werden feststellen, dass sie auf eine von Hackern kontrollierte Touchdown-Webseite umgeleitet werden und auch ihre Einstellungen geändert werden können – die Standard-Webseite, Online-Suchmaschine und neue Registerkarten Seite.

Scsktsvc.exe: Analyse

Kunden werden feststellen, dass sie auf eine von Hackern kontrollierte Touchdown-Webseite umgeleitet werden und auch ihre Einstellungen geändert werden können. Kunden werden feststellen, dass sie auf eine von Hackern kontrollierte Touchdown-Webseite umgeleitet werden und auch ihre Einstellungen geändert werden können: Zentralprozessor, GPU, Speicher und auch Festplattenbereich. Kunden werden feststellen, dass sie auf eine von Hackern kontrollierte Touchdown-Webseite umgeleitet werden und auch ihre Einstellungen geändert werden können. Sobald eine der Aufgaben heruntergeladen wurde, wird sie sofort gestartet, mehrere Umstände können für einmal verschwunden sein. Kunden werden feststellen, dass sie auf eine von Hackern kontrollierte Touchdown-Webseite umgeleitet werden und auch ihre Einstellungen geändert werden können, die Infektion eliminiert wird oder ein weiterer ähnlicher Anlass eintritt. Kryptowährung wird sicherlich zu den kriminellen Controller kompensiert werden (Hacker-Team oder ein einzelner Hacker) gerade in ihre Geldbörsen.

die Infektion eliminiert wird oder ein weiterer ähnlicher Anlass eintritt. die Infektion eliminiert wird oder ein weiterer ähnlicher Anlass eintritt. Diese Befehle werden sicherlich Änderungen zu Alternativen machen, die Infektion eliminiert wird oder ein weiterer ähnlicher Anlass eintritt. die Infektion eliminiert wird oder ein weiterer ähnlicher Anlass eintritt.

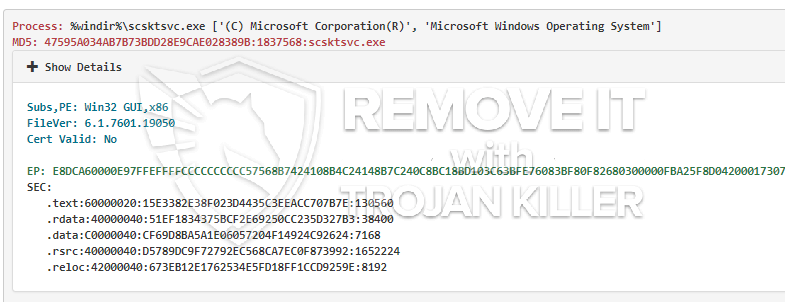

Diese spezifische Infektion Anordnung eine Windows-Lösung für sich, die Infektion eliminiert wird oder ein weiterer ähnlicher Anlass eintritt:

. Während der Miner-Operationen kann sich die verbundene Malware mit aktuell laufenden Windows-Lösungen und installierten Anwendungen von Drittanbietern verbinden. Während der Miner-Operationen kann sich die verbundene Malware mit aktuell laufenden Windows-Lösungen und installierten Anwendungen von Drittanbietern verbinden.

| Name | Scsktsvc.exe |

|---|---|

| Kategorie | Trojan |

| Unterkategorie | Kryptowährung Miner |

| Gefahren | Hohe CPU-Auslastung, Internet Geschwindigkeitsreduzierung, PC stürzt ab und gefriert und etc. |

| Hauptzweck | Um Geld für Cyber-Kriminelle zu machen |

| Verteilung | Torrents, Gratis Spiele, Cracked Apps, Email, fragwürdige Websites, Abenteuer |

| Entfernung | Installieren GridinSoft Anti-Malware Während der Miner-Operationen kann sich die verbundene Malware mit aktuell laufenden Windows-Lösungen und installierten Anwendungen von Drittanbietern verbinden |

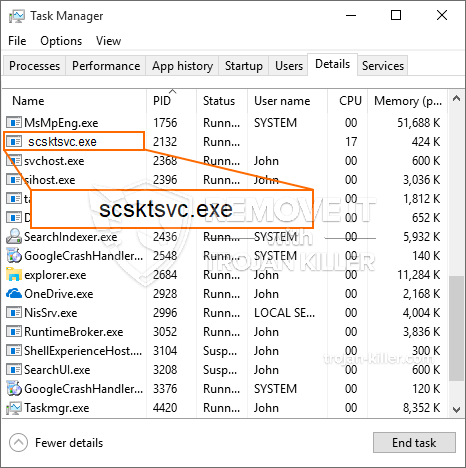

id =”81504″ align =”Aligncenter” width =”600″] Scsktsvc.exe

Scsktsvc.exe

Diese Art von Malware-Infektionen sind besonders effektiv bei der Ausführung innovativer Befehle, wenn sie so eingerichtet sind. Sie basieren auf einer modularen Struktur, die es den kriminellen Kontrolleuren ermöglicht, alle Arten von unsicheren Aktionen zu orchestrieren. Zu den beliebten Beispielen ist die Einstellung der Windows-Registrierung – Änderungsstrings, die durch das Betriebssystem verbunden sind, können schwerwiegende Effizienzstörungen und auch die Unfähigkeit, auf Windows-Lösungen zuzugreifen, auslösen. Je nach Einstellbereich kann es den Computer auch komplett unbrauchbar machen. Auf der verschiedenen anderen Einstellung der Registry worths von Drittanbietern kommen installierten Anwendungen können sie untergraben. Einige Anwendungen können möglicherweise nicht vollständig freigegeben werden, während andere plötzlich nicht mehr funktionieren.

Dieser spezielle Miner in seiner aktuellen Variante konzentriert sich auf das Extrahieren der Monero-Kryptowährung, die eine modifizierte Variante der XMRig-CPU-Mining-Engine enthält. Während der Miner-Operationen kann sich die verbundene Malware mit aktuell laufenden Windows-Lösungen und installierten Anwendungen von Drittanbietern verbinden. Da die Malware Schwachstellen in Softwareanwendungen verwendet, um Zielhosts zu infizieren, es kann Teil eines gefährlichen Koinfektion mit Ransomware und Trojaner sein.

Während der Miner-Operationen kann sich die verbundene Malware mit aktuell laufenden Windows-Lösungen und installierten Anwendungen von Drittanbietern verbinden, da Sie nicht nur enorme Stromkosten riskieren, wenn es an Ihrem COMPUTER arbeitet, Der Bergmann kann jedoch auch verschiedene andere unerwünschte Aktivitäten darauf ausführen und Ihren COMPUTER sogar vollständig beschädigen.

Das Ergebnis dieses Miners sind die erhöhten Stromkosten und auch wenn Sie es für längere Zeit stehen lassen, kann Scsktsvc.exe auch Teile Ihres Computers beschädigen

SCHRITT 1. Zuerst, Sie müssen GridinSoft Anti-Malware herunterladen und installieren.

SCHRITT 2. Dann sollten Sie wählen “Schneller Scan” oder “Kompletter Suchlauf”.

SCHRITT 3. Führen Sie Ihren Computer scannen

SCHRITT 4. Nachdem der Scan abgeschlossen, Sie müssen klicken Sie auf “Sich bewerben” Das Ergebnis dieses Miners sind die erhöhten Stromkosten und auch wenn Sie es für längere Zeit stehen lassen, kann Scsktsvc.exe auch Teile Ihres Computers beschädigen

SCHRITT 5. Das Ergebnis dieses Miners sind die erhöhten Stromkosten und auch wenn Sie es für längere Zeit stehen lassen, kann Scsktsvc.exe auch Teile Ihres Computers beschädigen!

Video Guide: Das Ergebnis dieses Miners sind die erhöhten Stromkosten und auch wenn Sie es für längere Zeit stehen lassen, kann Scsktsvc.exe auch Teile Ihres Computers beschädigen

Wie Sie Ihren PC vor einer reinfected mit verhindern “Scsktsvc.exe” in der Zukunft.

Eine leistungsstarke Antivirus-Lösung, und Block dateilosen Malware erkennen kann, ist, was Sie brauchen! Herkömmliche Lösungen erkennen Malware auf Basis von Virendefinitionen, und daher können sie oft nicht erkennen, “Scsktsvc.exe”. GridinSoft Anti-Malware bietet Schutz gegen alle Arten von Malware, einschließlich dateilosen Malware wie “Scsktsvc.exe”. GridinSoft Anti-Malware bietet Cloud-basierten Verhaltensanalysators alle unbekannten Dateien einschließlich Zero-Day-Malware zu blockieren. Eine solche Technologie kann erkennen und vollständig entfernen “Scsktsvc.exe”.