Ein neuer, sehr gefährlich Kryptowährung Bergmann-Virus wurde von Schutz Forscher entdeckt worden,. die Malware, namens Reg_del.exe verunreinigen können Wege Ziel Opfer unter Verwendung einer Auswahl von. Das Wesentliche hinter dem Reg_del.exe-Miner ist die Verwendung von Cryptocurrency-Miner-Aktivitäten auf den Computern von Betroffenen, um Monero-Symbole auf Kosten der Betroffenen zu erwerben. The outcome of this miner is the elevated power costs and also if you leave it for longer amount of times Reg_del.exe might also damage your computers parts.

Reg_del.exe: Verteilungsmethoden

Das Reg_del.exe Malware verwendet zwei bekannte Methoden, mit denen Computerziele infiziert werden:

- Payload Lieferung durch Vor-Infektionen. If an older Reg_del.exe malware is released on the victim systems it can immediately upgrade itself or download and install a more recent version. Dies ist mit dem integrierten Update-Befehl möglich, der die Freigabe erhält. Dies erfolgt durch Anhängen an einen bestimmten vordefinierten, von Hackern kontrollierten Server, der den Malware-Code bereitstellt. Der heruntergeladene Virus erhält den Namen eines Windows-Dienstes und wird in das Feld eingefügt “%System% temp” Bereich. Entscheidende Eigenschaften und laufende System-Setup-Dokumente werden geändert, um eine dauerhafte und auch stille Infektion zu ermöglichen.

- Software-Programm Ausnutzen von Sicherheitslücken. The latest variation of the Reg_del.exe malware have actually been located to be brought on by the some ventures, Bekannt dafür, dass es bei Ransomware-Angriffen eingesetzt wird. Die Infektionen werden durch Targeting offene Lösungen über den TCP-Port erfolgen. Die Angriffe werden von einem Hacker-kontrollierten Rahmen automatisiert die für sucht, ob der Port offen ist. Wenn dieses Problem behoben ist, wird der Dienst auf jeden Fall überprüft und Informationen dazu abgerufen, bestehend aus jeder Variation und auch Anordnungsinformationen. Es können Unternehmungen und prominente Mischungen von Benutzernamen und Passwörtern durchgeführt werden. Wenn die Manipulation gegenüber dem Risikocode aktiviert ist, wird der Bergmann mit Sicherheit zusammen mit der Hintertür freigegeben. Dies wird die eine doppelte Infektion bieten.

Neben diesen Verfahren können verschiedene andere Strategien verwendet werden. Bergleute können durch Phishing-E-Mails verteilt werden, die auf SPAM-ähnliche Weise im Großhandel versendet werden und auch von Social-Design-Techniken abhängen, um die Ziele zu verwirren und zu glauben, dass sie tatsächlich eine Nachricht von einem seriösen Dienst oder Unternehmen erhalten haben. Die Infektionsdaten können entweder direkt verbunden oder in Multimedia-Material oder Nachrichtenlinks in den Körperinhalt eingefügt werden.

Die Bösen können zusätzlich zerstörerische Zielseiten entwickeln, die Download-Seiten von Anbietern darstellen können, Software-Download-Portale und auch verschiedene andere häufig zugegriffen Bereiche. Wenn sie vergleichbar erscheinende Domainnamen für legitime Adressen sowie Sicherheitszertifizierungen verwenden, können die Benutzer gezwungen werden, sich mit ihnen zu verbinden. In einigen Fällen öffnet sie nur können die Bergmann-Infektion auslösen.

Eine andere Technik wäre sicherlich die Verwendung von Transportanbietern, die mit den oben genannten Methoden oder über Netzwerke zur gemeinsamen Nutzung von Dokumenten verbreitet werden können, BitTorrent ist eine der prominentesten. Es wird häufig verwendet, um sowohl echte Software als auch Dateien und auch Pirateninhalte zu verbreiten. 2 der markantesten Streckenträger sind die folgenden:

Verschiedene andere Techniken, die von den Kriminellen in Betracht gezogen werden können, bestehen in der Verwendung von Webbrowser-Hijackern - gefährlichen Plugins, die mit einem der am meisten bevorzugten Internetbrowser kompatibel gemacht werden. Sie werden mit falschen Einzelbewertungen sowie Designerqualifikationen in den entsprechenden Repositories veröffentlicht. In vielen Fällen können die Zusammenfassungen Screenshots enthalten, Videos und auch ausgefeilte Beschreibungen, die großartige Funktionsverbesserungen und Leistungsoptimierungen ansprechen. Trotzdem werden sich die Aktionen der beeinflussten Webbrowser nach der Ratenzahlung sicherlich ändern- Einzelpersonen werden feststellen, dass sie mit Sicherheit auf eine von Hackern kontrollierte Landing-Webseite weitergeleitet werden, und auch ihre Einstellungen können geändert werden – die Standard-Webseite, Suchmaschine und neue Registerkarten Webseite.

Reg_del.exe: Analyse

The Reg_del.exe malware is a timeless instance of a cryptocurrency miner which depending upon its configuration can create a variety of harmful activities. Its major objective is to execute complex mathematical jobs that will certainly benefit from the offered system sources: Zentralprozessor, GPU, Speicher sowie Festplattenbereich. The way they operate is by connecting to a special web server called mining pool from where the needed code is downloaded. As quickly as one of the jobs is downloaded it will certainly be begun at once, mehrere Umstände können auf einmal durchgeführt werden,. When a provided task is completed one more one will certainly be downloaded in its area as well as the loophole will continue up until the computer is powered off, die Infektion entfernt wird oder eine zusätzliche vergleichbare Gelegenheit geschieht. Kryptowährung werden zu den kriminellen Controller vergeben (Hacker-Gruppe oder eine einzelne cyber) gerade zu ihrem Geldbeutel.

A dangerous characteristic of this classification of malware is that examples such as this one can take all system sources and virtually make the target computer system unusable till the risk has actually been totally eliminated. Most of them feature a persistent installation that makes them actually difficult to get rid of. Diese Befehle nehmen auch Änderungen vor, configuration documents and Windows Registry values that will make the Reg_del.exe malware beginning immediately once the computer system is powered on. Access to recovery menus and alternatives might be obstructed which renders numerous hands-on elimination overviews virtually ineffective.

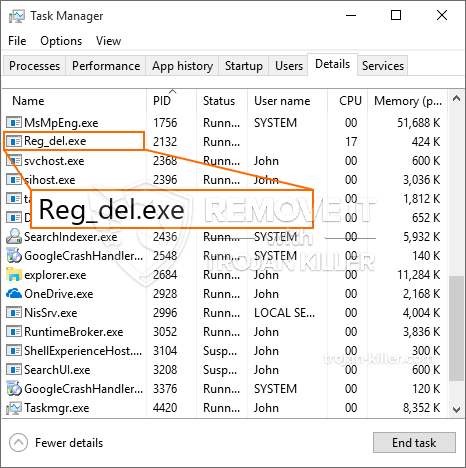

Diese besondere Infektion Konfiguration Windows-Dienst für sich selbst, following the performed protection analysis ther following actions have been observed:

. During the miner operations the associated malware can hook up to currently running Windows solutions as well as third-party set up applications. Dadurch könnten, so dass die Systemadministratoren nicht entdecken, dass die Quellenlast stammt von einem anderen Prozess.

| Name | Reg_del.exe |

|---|---|

| Kategorie | Trojan |

| Unterkategorie | Kryptowährung Miner |

| Gefahren | Hohe CPU-Auslastung, Internet Geschwindigkeitsreduzierung, PC stürzt ab und gefriert und etc. |

| Hauptzweck | Um Geld für Cyber-Kriminelle zu machen |

| Verteilung | Torrents, Gratis Spiele, Cracked Apps, Email, fragwürdige Websites, Abenteuer |

| Entfernung | Installieren GridinSoft Anti-Malware to detect and remove Reg_del.exe |

These kind of malware infections are specifically reliable at accomplishing advanced commands if configured so. They are based upon a modular framework permitting the criminal controllers to coordinate all sort of harmful habits. Eines der beliebtesten Beispiele ist die Änderung der Windows-Registrierung – modifications strings connected by the os can trigger serious efficiency disturbances and also the inability to gain access to Windows solutions. Depending upon the scope of adjustments it can likewise make the computer entirely unusable. Auf der anderen Seite Anpassung des Registry worths von jeder Art von montierten Dritt kommenden Anwendungen können sie untergraben. Einige Anwendungen könnten scheitern ganz einzuführen, während andere plötzlich zu stoppen arbeiten.

This particular miner in its present version is concentrated on extracting the Monero cryptocurrency containing a customized variation of XMRig CPU mining engine. If the campaigns prove effective after that future versions of the Reg_del.exe can be introduced in the future. Da die Malware Schwachstellen in Softwareanwendungen verwendet, um Zielhosts zu infizieren, es kann Bestandteil einer gefährlichen Koinfektion mit Ransomware und Trojaner sein.

Removal of Reg_del.exe is highly recommended, given that you take the chance of not just a huge power bill if it is running on your PC, however the miner may also carry out various other undesirable tasks on it and also damage your PC permanently.

Reg_del.exe removal process

SCHRITT 1. Zuerst, Sie müssen GridinSoft Anti-Malware herunterladen und installieren.

SCHRITT 2. Dann sollten Sie wählen “Schneller Scan” oder “Kompletter Suchlauf”.

SCHRITT 3. Führen Sie Ihren Computer scannen

SCHRITT 4. Nachdem der Scan abgeschlossen, Sie müssen klicken Sie auf “Sich bewerben” button to remove Reg_del.exe

SCHRITT 5. Reg_del.exe Removed!

Video Guide: How to use GridinSoft Anti-Malware for remove Reg_del.exe

Wie Sie Ihren PC vor einer reinfected mit verhindern “Reg_del.exe” in der Zukunft.

Eine leistungsstarke Antivirus-Lösung, und Block dateilosen Malware erkennen kann, ist, was Sie brauchen! Herkömmliche Lösungen erkennen Malware auf Basis von Virendefinitionen, und daher können sie oft nicht erkennen, “Reg_del.exe”. GridinSoft Anti-Malware bietet Schutz gegen alle Arten von Malware, einschließlich dateilosen Malware wie “Reg_del.exe”. GridinSoft Anti-Malware bietet Cloud-basierten Verhaltensanalysators alle unbekannten Dateien einschließlich Zero-Day-Malware zu blockieren. Eine solche Technologie kann erkennen und vollständig entfernen “Reg_del.exe”.