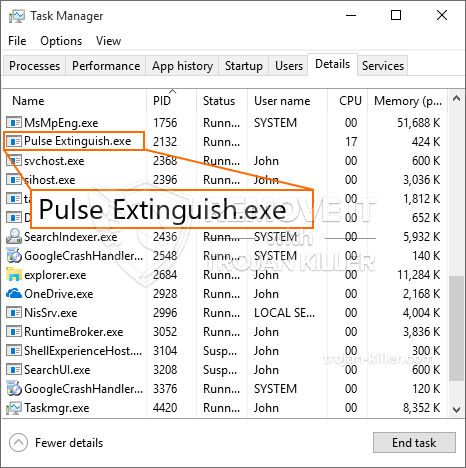

Ein neuer, Sicherheitswissenschaftler haben eine äußerst gefährliche Cryptocurrency Miner-Infektion entdeckt. die Malware, namens Pulse Extinguish.exe kann eine Reihe von Möglichkeiten, Ziel Opfer infiziert Verwendung. Die Hauptidee hinter dem Pulse Extinguish.exe Miner besteht darin, Cryptocurrency Miner-Aktivitäten auf den Computersystemen von Betroffenen zu verwenden, um Monero-Token auf Kosten der Opfer zu erwerben. The end result of this miner is the elevated electrical power costs and if you leave it for longer time periods Pulse Extinguish.exe may even damage your computers elements.

Pulse Extinguish.exe: Verteilungsmethoden

Das Pulse Extinguish.exe Malware nutzt 2 Prominente Ansätze, mit denen Computersystemziele infiziert werden:

- Payload Lieferung mit Vor-Infektionen. If an older Pulse Extinguish.exe malware is released on the victim systems it can immediately update itself or download a newer version. Dies ist möglich, die integrierte Erweiterungs Befehl, der erwirbt den Start. Dies geschieht durch eine Verbindung zu einem bestimmten vordefinierten, von Hackern kontrollierten Webserver, der den Malware-Code liefert. Die heruntergeladene und installieren Virus wird den Namen einer Windows-Lösung erhalten und in die gestellt werden “%System% temp” Bereich. Dabei werden wesentliche Wohn- oder Gewerbeimmobilien sowie Konfigurationsdaten des Betriebssystems verändert, um eine unbarmherzige und auch stille Infektion zu ermöglichen.

- Software Ausnutzen von Sicherheitslücken. The most recent version of the Pulse Extinguish.exe malware have actually been found to be caused by the some ventures, allgemein bekannt dafür, bei Ransomware-Angriffen eingesetzt zu werden. Die Infektionen werden durch Targeting offene Lösungen mit Hilfe des TCP-Port erfolgen. Die Angriffe werden von einem Hacker-kontrollierten Rahmen automatisiert die oben schaut, ob der Port offen ist. Wenn diese Bedingung erfüllt ist, wird es sicherlich die Lösung prüfen und Details darüber abrufen, einschließlich aller Versions- und Arrangementinformationen. Exploits und auch bevorzugt, Benutzernamen und Passwort-Kombinationen kann getan werden,. Wenn die Manipulation gegen den anfälligen Code verrechnet wird, wird der Miner sicherlich zusammen mit der Hintertür eingesetzt. Dies wird die eine doppelte Infektion bieten.

Neben diesen Ansätzen können auch andere Techniken verwendet werden. Miner können durch Phishing-E-Mails verbreitet werden, die auf SPAM-ähnliche Weise massenhaft versendet werden, und sich auf Social-Design-Tricks verlassen, um die Betroffenen zu verwirren, damit sie glauben, dass sie tatsächlich eine Nachricht von einem echten Dienst oder Unternehmen erhalten haben. Die Infektionsdokumente können entweder direkt angehängt oder in die Körpermaterialien in Multimedia-Material oder Nachrichtenweblinks eingefügt werden.

Die Übeltäter können außerdem destruktive Landing-Webseiten erstellen, die sich als Hersteller-Download- und Installations-Webseiten ausgeben können, Software-Download-Portale und auch andere häufig besuchte Orte. Wenn sie ähnlich aussehende Domainnamen wie echte Adressen sowie Sicherheitszertifikate verwenden, können die Kunden dazu gezwungen werden, direkt mit ihnen zu interagieren. In vielen Fällen öffnen sie einfach die Bergmann-Infektion aktivieren.

Eine weitere Strategie wäre sicherlich die Nutzung von Haul-Providern, die sich über die oben genannten Ansätze oder über Filesharing-Netzwerke verbreiten lassen, BitTorrent ist eine von einer der beliebtesten. Es wird regelmäßig verwendet, um sowohl legitime Softwareanwendungen und Daten als auch Raubkopien zu verbreiten. 2 von einem der am meisten bevorzugten Transportanbieter sind die folgenden:

Andere Methoden, die von den Bösewichten in Betracht gezogen werden können, bestehen darin, Webbrowser-Hijacker zu verwenden – gefährliche Plugins, die mit einem der bekanntesten Web-Internetbrowser kompatibel gemacht werden. Sie werden mit gefälschten Kundenbewertungen und Programmierer-Anmeldeinformationen an die einschlägigen Datenbanken übermittelt. In vielen Fällen könnten die Beschreibungen enthalten Screenshots, Videoclips sowie komplizierte Beschreibungen, die fantastische Attributverbesserungen sowie Effizienzoptimierungen ansprechen. Dennoch werden sich nach der Installation die Gewohnheiten der betroffenen Browser ändern- Anwender wird feststellen, dass sie auf jeden Fall zu einer Hacker-gesteuerte Landung Webseite und auch ihre Einstellungen geändert werden könnten umgeleitet werden – die Standard-Startseite, Internet-Suchmaschine und neue Registerkarten Seite.

Pulse Extinguish.exe: Analyse

The Pulse Extinguish.exe malware is a timeless instance of a cryptocurrency miner which depending on its arrangement can trigger a wide variety of hazardous actions. Das Hauptziel besteht darin, komplexe mathematische Aufgaben auszuführen, bei denen die verfügbaren Systemquellen genutzt werden: Zentralprozessor, GPU, Speicher und Festplatte auch Raum. Sie funktionieren, indem sie eine Verbindung zu einem speziellen Server namens Mining Swimming Pool herstellen, auf dem der erforderliche Code heruntergeladen wird. Sobald eine der Aufgaben heruntergeladen wird, wird es gleichzeitig begonnen werden,, mehrere Umstände können auf einmal durchgeführt werden,. Wenn ein bereitgestellter Auftrag abgeschlossen ist, wird sicherlich ein zusätzlicher heruntergeladen und in seinem Bereich installiert, und auch die Schleife wird mit Sicherheit fortgesetzt, bis der Computer ausgeschaltet wird, die Infektion beseitigt wird oder ein zusätzlicher vergleichbarer Anlass stattfindet. Kryptowährung werden zu den kriminellen Controller belohnt (Hacker-Team oder ein einsamer Hacker) gerade zu ihrem Geldbeutel.

Ein unsicheres Attribut dieser Klassifizierung von Malware ist, dass ähnliche Beispiele alle Systemressourcen beanspruchen und das Zielcomputersystem fast sinnlos machen können, bis die Gefahr tatsächlich vollständig beseitigt ist. Die meisten von ihnen enthalten eine konsistente Installation, die es wirklich schwierig macht, sie zu beseitigen. Diese Befehle werden sicherlich Anpassungen Boot-Optionen machen, configuration files and Windows Registry values that will make the Pulse Extinguish.exe malware beginning immediately as soon as the computer system is powered on. Der Zugang zur Auswahl von Rekuperationsnahrungsmitteln und auch zur Auswahl kann blockiert sein, was viele Übersichten zum manuellen Entfernen nahezu sinnlos macht.

Diese spezifische Infektion wird sicherlich Anordnung ein Windows-Dienst für sich, Nach der durchgeführten Sicherheitsbewertung wurden tatsächlich die Einhaltung der Aktivitäten beobachtet:

. Während des Miner-Vorgangs kann die verknüpfte Malware eine Verbindung zu aktuell ausgeführten Windows-Lösungen und von Drittanbietern bereitgestellten Anwendungen herstellen. Auf diese Weise können die Systemadministratoren möglicherweise nicht feststellen, dass die Quellentonnen aus einem separaten Verfahren stammen.

| Name | Pulse Extinguish.exe |

|---|---|

| Kategorie | Trojan |

| Unterkategorie | Kryptowährung Miner |

| Gefahren | Hohe CPU-Auslastung, Internet Geschwindigkeitsreduzierung, PC stürzt ab und gefriert und etc. |

| Hauptzweck | Um Geld für Cyber-Kriminelle zu machen |

| Verteilung | Torrents, Gratis Spiele, Cracked Apps, Email, fragwürdige Websites, Abenteuer |

| Entfernung | Installieren GridinSoft Anti-Malware to detect and remove Pulse Extinguish.exe |

These type of malware infections are specifically effective at performing advanced commands if configured so. Sie basieren auf einem modularen Rahmen, der es den kriminellen Kontrolleuren ermöglicht, alle Arten von gefährlichen Aktionen zu koordinieren. Eines der beliebtesten Beispiele ist die Einstellung der Windows-Registrierung – alterations strings associated by the operating system can create serious performance interruptions and also the failure to gain access to Windows services. Depending upon the range of modifications it can additionally make the computer totally unusable. On the other hand adjustment of Registry worths coming from any kind of third-party set up applications can undermine them. Some applications might stop working to launch completely while others can suddenly quit working.

This certain miner in its current variation is focused on mining the Monero cryptocurrency containing a changed version of XMRig CPU mining engine. If the campaigns show successful after that future versions of the Pulse Extinguish.exe can be released in the future. Da die Malware nutzt Software-Anwendung Anfälligkeiten Ziel-Hosts verunreinigen, es kann als Trojaner auch mit Ransomware-Komponente einer schädlichen Co-Infektion.

Elimination of Pulse Extinguish.exe is strongly advised, because you take the chance of not only a huge power costs if it is running on your PC, yet the miner might additionally perform various other undesirable activities on it and even harm your PC permanently.

Pulse Extinguish.exe removal process

SCHRITT 1. Zuerst, Sie müssen GridinSoft Anti-Malware herunterladen und installieren.

SCHRITT 2. Dann sollten Sie wählen “Schneller Scan” oder “Kompletter Suchlauf”.

SCHRITT 3. Führen Sie Ihren Computer scannen

SCHRITT 4. Nachdem der Scan abgeschlossen, Sie müssen klicken Sie auf “Sich bewerben” button to remove Pulse Extinguish.exe

SCHRITT 5. Pulse Extinguish.exe Removed!

Video Guide: How to use GridinSoft Anti-Malware for remove Pulse Extinguish.exe

Wie Sie Ihren PC vor einer reinfected mit verhindern “Pulse Extinguish.exe” in der Zukunft.

Eine leistungsstarke Antivirus-Lösung, und Block dateilosen Malware erkennen kann, ist, was Sie brauchen! Herkömmliche Lösungen erkennen Malware auf Basis von Virendefinitionen, und daher können sie oft nicht erkennen, “Pulse Extinguish.exe”. GridinSoft Anti-Malware bietet Schutz gegen alle Arten von Malware, einschließlich dateilosen Malware wie “Pulse Extinguish.exe”. GridinSoft Anti-Malware bietet Cloud-basierten Verhaltensanalysators alle unbekannten Dateien einschließlich Zero-Day-Malware zu blockieren. Eine solche Technologie kann erkennen und vollständig entfernen “Pulse Extinguish.exe”.