Ein neuer, Sicherheitswissenschaftler haben eine äußerst gefährliche Cryptocurrency Miner-Infektion entdeckt. die Malware, namens PostInstall.exe kann eine Reihe von Möglichkeiten, Ziel Opfer infiziert Verwendung. Die Hauptidee des PostInstall.exe-Miners besteht darin, Cryptocurrency-Miner-Aktivitäten auf den Computersystemen von Betroffenen zu verwenden, um Monero-Token auf Kosten der Opfer zu erwerben. Das Endergebnis dieses Bergmanns sind die erhöhten Stromkosten. Wenn Sie ihn längere Zeit verlassen, kann PostInstall.exe sogar die Elemente Ihres Computers beschädigen.

PostInstall.exe: Verteilungsmethoden

Das PostInstall.exe Malware verwendet zwei Techniken, die bevorzugte Verwendung von Computer Targets hergestellt infizieren:

- Payload Lieferung über Vor-Infektionen. Wenn eine ältere PostInstall.exe-Malware auf den betroffenen Systemen veröffentlicht wird, kann sie sich automatisch aktualisieren oder eine neuere Variante herunterladen und installieren. Dies ist über den integrierten Update-Befehl möglich, die den Start erwirbt. Dies wird durch das Anbringen an einen bestimmten vordefinierten Hacker gesteuerten Webserver durchgeführt, die den Malware-Code liefern. Die heruntergeladene und installiert Infektion wird sicherlich den Namen eines Windows-Dienstes sowie in der platziert wird “%System% temp” Platz. Vital Häuser und auch die System-Setup-Dokumente ausgeführt werden verändert, um eine unnachgiebige und auch stille Infektion zu ermöglichen,.

- Software Ausnutzen von Sicherheitslücken. Es wurde festgestellt, dass die aktuellste Variante der PostInstall.exe-Malware von einigen Unternehmen ausgelöst wird, bekanntlich bekannt in den Ransomware Griffe genutzt wird. Die Infektionen werden durch Targeting offene Dienste über den TCP-Port erfolgen. Die Angriffe werden von einem Hacker-kontrollierten Rahmen automatisiert die oben schaut, ob der Port offen ist. Wenn diese Bedingung erfüllt ist, wird es die Lösung prüfen und wiederherstellen Details über sie, die aus jeder Art von Variation sowie Einstelldaten. Ventures und auch bevorzugter Benutzername und Passwort auch Mischungen kann getan werden,. Wenn die Manipulation gegen den anfälligen Code aktiviert wird, der Bergmann wird neben der Hintertür freigegeben werden. Dies wird die eine doppelte Infektion bieten.

Neben diesen Techniken können auch andere Verfahren verwendet werden,. Miners kann durch Phishing-E-Mails verteilt werden, der Großhandel in einem SPAM artig ausgesendet werden sowie hängen von sozialen Design-Techniken, um die Kranken zu verwirren, zu glauben, dass sie tatsächlich eine Nachricht von einem seriösen Service oder Unternehmen erhielten. Die Virendaten können entweder direkt angebracht oder in den Körpermaterialien in Multimedia-Webinhalten oder Textlinks setzen.

Die Kriminellen können auch schädliche Landung Seiten produzieren, die Anbieter herunterladen imitieren können und Web-Seiten installieren, Software-Download-Websites und andere häufig zugegriffen Standorte. Wenn sie vergleichbar klingender Domainnamen zu seriösen Adressen und Sicherheitszertifikate nutzen könnten die Benutzer in mit ihnen verbinden werden dazu gezwungen. Manchmal nur öffnen sie die Bergmann-Infektion kann dazu führen,.

Eine weitere Technik wäre Nutzlast Service-Provider zu nutzen, die Verwendung der oben genannten Techniken oder durch File-Sharing-Netzwerke verbreiten machen kann, BitTorrent ist nur eine der am meisten bevorzugt diejenigen,. Es wird häufig zu zerstreuen sowohl legit Software-Programm und Dateien und Piraten-Material verwendet,. Zwei der bekanntesten Streckendienstanbieter sind folgende:

Verschiedene andere Techniken, die von den Kriminellen in Betracht gezogen werden kann, bestehen Browser verwenden Hijackern -unsafe Plugins, die mit einem der beliebtesten Web-Browser geeignet gemacht werden. Sie sind mit gefälschten Kundenbewertungen zu dem zugehörigen Repositorys vorgelegt und auch Programmierer Berechtigungsnachweise. In vielen Fällen können die Zusammenfassungen Screenshots enthalten, Videoclips und anspruchsvolle Zusammenfassungen versprechend hervorragende Funktionserweiterungen sowie Performance-Optimierungen. Jedoch bei Raten die Aktionen der beeinflusst Internet-Browser wird sich ändern- Benutzer werden sicherlich feststellen, dass sie auch zu einer Hacker-gesteuerte Landung Webseite umgeleitet werden, wie ihre Einstellungen geändert werden können – die Standard-Startseite, Online-Suchmaschine und auch neue Registerkarten Webseite.

PostInstall.exe: Analyse

Die Malware PostInstall.exe ist eine traditionelle Instanz eines Cryptocurrency Miner, die je nach Konfiguration eine Vielzahl gefährlicher Aktionen auslösen kann. Das Hauptziel besteht darin, komplexe mathematische Aufgaben auszuführen, bei denen die verfügbaren Systemressourcen sicherlich genutzt werden: Zentralprozessor, GPU, Speicher und auch Festplattenbereich. Sie funktionieren, indem sie eine Verbindung zu einem speziellen Webserver namens Mining Swimming Pool herstellen, auf dem der erforderliche Code heruntergeladen und installiert wird. Sobald eine der Aufgaben heruntergeladen wird es zur gleichen Zeit begonnen werden, mehrere Umstände können für einmal verschwunden sein. Wenn ein bestimmter Auftrag abgeschlossen ist, wird ein anderer heruntergeladen und an seiner Stelle installiert, und die Lücke wird fortgesetzt, bis der Computer ausgeschaltet wird, wird die Infektion oder ein ähnlicher Anlass geschieht losgeworden. Kryptowährung werden zu den kriminellen Controller belohnt (Hacker-Team oder ein einzelner Hacker) gerade auf ihre Budgets.

Eine schädliche Eigenschaft dieser Klassifizierung von Malware ist, dass Beispiele wie dieses alle Systemquellen entnehmen und das Zielcomputersystem fast unbrauchbar machen können, bis die Gefahr vollständig beseitigt ist. Viele von ihnen haben eine unerbittliche Rate, die es wirklich schwierig macht, sie loszuwerden. Diese Befehle werden Anpassungen auch Alternativen machen, Konfigurationsdaten und Windows-Registrierungswerte, mit denen die Malware PostInstall.exe mit Sicherheit sofort gestartet wird, sobald das Computersystem eingeschaltet wird. Der Zugang zur Auswahl von Wiederherstellungsnahrungsmitteln sowie zu Alternativen könnte behindert sein, was zahlreiche handbetätigte Eliminierungsanleitungen nahezu unwirksam macht.

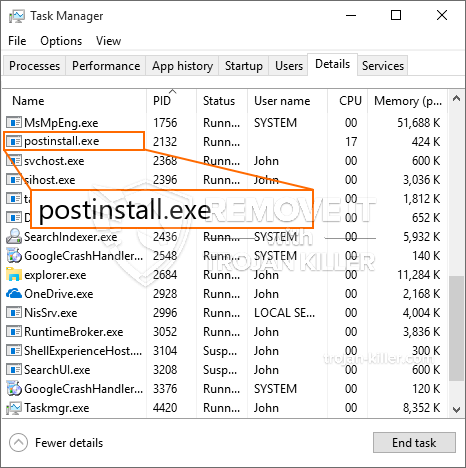

Diese besondere Infektion wird sicherlich Anordnung eine Windows-Lösung für sich, durchgeführt mit dem Sicherheitsanalyse entspricht Tätigkeiten ther Ankleben beobachtet tatsächlich worden:

. Während des Miner-Vorgangs kann die zugehörige Malware eine Verknüpfung zu aktuell ausgeführten Windows-Lösungen und installierten Anwendungen von Drittanbietern herstellen. Auf diese Weise sehen die Systemadministratoren möglicherweise nicht, dass die Quelltonnen aus einem separaten Prozess stammen.

| Name | PostInstall.exe |

|---|---|

| Kategorie | Trojan |

| Unterkategorie | Kryptowährung Miner |

| Gefahren | Hohe CPU-Auslastung, Internet Geschwindigkeitsreduzierung, PC stürzt ab und gefriert und etc. |

| Hauptzweck | Um Geld für Cyber-Kriminelle zu machen |

| Verteilung | Torrents, Gratis Spiele, Cracked Apps, Email, fragwürdige Websites, Abenteuer |

| Entfernung | Installieren GridinSoft Anti-Malware um PostInstall.exe zu erkennen und zu entfernen |

Diese Art von Malware-Infektionen ist besonders effizient bei der Ausführung anspruchsvoller Befehle, wenn sie so konfiguriert sind. Sie basieren auf einem modularen Rahmen, der es den kriminellen Kontrolleuren ermöglicht, alle Arten von unsicherem Verhalten zu orchestrieren. Unter den prominenten Beispielen ist die Änderung der Windows-Registrierung – Mit dem Betriebssystem verknüpfte Änderungszeichenfolgen können zu erheblichen Effizienzunterbrechungen führen und auch dazu, dass kein Zugriff auf Windows-Lösungen möglich ist. Wenn man sich auf die Bandbreite der Modifikationen stützt, kann das Computersystem zusätzlich völlig sinnlos werden. Auf der anderen Seite kann die Kontrolle von Registrierungswerten, die von installierten Anwendungen von Drittanbietern stammen, diese sabotieren. Einige Anwendungen werden möglicherweise nicht vollständig eingeführt, während andere plötzlich nicht mehr funktionieren.

Dieser bestimmte Miner in seiner aktuellen Variante konzentriert sich auf das Extrahieren der Monero-Kryptowährung einschließlich einer modifizierten Version der XMRig-CPU-Mining-Engine. Wenn die Projekte erfolgreich sind, können zukünftige Versionen von PostInstall.exe in Zukunft eingeführt werden. Da die Malware nutzt Software-Anwendung susceptabilities Ziel-Hosts verunreinigen, es kann mit Ransomware-Komponente eines schädlichen Koinfektion und Trojanern auch.

Die Beseitigung von PostInstall.exe wird dringend empfohlen, vorausgesetzt, Sie nutzen die Chance nicht nur auf eine riesige Stromrechnung, wenn diese auf Ihrem PC funktioniert, Der Bergmann kann jedoch zusätzlich verschiedene andere unerwünschte Aktivitäten ausführen und Ihren COMPUTER dauerhaft beschädigen.

Entfernungsprozess von PostInstall.exe

SCHRITT 1. Zuerst, Sie müssen GridinSoft Anti-Malware herunterladen und installieren.

SCHRITT 2. Dann sollten Sie wählen “Schneller Scan” oder “Kompletter Suchlauf”.

SCHRITT 3. Führen Sie Ihren Computer scannen

SCHRITT 4. Nachdem der Scan abgeschlossen, Sie müssen klicken Sie auf “Sich bewerben” Schaltfläche zum Entfernen von PostInstall.exe

SCHRITT 5. PostInstall.exe entfernt!

Video Guide: Verwendung von GridinSoft Anti-Malware zum Entfernen von PostInstall.exe

Wie Sie Ihren PC vor einer reinfected mit verhindern “PostInstall.exe” in der Zukunft.

Eine leistungsstarke Antivirus-Lösung, und Block dateilosen Malware erkennen kann, ist, was Sie brauchen! Herkömmliche Lösungen erkennen Malware auf Basis von Virendefinitionen, und daher können sie oft nicht erkennen, “PostInstall.exe”. GridinSoft Anti-Malware bietet Schutz gegen alle Arten von Malware, einschließlich dateilosen Malware wie “PostInstall.exe”. GridinSoft Anti-Malware bietet Cloud-basierten Verhaltensanalysators alle unbekannten Dateien einschließlich Zero-Day-Malware zu blockieren. Eine solche Technologie kann erkennen und vollständig entfernen “PostInstall.exe”.