Brandneu, sehr gefährlich Kryptowährung Bergmann-Virus wurde von Sicherheits Forscher herausgefunden,. die Malware, namens Performer.exe Eine Auswahl an Möglichkeiten, Ziel Opfer verunreinigen Verwendung. Die Grundidee hinter dem Performer.exe Bergmann ist zu Kryptowährung miner Aufgaben auf den Computersystemen von Zielen einsetzen, um zu bekommen Monero bei Erkrankten Ausgaben Token. Das Endergebnis dieses Bergmann wird die elektrische Energiekosten erhöht sowie, wenn Sie es für längere Zeitmenge Performer.exe verlassen könnten sogar Ihre Computersysteme Komponenten beschädigen.

Performer.exe: Verteilungsmethoden

Das Performer.exe Malware verwendet zwei Verfahren, die beliebte Computer Targets werden verwendet, um zu infizieren:

- Payload Lieferung mittels Vor-Infektionen. Wenn eine ältere Performer.exe Malware auf den leidenden Systemen eingesetzt wird, kann es sofort selbst oder Download-Upgrade und eine neuere Variante installieren. Dies ist mit Hilfe des eingebauten Update-Befehls möglich, die den Start bekommt. Dies wird durch die Verbindung zu einem bestimmten vordefinierten Hacker gesteuerten Web-Server durchgeführt, die den Malware-Code liefert. Die heruntergeladene Infektion wird den Namen einer Windows-Lösung erhalten sowie in die gestellt werden “%System% temp” Bereich. Wichtige Eigenschaften und auch Systemanordnung Dateien ausgeführt werden, geändert, um eine konsistente und leise Infektion zu ermöglichen,.

- Software Application Vulnerability Exploits. Die jüngste Variante der Performer.exe Malware gefunden werden durch die einige Ventures ausgelöst werden, berühmt anerkannt für die Verwendung von in der Ransomware Streiks gemacht wird. Die Infektionen werden durch Targeting offene Lösungen über den TCP-Port erfolgen. Die Angriffe sind von einem Hacker-gesteuerte Struktur automatisiert, die für die Suche, wenn der Port offen ist. Wenn diese Bedingung erfüllt ist, wird es die Lösung scannen und auch Details erhalten sie über, bestehend aus jeglicher Art von Versions- und Konfigurationsdaten. Ventures und prominente Benutzernamen und auch Passwort-Kombinationen kann getan werden,. Wenn manipulieren die gegen den anfälligen Code verursacht wird, der Bergmann wird sicherlich mit der Backdoor-Freigabe zusammen. Dies wird die eine doppelte Infektion bieten.

Abgesehen von diesen Ansätzen können verschiedene andere Ansätze gemacht werden Verwendung auch. Miners kann durch Phishing-E-Mails verteilt werden, die in loser Schüttung in einem SPAM-ähnliche Art und Weise und hängen von sozialen Design-Techniken, um die Betroffenen geschickt werden richtig zu verwirren zu denken, dass sie tatsächlich eine Nachricht von einem legit Lösung oder Unternehmen erhalten. Die Virus-Dateien können in den Körperkomponenten in Multimedia-Inhalten oder Nachricht Web-Links entweder gerade aufgeklebten oder eingelegt sein.

Die lawbreakers können zusätzlich bösartige Zielseiten produzieren, die Anbieter herunterladen imitieren können und Web-Seiten installieren, Software-Download-Portale und verschiedene andere regelmäßig zugegriffen Orte. Wenn sie Verwendung vergleichbarer klingender Domainnamen legitime Adressen und Sicherheitszertifikate der Benutzer machen kann mit ihnen direkt in Verbindung steht dazu gebracht werden. Manchmal einfach öffnen sie die Bergmann-Infektion kann dazu führen,.

Eine andere Strategie wäre es, Streckenanbieter zu nutzen, die verteilt werden können, die oben genannten Ansätze oder mittels File-Sharing-Netzwerke nutzen, BitTorrent ist nur eine von einer der beliebtesten. Es wird oft sowohl legitime Software-Anwendung sowie Daten und auch Piraten Webinhalte zu verteilen genutzt. 2 eines der am meisten bevorzugten Nutzlastträger werden die folgenden:

Andere Methoden, die von den Ganoven daran gedacht werden können, bestehen für die Verwendung von Web-Browser machen Hijackern -harmful Plugins, die mit dem populärsten Internet-Browser geeignet gemacht werden. Sie sind mit gefälschten Kundenbewertungen zu den relevanten Datenbanken abgelegt und auch Designer-Anmeldeinformationen. In vielen Fällen können die Beschreibungen enthalten Screenshots, Videos sowie ausgefallene Beschreibungen ermutigend ausgezeichnete Funktionserweiterungen und Performance-Optimierungen. Dennoch auf Setup werden die Aktionen des beeinflusste Internet-Browser ändern- Einzelpersonen werden entdecken, dass sie an einen Hacker gesteuerte Landung Webseite und ihre Setups umgeleitet werden könnte geändert werden – die Standard-Startseite, Suchmaschine sowie neue Registerkarten Webseite.

Performer.exe: Analyse

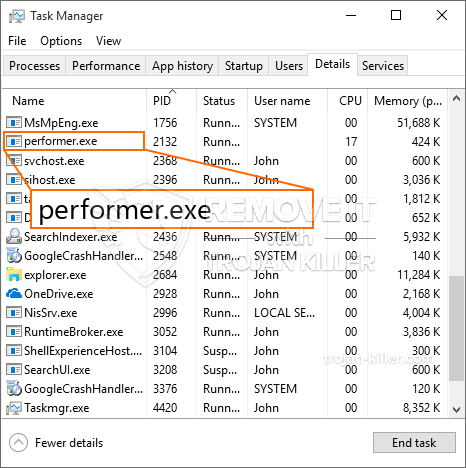

Die Performer.exe Malware ist ein traditioneller Fall eines Kryptowährung Bergmann, der auf seiner Konfiguration in Abhängigkeit einer Vielzahl von gefährlichen Aktionen verursachen können. Sein Hauptziel ist es komplizierte mathematische Aufgaben zu tun, die Verwendung der leicht verfügbaren Systemressourcen machen: Zentralprozessor, GPU, Speicher und Festplatte Zimmer. Die Methode, die sie arbeiten, ist durch Server genannt Mining Pool zu einem einzigartigen Netz verbinden, wo der benötigte Code heruntergeladen. Sobald bei den Arbeitsplätzen heruntergeladen wird, wird es gleichzeitig gestartet werden, mehrere Instanzen ausgeführt werden können, wenn bei. Wenn ein gegebener Auftrag abgeschlossen ist zusätzlich ein in seiner Lage heruntergeladen werden und die Lücke wird sicherlich auch weiterhin nach oben, bis der Computer ausgeschaltet ist, die Infektion entfernt wird oder eine zusätzliche vergleichbare Gelegenheit geschieht. Kryptowährung wird sicherlich zu den kriminellen Controller vergeben (Hacker-Gruppe oder ein einzelner Hacker) direkt an ihre Geldbörsen.

Ein unsicheres Merkmal dieser Gruppe von Malware ist, dass die Proben wie dies kann alle Systemressourcen nehmen und praktisch auf den Zielcomputer sinnlos zu machen, bis die Gefahr sind ganz eigentlich eliminieren. Die meisten von ihnen eine dauerhafte Einrichtung verfügen, die sie wirklich schwierig zu beseitigen macht. Diese Befehle werden sicherlich Anpassungen auch Alternativen machen, Konfigurationsdateien und Windows-Registry-Werte, die die Performer.exe Malware automatisch starten lassen, sobald das Computersystem eingeschaltet. Zugänglichkeit zur Heilung Nahrungsmittelvorwähleren sowie Entscheidungen könnte behindert werden, die viele Mitmach-Beseitigung macht führt fast sinnlos.

Diese spezifische Infektion wird sicherlich Setup eine Windows-Lösung für sich, im Anschluss an die Sicherheitsanalyse durchgeführt ther Tätigkeiten der Einhaltung beobachtet:

. Während der Bergmann-Operationen kann die zugehörige Malware Verbindung zu bereits Windows-Dienste und Dritt installierten Anwendungen laufen. so dass die Systemmanager vielleicht nicht bemerken, dass die Ressourcenbelastung stammt aus einem separaten Verfahren, indem Sie.

| Name | Performer.exe |

|---|---|

| Kategorie | Trojan |

| Unterkategorie | Kryptowährung Miner |

| Gefahren | Hohe CPU-Auslastung, Internet Geschwindigkeitsreduzierung, PC stürzt ab und gefriert und etc. |

| Hauptzweck | Um Geld für Cyber-Kriminelle zu machen |

| Verteilung | Torrents, Gratis Spiele, Cracked Apps, Email, fragwürdige Websites, Abenteuer |

| Entfernung | Installieren GridinSoft Anti-Malware zu erkennen und entfernen Performer.exe |

Diese Art von Malware-Infektionen sind besonders wirksam bei fortgeschrittenen Befehle durchführt, wenn so konfiguriert, dass. Sie basieren auf einem modularen Rahmen auf der Grundlage der kriminellen Controller ermöglicht alle Arten von unsicheren Gewohnheiten zu verwalten. Zu den beliebten Fällen ist die Einstellung der Windows-Registrierung – Änderungen Saiten durch das Betriebssystem verbunden ist, können schwerwiegende Leistungsunterbrechungen schaffen und auch die fehlende Möglichkeit, den Zugriff auf Windows-Lösungen zu gewinnen. Je nach dem Ausmaß der Modifikationen kann zusätzlich den Computer völlig unbrauchbar machen. Auf der anderen Seite Manipulation der Registry-Werte von jeder Art von Anwendungen von Drittanbietern einrichten kommen, können sie sabotieren. Einige Anwendungen möglicherweise nicht vollständig starten, während andere möglicherweise unerwartet beendet können Arbeits.

Dieser spezifische Bergmann in seiner bestehenden Version konzentriert sich die Monero Kryptowährung mit einer angepassten Version von XMRig CPU-Mining-Maschine auf den Bergbau. Wenn die Kampagnen wirksam erweisen nach, dass zukünftige Versionen des Performer.exe können in Zukunft gestartet werden. Da die Malware nutzt Software-Anwendung susceptabilities Ziel-Hosts verunreinigen, es kann mit Ransomware-Komponente eines gefährlichen Koinfektion und Trojanern auch.

Die Entfernung von Performer.exe ist sehr zu empfehlen, bedenkt, dass Sie nicht nur eine große Stromkosten riskieren, wenn es auf Ihrem PC arbeitet, aber der Bergmann kann auch verschiedene andere unerwünschte Aktivitäten auf sie ausführen und auch sogar Ihren Computer dauerhaft beschädigen.

Performer.exe Entfernungsprozess

SCHRITT 1. Zuerst, Sie müssen GridinSoft Anti-Malware herunterladen und installieren.

SCHRITT 2. Dann sollten Sie wählen “Schneller Scan” oder “Kompletter Suchlauf”.

SCHRITT 3. Führen Sie Ihren Computer scannen

SCHRITT 4. Nachdem der Scan abgeschlossen, Sie müssen klicken Sie auf “Sich bewerben” Taste Performer.exe zu entfernen

SCHRITT 5. Performer.exe entfernt!

Video Guide: Wie GridinSoft Anti-Malware für entfernen Performer.exe verwenden

Wie Sie Ihren PC vor einer reinfected mit verhindern “Performer.exe” in der Zukunft.

Eine leistungsstarke Antivirus-Lösung, und Block dateilosen Malware erkennen kann, ist, was Sie brauchen! Herkömmliche Lösungen erkennen Malware auf Basis von Virendefinitionen, und daher können sie oft nicht erkennen, “Performer.exe”. GridinSoft Anti-Malware bietet Schutz gegen alle Arten von Malware, einschließlich dateilosen Malware wie “Performer.exe”. GridinSoft Anti-Malware bietet Cloud-basierten Verhaltensanalysators alle unbekannten Dateien einschließlich Zero-Day-Malware zu blockieren. Eine solche Technologie kann erkennen und vollständig entfernen “Performer.exe”.